آموزش کامل مالتگو (Maltego) ابزاری برای جمع آوری اطلاعات و جرم شناسی

ابزارهای زیادی برای استخراج داده ها، مدل سازی داده ها و مشاهده اطلاعات تهدید مانند Maltego، Splunk و Tenable وجود دارد. مالتگو ابزاری بسیار محبوب برای هکر ها و متخصصان جرم شناسی که باعث اسان شدن عملیات فارنزیک و جمع اوری اطلاعات میشود به طور مثال ابن ابزار سیستم را به طور کامل تحلیل میکند که کانکشن های متصل و پورت ها و … را بررسی کند به همین دلیل این ابزار محبوبیت بسیار زیادبی پسدا کرده است و سیستم عامل کالی لینوکس این ابزار را در خود گنجانده است و حتی در منو اصلی بعد از نصب میتوانید ابزار را مشاهده کنید و از ان بهره مند شوید.

تهیه کننده: محمد جعفرپور

عناوين مطالب: ‘

گزارش اقدامات صورت گرفته :

- بررسی مشخصات و ویژگی های ابزار Maltego

- نصب ابزار Maltego روی ویندوز و تهیه گراف سایت www.mci.ir و بعد از آن گراف www.mymci.com و مشاهده آدرس IP سایت و ایمیلهای مرتبط

- اجرای ابزار Maltego در کالی لینوکس و تهیه گراف سایت www.digikala.com و جمع آوری اطلاعات در مورد آدرس های ایمیل و مشاهده جزئیات سرورهای نام، سرورهای پست الکترونیکی، آدرس های IP

- ارائه توضیح درمورد گزینه های شناسایی در Maltego

- ارائه دستورات ابزار Maltego در کالی لینوکس

1.مقدمه اب بر ابزار جمع آوری اطلاعات مالتگو (Maltego)

برای تست نفوذ موثر و موفق، یکی از جنبه های اصلی جمعآوری اطلاعات است، و طبق پروژه امنیتی برنامه وب باز (OWASP) این موضوع باید توسط محققان امنیتی مورد توجه جدی قرار گیرد. یک مهاجم قبل از اجرای یک حمله سعی می کند تا حد ممکن اطلاعات بیشتری در مورد هدف جمع آوری کند. این امر باعث می شود که حمله دقیق تر و کارآمدتر از زمانی باشد که بدون اطلاعات زیادی درباره هدف انجام شود.

بدیهی است که داشتن نقاط داده بیشتر برای کار با آنها نه تنها مقدار داده های جمع آوری شده، بلکه میزان تجزیه و تحلیل مورد نیاز برای تشخیص شاخص های علاقه (IOI) و شاخص های سازش (IOC) از نویز را افزایش می دهد. درک عملکردها و انتظارات این ابزارها کمک می کند تا دیدگاهی از انواع داده هایی که از تجزیه و تحلیل خود استخراج می کنید داشته باشیم.

ابزارهای زیادی برای استخراج داده ها، مدل سازی داده ها و مشاهده اطلاعات تهدید مانند Maltego، Splunk و Tenable وجود دارد. Maltego ابزاری بسیار محبوب برای هکر ها و متخصصان جرم شناسی که باعث اسان شدن عملیات فارنزیک و جمع اوری اطلاعات میشود به طور مثال ابن ابزار سیستم را به طور کامل تحلیل میکند که کانکشن های متصل و پورت ها و … را بررسی کند به همین دلیل این ابزار محبوبیت بسیار زیادبی پسدا کرده است و سیستم عامل کالی لینوکس این ابزار را در خود گنجانده است و حتی در منو اصلی بعد از نصب میتوانید ابزار را مشاهده کنید و از ان بهره مند شوید.

Maltego تمام اطلاعات را که میتواند یک مدل رابطه موجودیت خوب و قابل درک باشد، نشان می دهد. جدا از استخراج دادهها با استفاده از تبدیلها و ماشینهای مختلف، میتوانیم دادههایی را که پیدا کردهایم از منابع دیگر نیز گرفته و در نمودار قرار دهیم تا تصویر بزرگتری ایجاد کنیم. برای این کار فقط باید نوع موجودیت مناسب را در نمودار بیاوریم، سپس دادههایی را که پیدا کردهایم وارد کرده و به سادگی آن را به موجودیت یا موجودیتهای مربوطه متصل کنیم. اگر موجودیت مناسب برای نوع داده را پیدا نکردیم، Maltego به ما اجازه میدهد تا یک موجودیت جدید ایجاد کنیم و مطابق با نیاز خود از آن استفاده کنیم. این باعث می شود که استفاده از ویژگی داده کاوی و گسترش بیشتر آن برای اهداف تجزیه و تحلیل داده ها بسیار آسان شود.

هر ارزیابی منبع باز بدون استفاده از Maltego کامل نیست. این بخشی جدایی ناپذیر از OSINT است. دلیل اینکه Maltego بسیار محبوب است و به طور گسترده مورد استفاده قرار می گیرد نه تنها ویژگی های جالب آن، بلکه نمایش داده های آن نیز است. Maltego دارای مجموعه ای از نماها مانند نمای اصلی، نمای حباب و نمای موجودیت است و همچنین می توانیم نوع نما را تغییر دهیم. نتیجه بسیار آسان به نظر می رسد زیرا انواع مختلف نمادها برای انواع مختلف موجودیت ها استفاده می شود و روابط آنها به خوبی با فلش ها بیان می شود.

2. ویژگی های ابزار Maltego

ابزار Maltego یک پلت فرم منحصر به فرد است که می تواند برای تعیین روابط و پیوندهای دنیای واقعی بین نهادهای مختلف از آن اسفاده نمود و یک صورت ذهنی دقیق برای محیطهای مورد نظر با استفاده از آن ترسیم نمود. ویژگیهای این ابزار برای تعیین روابط بین نهادهای زیر قابل استفاده میباشد که این نهادها با استفاده از هوش منبع باز به هم پیوند می خورند.

- اشخاص

- گروه های مردمی (شبکه های اجتماعی)

- شرکت ها

- سازمان ها

- وب سایت ها

- زیرساخت های اینترنتی مانند:

- دامنه ها

- نام های DNS

- Netblocks

- آدرسهای IP

- عبارات

- وابستگی ها

- اسناد و پرونده ها

این نهادها با استفاده از اطلاعات منبع باز مرتبط هستند. Maltego منحصر به فرد است زیرا از یک چارچوب قدرتمند و انعطاف پذیر استفاده می کند که سفارشی سازی را ممکن می کند. به این ترتیب، Maltego می تواند با نیازهای منحصر به فرد شما سازگار شود.

Maltego می تواند برای مرحله جمع آوری اطلاعات تمام کارهای مربوط به امنیت استفاده شود. در وقت شما صرفه جویی می کند و به شما امکان می دهد دقیق تر و هوشمندانه تر کار کنید. Maltego با نشان دادن بصری پیوندهای به هم پیوسته بین موارد جستجو شده به شما در فرآیند تفکر کمک می کند و جستجوی بسیار قدرتمندتری را در اختیار شما قرار می دهد و نتایج هوشمندانه تری به شما می دهد.

نکات کلیدی بسیاری وجود دارد که در بالا در رابطه با Maltego از نظر جمع آوری اطلاعات و کشف ناشناخته ها با اتصال بصری و تحت اللفظی نقطه ها ذکر شده است. جنبههای بصری Maltego تصویری را ارائه میدهد که به شما امکان میدهد اطلاعاتی را که برای شما مهمتر است، بررسی کنید. در کار با مجموعه دادههای بزرگ، باید دادهها را در بالاترین عنصر با نقاط داده پشتیبان دستهبندی و اولویتبندی کنید که بتوانید به راحتی آنها را بچرخانید، در معرض دید قرار دهید و با سایر نقاط داده مجاور مرتبط کنید. توانایی انجام این توابع و جابجایی داده ها در یک رابط کاربری گرافیکی به تحلیلگر اجازه می دهد تا به سرعت به مجموعه داده هایی که برای او مهم هستند حرکت کند.

2-1) ویژگی های کلان Maltego

- ابزار Maltego می تواند برای مرحله جمع آوری اطلاعات همه کارهای مربوط به امنیت استفاده شود. این در وقت شما صرفه جویی می کند و به شما امکان می دهد دقیق تر و دقیق تر کار کنید.

- ابزار Maltego با نمایش بصری پیوندهای بهم پیوسته بین موارد جستجو شده ، به شما در روند تفکر کمک می کند.

- ابزار Maltego جستجوی بسیار قدرتمندتری را در اختیار شما قرار می دهد و نتایج هوشمندانه تری به شما می دهد.

Maltego از سرورهای کلید خصوصی (seed) با ارسال داده های مشتری در قالب XML از طریق یک اتصال امن HTTPS استفاده می کند. پس از پردازش در سمت سرور، نتایج درخواستی به مشتری Maltego بازگردانده می شود.

جمع آوری تمام اطلاعات در دسترس عموم با استفاده از موتورهای جستجو و تکنیک های دستی دشوار و وقت گیر است. Maltego تا حد زیادی فرآیند جمعآوری اطلاعات را خودکار میکند، بنابراین زمان زیادی برای مهاجم صرفهجویی میکند. نمایش گرافیکی اطلاعات استخراج شده توسط نرم افزار به فرآیند تفکر مهاجم در تعیین پیوندهای به هم پیوسته بین هر موجودیت کمک می کند.

3.نصب و استفاده از ابزار Maltego

نصب ابزار Maltego آسان و سریع است و از زبان جاوا استفاده می کند ، بنابراین در ویندوز ، مک و لینوکس قابل اجرا است.Maltego یک رابط گرافیکی برای فراهم می کند که دیدن این روابط را فوری و دقیق بهم وصل می کند و دیدن اتصالات پنهان را امکان پذیر می کند. با استفاده از رابط کاربری گرافیکی (GUI) می توان روابط را به راحتی مشاهده نمود حتی اگر سه یا چهار درجه از هم جدا باشند. این ابزار از چارچوبی قدرتمند و انعطاف پذیر استفاده می کند که امکان شخصی سازی را امکان پذیر می کند. بدین ترتیب ، Maltego می تواند با نیازهای منحصر به فرد شما سازگار شود.

مبدلها قطعات کوچکی از کد هستند که به طور خودکار داده ها را از منابع مختلف دریافت می کنند و نتایج را به عنوان موجودیت های بصری در سرویس گیرنده دسکتاپ برمی گرداند. مبدلها عناصر اصلی Maltego هستند که کاربران آن را قادر میسازد تا پتانسیل کامل نرمافزار را آزاد کنند و در عین حال از منطق نقطه و کلیک برای اجرای تحلیلها استفاده کنند.

داده ها را می تون از منابع عمومی (OSINT)، فروشندگان تجاری، و منابع داخلی از طریق Maltego Transform Hub یکپارچه نمود. همه داده ها به عنوان انتقال دهنده از پیش بسته بندی شده و آماده استفاده در تحقیقات هستند.

1-3) الزامات نصب ابزار Maltego در سیستم عاملهای مختلف :

- سیستم عامل ویندوز : در سیستم عامل ویندوز باید ابتدا جاوا در سیستم نصب باشد.

- سیستم عامل لینوکس : به طور پیشفرض در کالی لینوکس وجود دارد اما اگر از نسخه های دیگر لینوکس استفاده شود باید فایل .deb یا .rpm دریافت و نصب گردد.

- سیستم عامل مک : برای نصب در مک فایل dmg باید دریافت و نصب شود.

2-3) نصب Maltego بر روی ویندوز 10 و جمعآوری اطلاعات

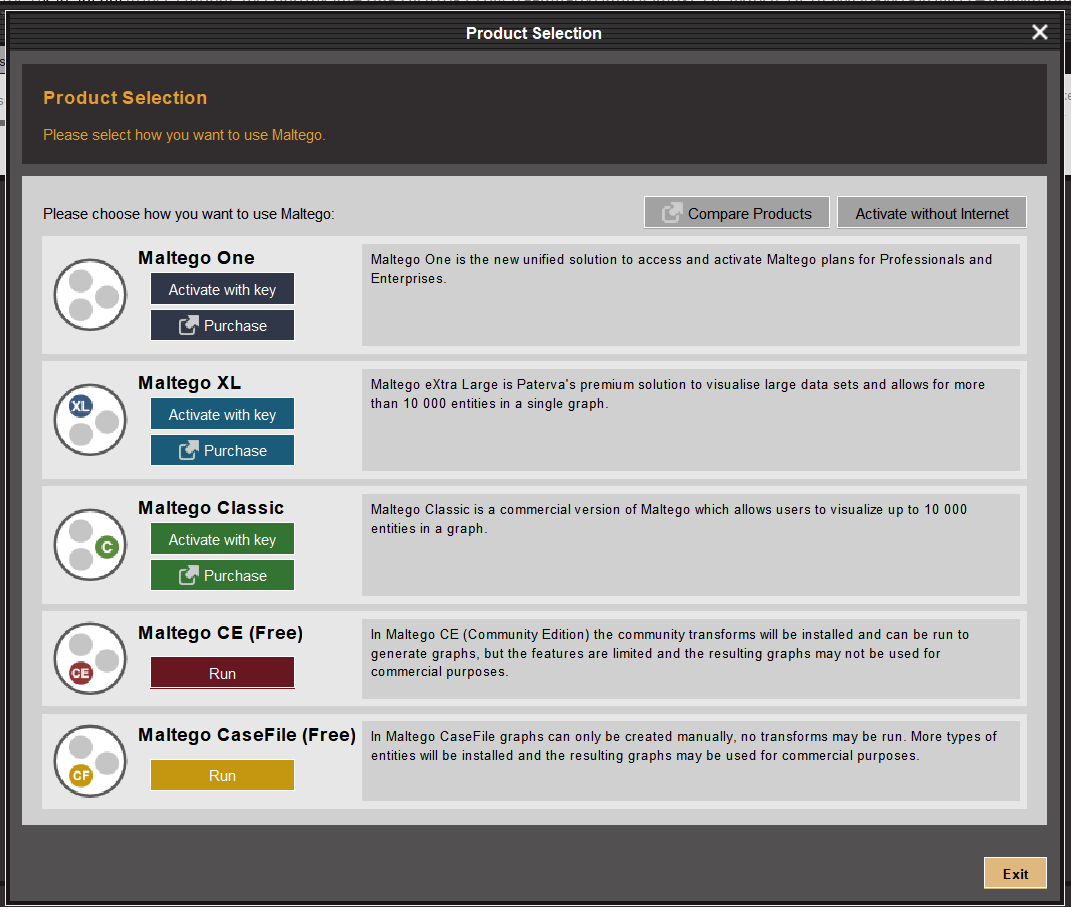

برای نصب ابزار Maltego ابتدا این ابزار را از سایت https://www.maltego.com دانلود نموده و و با توجه به رایگان بودن نسخه community edition این نسخه را طی مراحل زیر را نصب میکنیم، در این نسخه امکان استفاد از مبدلها وجود داشته ولی در قابلیت ها ارائه شده محدودیت وجود دارد، بدیهی است برای دستیابی به قابلیتهای کامل این ابزار باید از نسخههای Maltego one که برای استفاده حرفهای و بدون محدودیت است، نسخه Maltego XL که برای تولید گراف در رکوردهای تا بیش از 10000 مورد در یک گراف تنها است و یا از نسخه Maltego classic برای تولید گراف مجازی با بیش از 10000 گراف استفاده نمود.

شکل 1

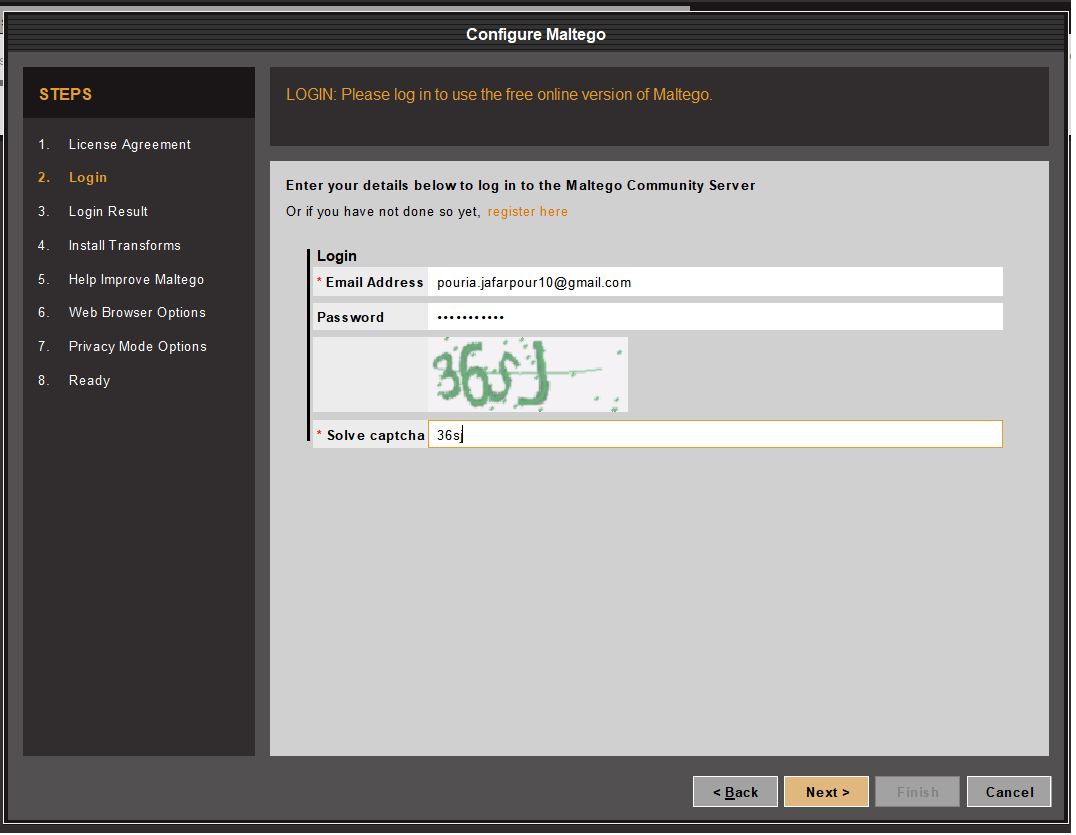

بعد از انتخاب Maltego CE و اعلام موافقت با توافقنامه ارائه شده توسط Maltego برای استفاده از این ابزار باید به این ابزار Login کنیم که نیازمند ثبت نام قبلی در سایت https://www.maltego.com میباشد.

شکل 2

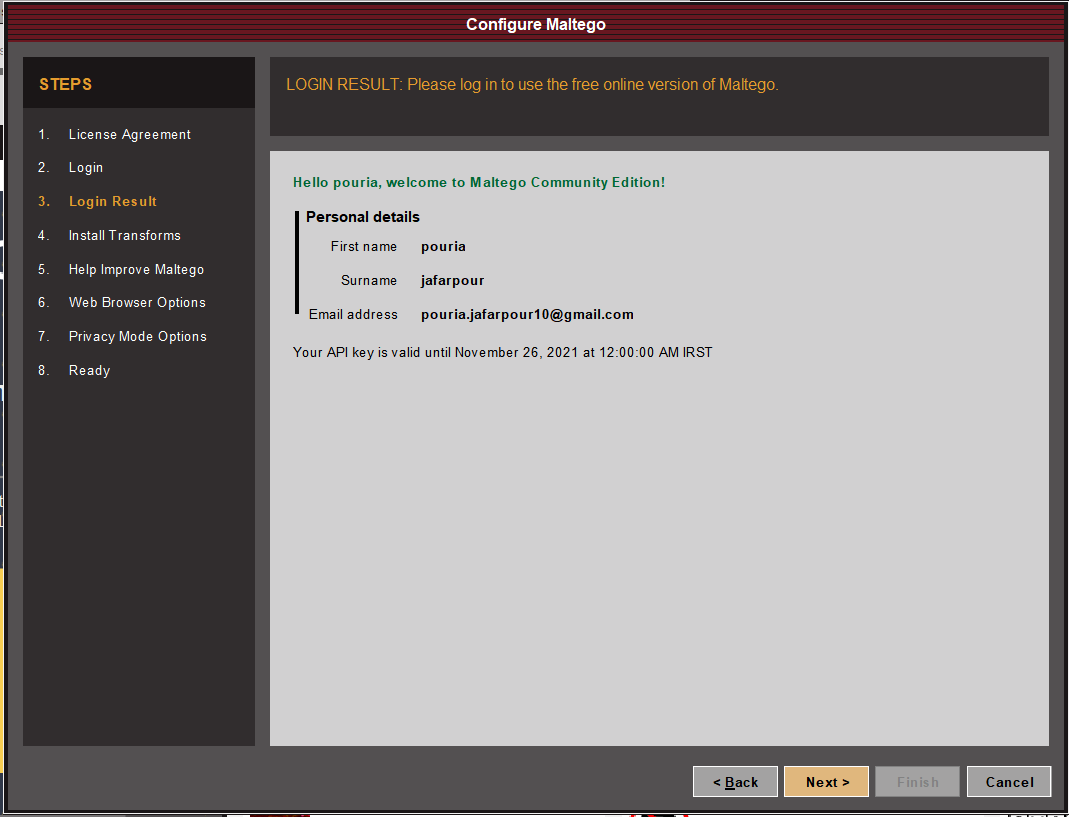

بعد از ورود اطلاعات این ابزار به مدت 10 روز به صورت رایگان فعال می شود.

شکل 3

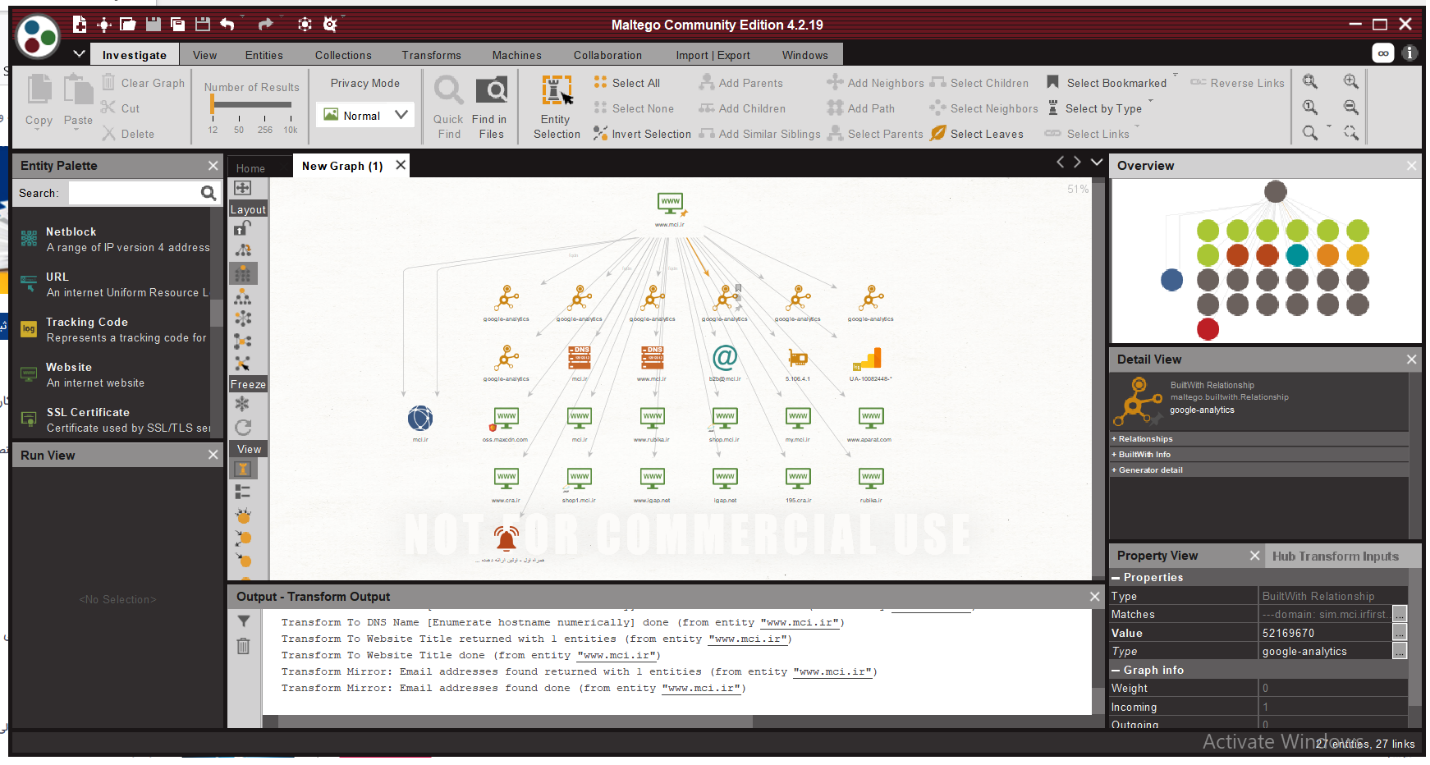

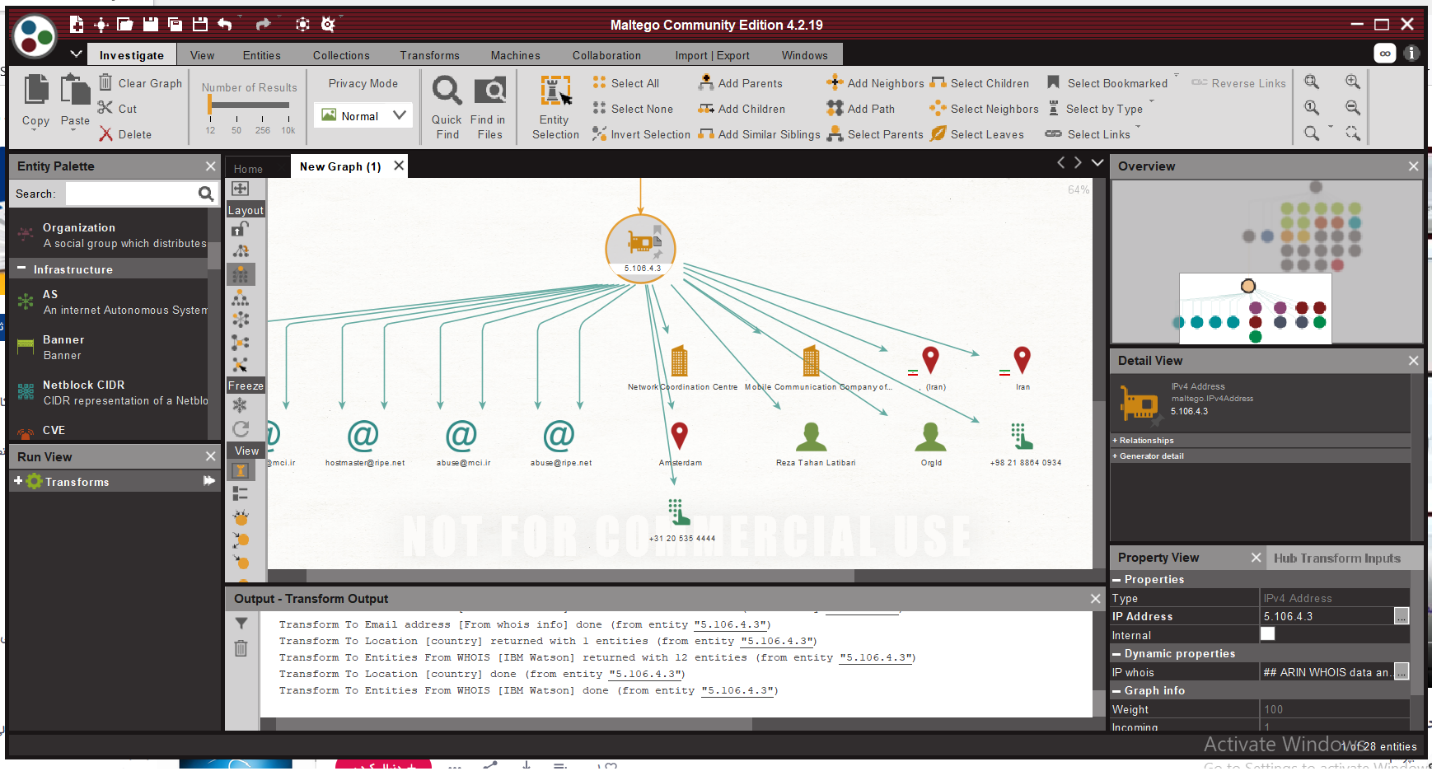

در این قسمت و با ورود به نرم افزار سایت www.mci.ir برای بررسی در نظر گرفته شده است. برای این منظور باید از قسمت سمت چپ در منوی Entity Palette گزینه مورد نظر که شامل اشخاص، آدرس ایمیل، آدرس وب سایت، شماره تلفن، آدرس AS و بسیاری موارد دیگر است گزینه آدرس وب سایت به سمت راست کشیده شده و بعد از کلیک راست روی آن مبدلهای مورد نظر انتخاب گردیده و اجرا شود. گراف تولید شده در شکل زیر نشان داده شده است.

شکل 4

در این قسمت سایت www.mymci.ir که از زیر مجموعههای www.mci.ir در گراف تولید شده است، انتخاب شده و مورد تحلیل قرار گرفته است. در اینجا امکان تولید گراف برای کلیه سایتها، آدرسهای ایمیل، شماره تلفن اشخاص و … با استفاده از مبدلها وجود دارد. آدرس IP این سایت همانگونه که در شکل نشان داده شده است 10.100.4.3 میباشد.

شکل 5

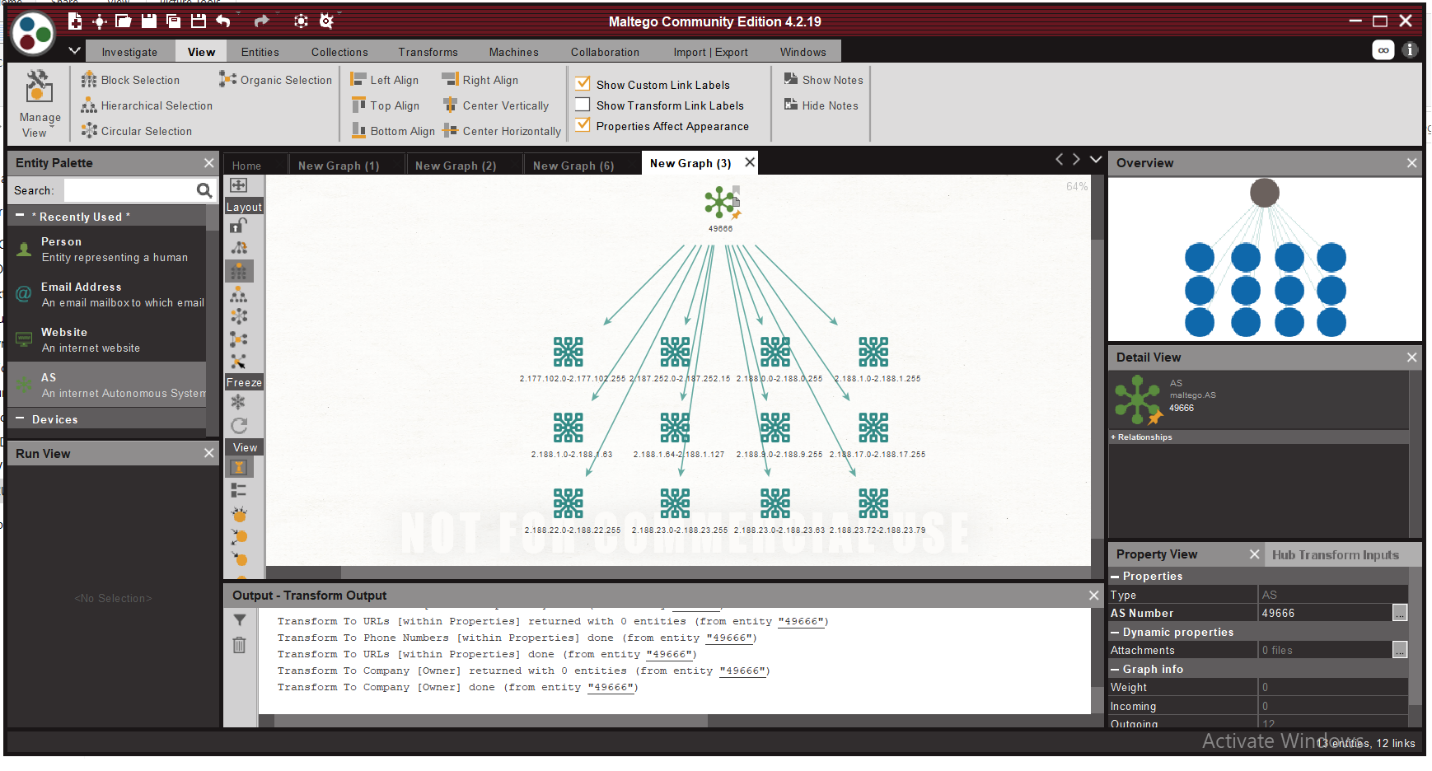

در ادامه با اضافه کردن یک AS روابط مربوط به AS49666 که مربوط به اینترنت ایران است نشان داده شده است که مربوط به کانکشن های بین المللی این AS با سایر AS ها در دنیا می باشد.

شکل 6

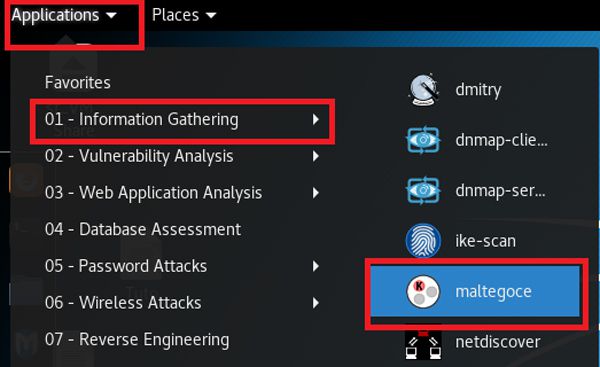

3-3) نحوه استفاده از Maltego در کالی لینوکس

همانطور که می دانید Maltego در کالی لینوکس به صورت پیش فرض در دسترس است. بنابراین می توانید با رفتن به Aplication > Information Gathering > Maltegoce اجرا کنید(یا دستور اجرای ساده در ترمینال به عنوان یک کاربر عادی یا root):

$maltego &

شکل 7

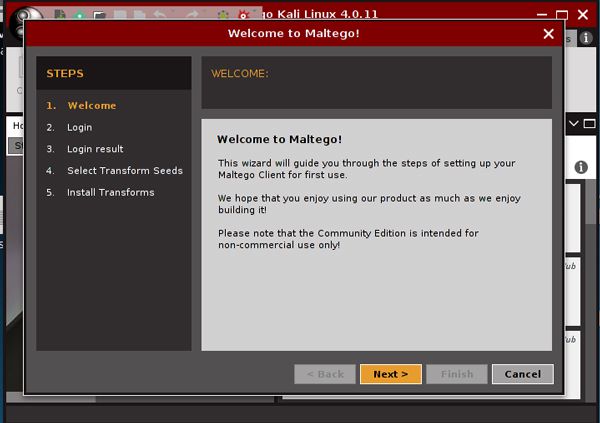

شکل 8 : صفحه خوش آمد گویی

ثبت نام/ورود به سرور Maltego:

هنگامی که maltego را در کالی لینوکس اجرا میکنید، صفحه خوش آمدید ظاهر میشود و wizard راهاندازی نمایش داده می شود ، روی بعدی کلیک کنید تا به مرحله بعد بروید.

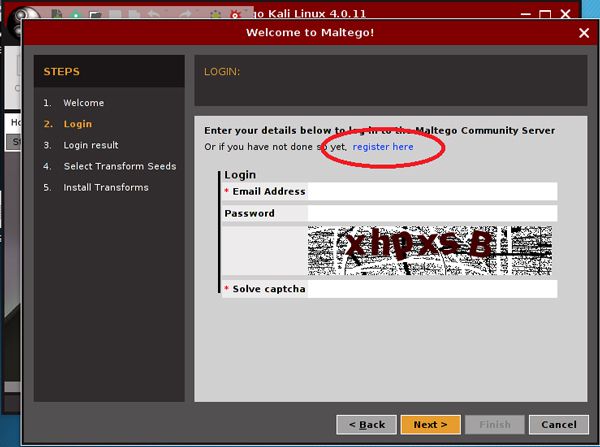

شکل 9

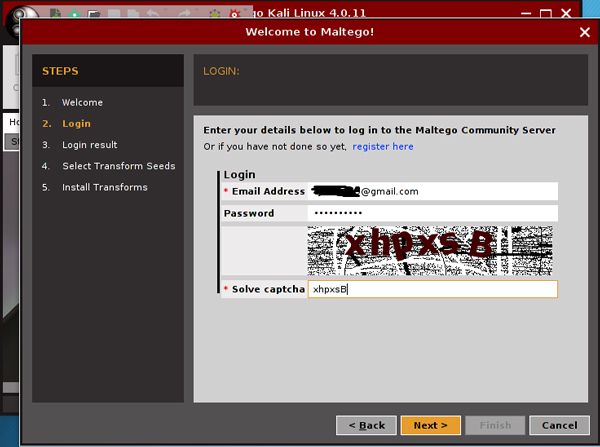

مرحله 2: این صفحه برای ورود کاربر در سرور Maltego اگر تازه وارد هستید در وب سایت maltego https://www.paterva.com/web6/community/maltego/ ثبت نام کنید، سپس با اعتبار درست (نام کاربری و رمز عبور) وارد شوید.

شکل 10

بعد از ورود اطلاعات همانند شکل 2 که در ویندوز انجام شد، وارد نرم افزار می شویم، برای استفاده از این ابزار باید به این ابزار Login کنیم که نیازمند ثبت نام قبلی در سایت https://www.maltego.com میباشد.

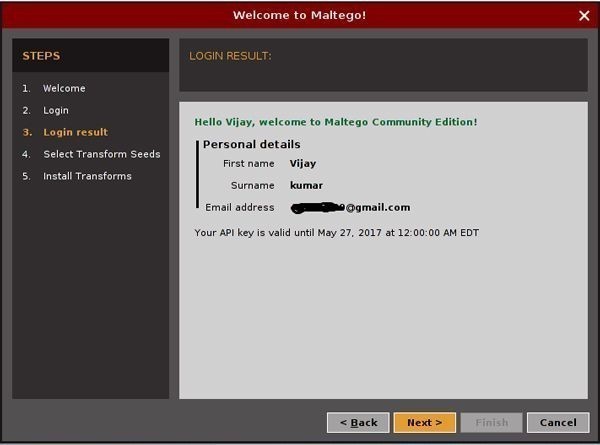

شکل 11

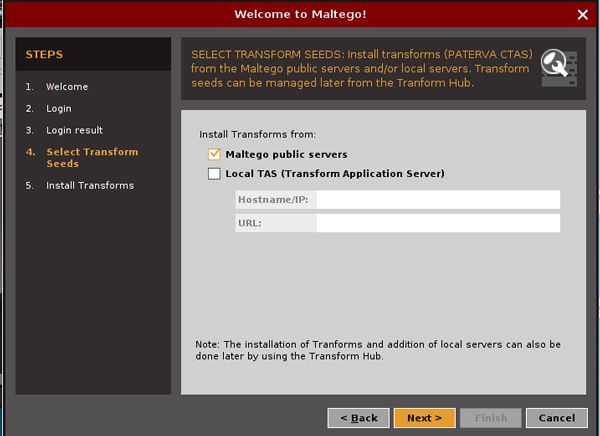

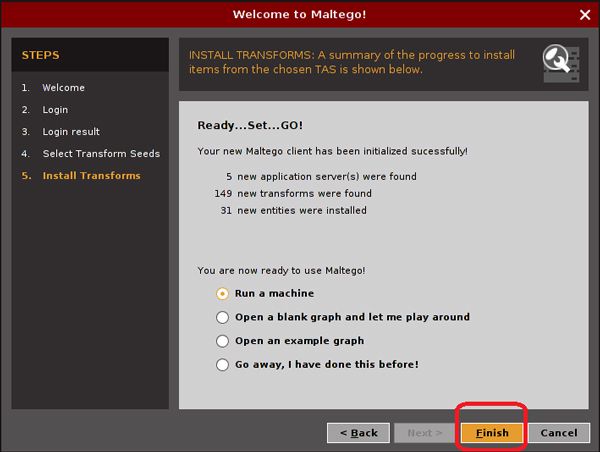

مرحله 3: وقتی با موفقیت در سرور Maltego وارد شدید، transform seeds را انتخاب کرده و نصب خواهید کرد. پس از نصب کامل تبدیل، شما آماده اجرای ماشین جدید برای جمع آوری اطلاعات هستید.

شکل 12

تنظیم 4: Run new Machine را انتخاب کنید و روی finish کلیک کنید.

شکل 13

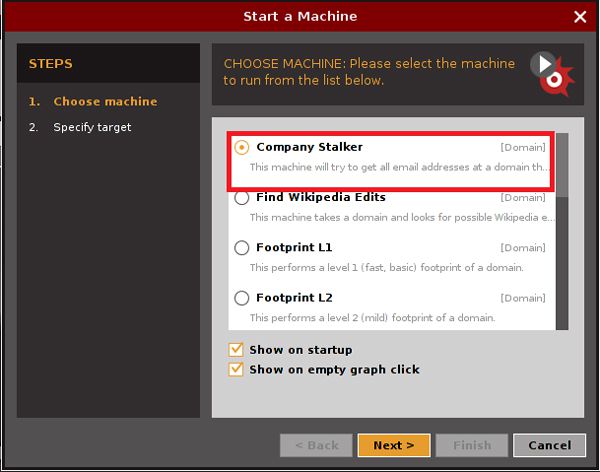

تنظیم 5: پنجره جدیدی ظاهر می شود که می توانید ماشین را توسط پنجره فعلی اجرا کنید یا این پنجره را لغو کنید و توسط برنامه Maltego اجرا شود. اگر می خواهید Machine را اجرا کنید، نوع Machine را انتخاب کنید و روی Next کلیک کنید.

شکل 14

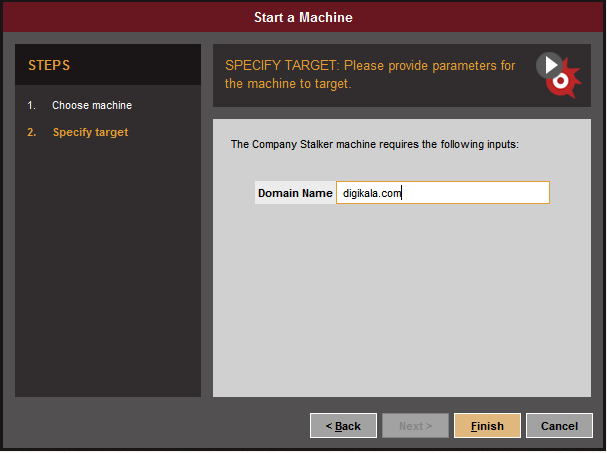

تنظیم 6: اگر stalker را انتخاب کنید، باید هدف (نام دامنه) را در پنجره جدید، Provide domain(هدف) مشخص کنید و روی Finish کلیک کنید. پس از اجرای موفقیت آمیز استالکر، نتیجه ای مانند زیر دریافت خواهید کرد:

شکل 15

شکل 16

تنظیم 7 : ایجاد گراف

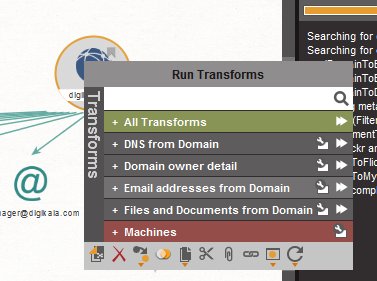

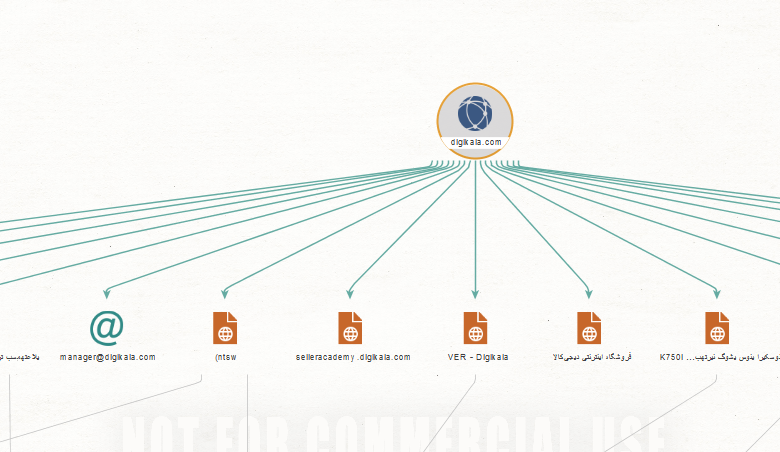

تنظیم 8: نمودار جدید را با کلیک بر روی گوشه سمت چپ شروع کنید. دامنه را بکشید و رها کنید و نام دامنه را وارد کنید، روی دامنه کلیک راست کرده و تبدیل مورد نظر را اجرا کنید. نام دامنه ای را که می خواهید digikala.com را وارد می کنیم.

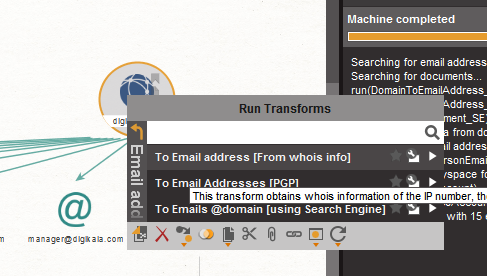

شکل 17

هدف بعدی جمع آوری اطلاعات در مورد آدرس های ایمیل است. بنابراین باید «اجرای آدرسهای ایمیل از دامنه» را تغییر دهم. اگر می خواهید همین کار را انجام دهید، روی دامنه کلیک کنید و آدرس های ایمیل از دامنه را انتخاب کنید.تبدیلهای جدید ظاهر میشوند و هر کس را به طور مداوم امتحان کنید، نتیجه جالبی خواهید گرفت.

شکل 18

نتیجه:

شکل 19

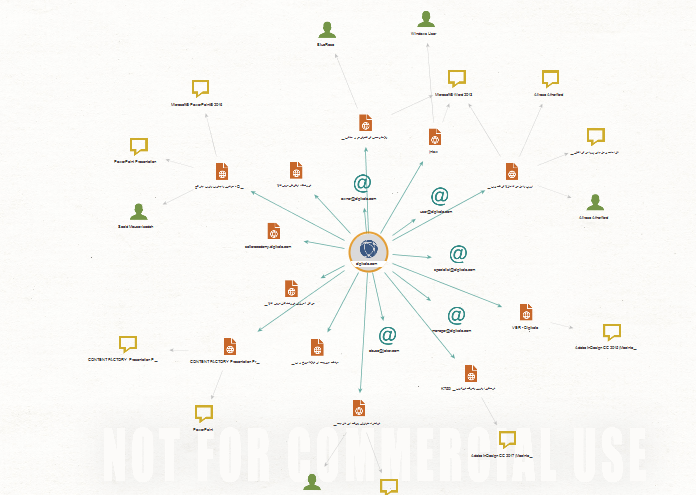

تبدیل های دیگری را اجرا کنید و جزئیات سرورهای نام، سرورهای پست الکترونیکی، آدرس های IP و موارد دیگر را دریافت کنید.

شکل 20

4-3) گزینه های شناسایی در Maltego

Maltego به طور کلی دو نوع گزینه شناسایی، یعنی زیرساختی و اشخاص را ارائه می دهد. شناسایی زیرساختی با دامنه سروکار دارد و اطلاعات DNS مانند سرورهای نام، مبدلهای نامه، جداول انتقال منطقه، نقشهبرداری DNS به IP و اطلاعات مرتبط را پوشش میدهد. از سوی دیگر، شناسایی اشخاص شامل اطلاعات شخصی مانند آدرس ایمیل، شماره تلفن، پروفایل شبکه های اجتماعی، ارتباطات دوستان متقابل و غیره می شود.

1-4-3) شناسایی زیرساخت ها

Maltego به جمع آوری اطلاعات زیادی در مورد زیرساخت کمک می کند. برای شروع به جمع آوری اطلاعات، موجودیت مورد نظر را از پالت انتخاب کنید. در این مثال قصد داریم یک دامنه را اسکن کنیم. گزینه domain را از پالت انتخاب کنید و گزینه را به فضای کاری بکشید. دامنه مورد نظر را وارد کنید. اکنون بر روی موجودیت کلیک راست کنید و باید پنجره ای دریافت کنید که می گوید “Run Transform” با گزینه های مرتبط اضافی.

تبدیل مورد نیاز را اجرا کنید و اطلاعاتی مانند آدرس MX، NS و IP را پیدا کنید. سپس میتوانیم از تبدیلهایی مانند «IPAddressToNetblock» برای شکستن یک شبکه بزرگ به شبکههای کوچکتر برای درک بهتر استفاده کنیم.

همچنین می توانیم دامنه های مشترک را پیدا کنیم. میتوانیم اطلاعاتی مانند آدرسهای IP برای دامنهها و سایر شبکههای داخلی، نتبلاکهایی که توسط هدف استفاده میشوند و غیره تعیین کنیم.

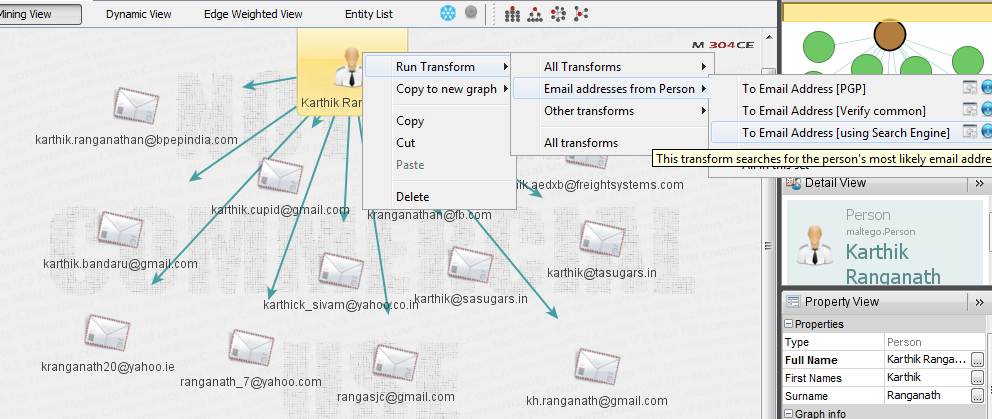

2-4-3) شناسایی اشخاص

Maltego به شما کمک می کند اطلاعاتی درباره یک شخص پیدا کنید، مانند آدرس ایمیل، نمایه های اجتماعی، دوستان مشترک، فایل های مختلف به اشتراک گذاشته شده در URL های مختلف و غیره. گزینه مورد نظر را از پالت انتخاب کنید. در اینجا میخواهم گزینه «شخص» را انتخاب کنم و نام شخصی را که میخواهم درباره او اطلاعات جمعآوری کنم وارد میکنم.

بر روی گزینه “Person” کلیک راست کرده و تبدیل های مورد نظر را انتخاب کنید. ابتدا بیایید آدرس ایمیل مربوط به شخص را پیدا کنیم و سعی کنیم اطلاعات بیشتری را جمع آوری کنیم. با Maltego می توانیم اطلاعات SNS آنها را از فیس بوک، فلیکر و غیره پیدا کنیم.

موجودیت های مختلف در فیس بوک با استفاده از تبدیل “toFacebookaffiliation” شناسایی شدند. این روش عموماً به دنبال وابستگی فیسبوکی میگردد که بر اساس نام و نام خانوادگی با نام شخص مطابقت دارد و هر نتیجه را بر اساس آن وزن میکند. با Maltego میتوانیم دوستان مشترک دو فرد مورد نظر را برای جمعآوری اطلاعات بیشتر پیدا کنیم.

به طور مشابه، ما می توانیم بفهمیم که آیا کاربر فایلی را در pastebin یا هر URL عمومی دیگری آپلود کرده است. داشتن تمام این اطلاعات می تواند برای انجام یک حمله مبتنی بر مهندسی اجتماعی مفید باشد.

3-4-3) نسخه ی نمایشی شناسایی شخصی با استفاده از Maltego

در این قسمت نگاهی به انجام شناسایی شخصی در Maltego خواهیم داشت. ما می توانیم انواع مختلفی از اطلاعات را از نامی که در اختیار ما قرار داده شده برشماریم. اینها شامل آدرس های ایمیل، آدرس های اینترنتی، پروفایل شبکه های اجتماعی یک شخص و ارتباطات متقابل بین دو نفر است. این اطلاعات می تواند به طور موثر در یک حمله مهندسی اجتماعی برای گرو گذاشتن قربانی یا جمع آوری اطلاعات بیشتر مورد نیاز برای حمله استفاده شود.

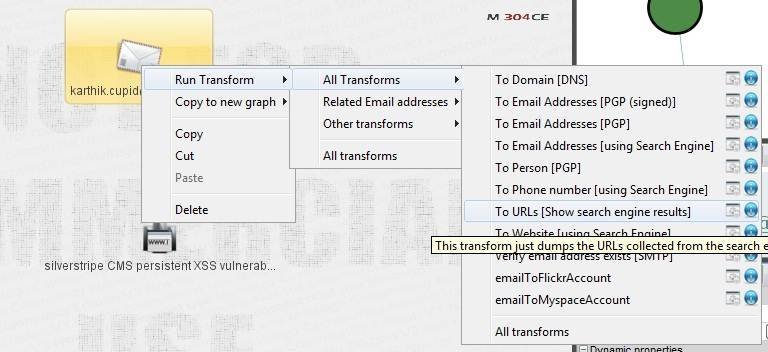

فرض کنید مهاجم نام یک شخص را به دست آورده است، استخراج داده های مربوط به نام با هدف قرار دادن شناسه ایمیل فرد شروع می شود. Maltego با استفاده از موتورهای جستجو، تبدیلهای شناسه ایمیل را ارائه میدهد. این موضوع در شکل 1 نشان داده شده است.

شکل18 : داده کاوی با Maltego

همانطور که در شکل 18 مشخص است، درخواست موتور جستجو تعداد زیادی آدرس ایمیل را برمی گرداند. در اینجا از یک شناسه ایمیل استفاده خواهیم کرد و نحوه ادامه بیشتر با OSINT را توضیح می دهیم. در این مثال، اجرای تبدیل “به شماره تلفن” هیچ موجودی را بر نمی گرداند. با این حال، اجرای تبدیل “To URLs” یک آسیبپذیری silverstripe را آشکار میکند، همانطور که در شکل 2 نشان داده شده است.

شکل 19: تبدیل به URL ها آسیب پذیری silverstripe را نشان می دهد

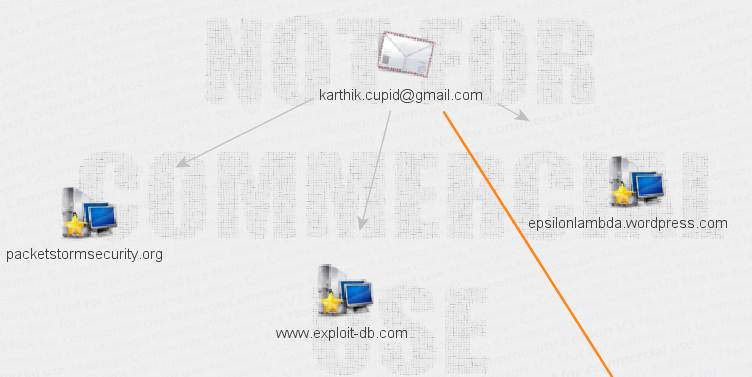

در ادامه در مورد شناسایی شخصی، تبدیل “To Website” را اجرا می کنیم. این از موتورهای جستجو برای تعیین اینکه شناسه ایمیل هدف مربوط به کدام وب سایت ها است استفاده می کند. نتایج در شکل 3 نشان داده شده است.

شکل 20: وب سایت های مرتبط با شناسه ایمیل هدف

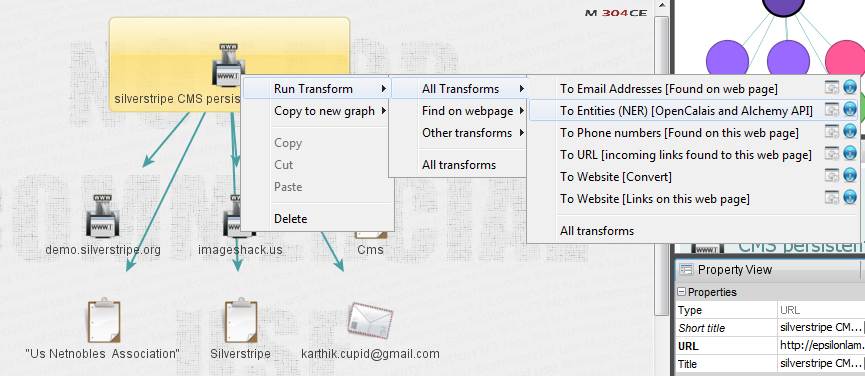

از شکل 20 به وضوح می توانیم ببینیم که شناسه ایمیل هدف با exploit-db، pss و یک وبلاگ وردپرس مرتبط است. جالب اینجاست که این وبلاگ متعلق به نامی است که ما در ابتدا جستجو کردیم و صحت تست ما را تایید می کند. همانطور که در شکل 21 نشان داده شده است، در مرحله بعدی تبدیل ها را روی موجودیت silverstripe اجرا خواهیم کرد. این اطلاعات بر اساس تبدیل “To Entities” استخراج می شود که از الگوریتم های پردازش زبان طبیعی برای داده کاوی استفاده می کند.

شکل 21: تبدیل های اجرا شده روی موجودیت نوار نقره ای

با Maltego میتوانید لینکهایی به داخل و خارج از هر سایت خاصی پیدا کنید. Maltego از آینه گری روبی برای تهیه گراف سایت مورد نظر و بازگرداندن لینک های مرتبط با آن استفاده می کند. و همچنین افزونه های مورد استفاده در یک وبلاگ، پیوندهایی به سایت های شبکه های اجتماعی، صفحات فیس بوک و غیره را برمی گرداند.

طور خلاصه، با شروع فقط با نام یک شخص، ما یک آدرس ایمیل به دست آوردیم که در آن تبدیل ها را اجرا کردیم، که به نوبه خود ما را به یک موجودیت و یک وبلاگ هدایت کرد. ما توانستیم پیوندهای خارجی را با توجه به وبلاگ ایجاد کنیم و همچنین وب سایت هایی را تعیین کردیم که شناسه ایمیل با آنها مرتبط است. ما توانستیم پلاگین فیس بوک مورد استفاده در وبلاگ را با موفقیت تعیین کنیم، که مستقیماً ما را به صفحه طرفداران فیس بوک آن شخص برد.

با مشاهده تمام تحولات می توان نتیجه گرفت که Maltego در واقع باعث صرفه جویی در زمان در جنبه شناسایی تست نفوذ می شود. جمع آوری این همه اطلاعات با استفاده از یک موتور جستجو به صورت دستی بسیار خسته کننده خواهد بود و نیاز به نقشه برداری ذهنی و تجسم قابل توجهی دارد. Maltego یک تصویر گرافیکی بصری از هر موجودیت به ما ارائه می دهد و روابط بین آنها را آشکار می کند.

به جای نام یک شخص، نقطه شروع جایگزین می تواند یک سند، یک آدرس ایمیل، یک شماره تلفن، یک حساب فیس بوک یا چیزی مشابه باشد. Maltego طیف وسیعی از گزینه ها را در بخش شناسایی شخصی خود برای اجرای تبدیل ها فراهم می کند. البته، همه تبدیلها به نتیجه نمیرسند، بنابراین قطعاً به مقداری حیلهگری و کمی صبر نیاز است.

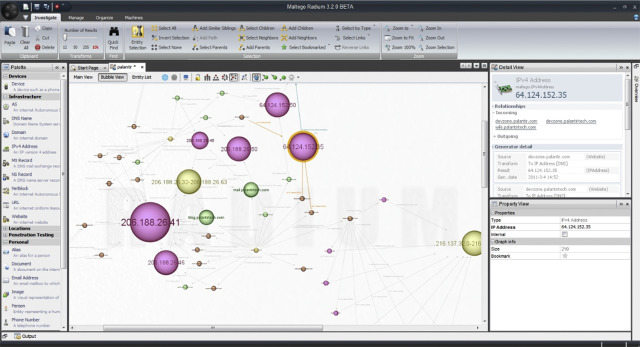

4-4-3) نسخه ی نمایشی شناسایی زیرساختها با استفاده از مالتگو (Maltego)

هر عنصری که در رابط کاربری ارائه میشود به تحلیلگر اجازه میدهد تا دادههای مجاور و رابطهای مرتبط با هر شی را کلیک کرده و کاوش کند. تکنیکهای مشابهی در خودکارسازی کلان دادهها در پیشبینی میتواند با ابزاری مانند Maltego به منظور کشف و ردیابی یک تهدید از ابتدا تا شناسایی مورد استفاده قرار گیرد.

شکل 22 : وب سایت های مرتبط با شناسه ایمیل هدف

5-4-3) دستورات ابزار مالتگو در کالی لینوکس :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 |

root@kali:~# cat /opt/Teeth/README.txt NB NB: This runs on Kali Linux #Make directory /opt/Teeth/ #Copy tgz to /opt/Teeth/ #Untar Load the config file called /opt/Teeth/etc/Maltego_config.mtz file into Maltego. This is painless: 1) Open Maltego Tungsten (or Radium) 2) Click top left globe/sphere (Application button) 3) Import -> Import configuration, choose /opt/Teeth/etc/Maltego_config.mtz Notes ——– Config file is in /opt/Teeth/etc/TeethConfig.txt Everything can be set in the config file. Log file is /var/log/Teeth.log, tail –f it while you running transforms for real time logs of what‘s happening. You can set DEBUG/INFO. DEBUG is useful for seeing progress – set in /opt/Teeth/units/TeethLib.py line 26 Look in cache/ directory. Here you find caches of: 1) Nmap results 2) Mirrors 3) SQLMAP results You need to remove cache files by hand if you no longer want them. You can run housekeep/clear_cache.sh but it removes EVERYTHING. The WP brute transform uses Metasploit.Start Metasploit server so: msfconsole -r /opt/Teeth/static/Teeth-MSF.rc It takes a while to start, so be patient. In /housekeep is killswitch.sh – it’s the same as killall python. |

-

دستور acccheck

دستور acccheck در واقع یک ابزار برای حمله با Password Dictionary میباشد که هدف آن فرایند احراز هویت ویندوز با پروتکل SMB است. مثالی از نحوه استفاده از دستور acccehck در کالی:

root@kali:~# acccheck.pl -T smb-ips.txt -v

-

دستور ace

ابزار ace-voip یک برنامه ساده و قدرتمند برای شمارش دایرکتوری شرکت میباشد که عملکرد آن همانند تلفن IP است تا بتواند نامها و پسوند ها را دانلود کند. مثالی از دستور ace :

root@kali:~# ace -i eth0 -c 1 -m 00:1E:F7:28:9C:8E

-

دستور amp

ابزار amap اولین ابزار Scanning نسل بعد میباشد. کار ابزار amap پیدا کردن برنامه های میباشد که در پورت های غیر معمولی کار میکنند. همچنین این ابزار برنامه های non-ascii را نیز تشخیص میدهد. مثالی از برنامه amap

root@kali:~# amap -bqv 192.168.1.15 80

-

دستور automater

برنامه automater در واقع یک ابزار OSINT برای URL/Domain و آدرس IP و Md5 Hash میباشد. که هدف آن ساخت یک فرایند آنالیز ساده برای بررسی نفوذ میباشد. مثالی از دستور automater

root@kali:~# automater -s robtex 50.116.53.73

-

دستور bing-iphosts

همانطور که میدانید سایت bing.com موتور جستجوی شرکت مایکروسافت میباشد که با نام MSN مشهور شده است. یکی از ویژگیهای منحصر به فرد MSN بررسی سایت های میباشد که روی یک آدرس IP قرار گرفته اند. ابزار bing-iphosts به شما این اجازه را میدهد تا تمام سایت های که روی یک آدرس IP قرار گرفته اند را با استفاده از سایت MSN پیدا کنید.

root@kali:~# bing-ip2hosts -p tml-manager.ir

-

دستور braa

ابزار braa یک برنامه برای بررسی پروتکل snmp میباشد. سرعت عملکرد braa برخلاف snmpget یا snmpwalk بسیار سریعتر است چرا که میتواند به صورت همزمان صدها Host را در یک Process بررسی کند. از اینرو braa با استفاده از منابع پایین بازدهی زیادی دارد.

root@kali:~# braa [email protected]:.1.3.6.*

-

برنامه casefile

برنامه casefile را میتوان برادر برنامه maltego خواند. برنامه casefile یک برنامه هوشمند گرافیکی میباشد که کار آن پیدا کردن Link ها و صد ها نوع دیگر اطلاعات در زمینه روابط در دنیای واقعی است.

root@kali:~# casefile

-

دستور cdpsnarf :

دستور cdpsnarf یک ابزار Sniffer میباشد که کار آن خارج سازی اطلاعات از پاکت های CDP است. با استفاده از دستور cdpsnarf میتوان کلیه اطلاعات مربوط به neighbors ها را از Router های Cisco در آورد.

root@kali:~# cdpsnarf -i eth0 -w cdpsnarf.pcap

-

دستور cisco-torch :

ابزار cisco-torch یک برنامه برای اسکن کردن و انگشت نگاری شبکه cisco میباشد که مهمترین مزیت cisco-torch نسبت به برنامه های مشابه آن اجرای چند Process در پس زمینه است که سرعت و کارای را افزایش میدهد. مثالی از دستور cisco-torch :

root@kali:~# cisco-torch -A 192.168.99.202

-

دستور cookie-cadger :

ابزار Cookie Cadger کمک میکند تا اطلاعات برنامه های که از پروتکل غیر ایمن HTTP Get Request استفاده میکنند تشخیص داده شوند. و از این طریق بتوان از اطلاعات بدست آمده سوء استفاده نمود.

root@kali:~# cookie-cadger

-

دستور copy-router-config :

با استفاده از دستور بالا میتوان اطلاعات مربوط به پیکربندی دستگاه های Cisco را با پروتکل SNMP کپی کرد. نحوه استفاده از دستور copy-router-config به شکل زیر میباشد:

root@kali:~# merge-router-config.pl 192.168.1.1 192.168.1.15 private

-

دستور dimtry :

ابزار Dmitry یا Deepmagic Information Gathering tool یک برنامه تحت خط فرمان لینوکس میباشد که به زبان C نوشته شده است. ابزار dimtry برای جمع آوری اطلاعات در مورد Host ها استفاده میشود. این اطلاعات شامل: Subdomain ها – آدرس های ایمیل – اطلاعات مربوط به Uptime بودن و بررسی پورت های tcp و udp است. نحوه استفاده از دستور dimtry به شکل زیر است:

root@kali:~# dmitry -winsepo example.txt example.com

-

دستور dnmap :

ابزار dnmap یک framework توسعه داده شده از ابزار nmap میباشد که Scanning آن بین چندین Client انجام میشود. ساختار و چهارچوب dnmap به صورت Server و Client میباشد. در این ساختار سرور میداند چه چیزی را انجام بدهد و Client آنرا انجام میدهد. کلیه آمارها در سرور مدیریت میشوند. دستور dnmap به شکل زیر نوشته میشود:

root@kali:~# dnmap_client -s 192.168.1.15 -a dnmap-client1

-

دستور dnsenum :

ابزار dnsenum یک اسکریپت Perl میباشد که کار آن شمارش اطلاعات مربوط به DNS یک دامنه و پیدا کردن آدرس های IP که پشت سر هم Block نشده اند. این اطلاعات شامل: آدرس هاست (A record) – دریافت Nameserver – دریافت MX Record و … است. نحوه استفاده از دستور dnsenum به شکل زیر میباشد:

root@kali:~# dnsenum –noreverse -o mydomain.xml example.com

-

دستور dnsmap :

هدف اصلی برنامه dnsmap نفوذ در مرحله جمع آوری اطلاعات یا Information Gathering/Enumeration میباشد. از تکنیک های که در این مرحله استفاده میشود Brute-force کردن Subdomain است. مثالی از نحوه نوشتن دستور dnsmap

root@kali:~# dnsmap example.com -w /usr/share/wordlists/dnsmap.txt

-

دستور dnsrecon :

با استفاده از ابزار dnsrecon میتوان کلیه NS Records ها را برای انتقال ناحیه بررسی نمود. یا اینکه میتوان DNS Record های جامع را برای یک دامنه بدست آورد. و نمونه ای از دستور dnsrecon:

root@kali:~# dnsrecon -d example.com -D /usr/share/wordlists/dnsmap.txt -t std –xml dnsrecon.xml

-

دستور dnstracer :

با استفاده از ابزار dnstracer میتوان Domain Name Server ها را برای پیدا کردن مسیری که از آن اطلاعات مربوط به Hostname را دریافت میکنند تعقیب نمود. نمونه ای از نحوه نوشتن دستور dnstracer:

root@kali:~# dnstracer -r 3 -v example.com

-

دستور dnswalk :

برنامه dnswalk یک ابزار برای اشکال زدایی از DNS میباشد که کار آن انتقال ناحیه برای یک دامنه مشخص، و بررسی پایگاه داده در روشهای متعدد برای ثبات داخلی به همراه صحت آن است. نمونه از نحوه نوشتن دستور dnswalk :

root@kali:~# dnswalk example.com.

root@kali:~# dnswalk -r -d example.com.

-

دستور dotdotpwn :

برنامه dotdotpwn یک ابزار هوشمند و انعطاف پذیر است که کار آن پیدا کردن ضعف Traversal Directory در نرم افزارهای از قبیل HTTP/FTP/TFTP سرور میباشد. بعضی از پلتفرم ها شامل CMS و ERP و Blog و … است. نمونه ای از دستور dotdotpwn

root@kali:~# dotdotpwn.pl -m http -h 192.168.1.1 -M GET

-

دستور enum4linux :

برنامه enum4linux یک ابزار برای شمارش اطلاعات از Windows به سیستم Samba است. برنامه enum4linux همانند برنامه enum.exe عمل میکند. نمونه از دستور enum4linux:

root@kali:~# enum4linux -U -o 192.168.1.200

-

دستور enumiax :

برنامه enumiax یک ابزار شمارشگر Brute-force نام کاربری میباشد که در دو حالت متفاوت کار میکند. یک Username Guessing دو Dictionary Attack نمونه ای از دستور enumiax

root@kali:~# enumiax -d /usr/share/wordlists/metasploit/unix_users.txt 192.168.1.1

-

دستور faraday :

هدف اصلی برنامه faraday استفاده مجدد از ابزارهای در دسترس در انجمن ها میباشد تا از مزیت آنها به صورت Multiuser استفاده شود. نمونه ای از نحوه استفاده از دستور faraday:

root@kali:~# python-faraday -h

-

دستور fierce :

برای معرفی برنامه fierce اول باید بگویم که برنامه fierce چه چیزی نمیباشد. fierce یک IP Scanner یا یک ابزار جهت حمله DDOS نیست یا اینکه برنامه ای برای بررسی کل اینترنت نمیباشد. Fierce یک ابزار شناسایی (Reconnaissance) میباشد. fierce یک اسکریپت PERL جهت بررسی Domain است که از تکنیک های زیادی استفاده میکند. و سرعت آنها در حین بالا بودن هیچ Lag در شبکه ایجاد نمیکند. نمونه ای از دستور fierce

root@kali:~# fierce -dns example.com

-

دستور firewalk :

از ابزار امنیتی firewalk برای شناسایی شبکه فعال استفاده میشود. کار firewalk ارسال پاکت های TCP و UDP با TTL که مقدار آن یک واحد از Gateway مورد هدف بزرگ تر است میباشد و در صورتی که Gateway اجازه داد ترافیک رد شود پاکت به Hop بعدی ارسال میشود. نمونه مثالی از دستور firewalk:

root@kali:~# firewalk -S8079-8081 -i eth0 -n -pTCP 192.168.1.1 192.168.0.1

-

دستور fragroute :

برنامه fragroute ابتدا ترافیک را جداسازی میکند سپس آنرا ویرایش کرده و ترافیک بازنویسی شده را برای یک Host مشخص ارسال میکند. این ابزار برای تست کردن Intrusion Detection System و Firewall و … ساخته شده است. لطفا از این ابزار قدرتمند سوء استفاده نکنید، نمونه ای از دستور fragroute :

root@kali:~# fragroute 192.168.1.123

-

دستور fragrouter :

Fragrouter یک جعبه ابزار برای فرار از سیستم Intrusion Detection میباشد. نحوه نوشتن دستور fragrouter به شکل زیر میباشد:

root@kali:~# fragrouter -i eth0 -F1

-

برنامه ghost-phisher :

از برنامه Ghost Phisher برای بازرسی نمودن Wireless و Ethernet استفاده میشود. برنامه ghost-phisher به زبان Python نوشته شده است. برنامه Ghost Phisher توانایی شبیه سازی Access Point را دارد. از دیگر ویژگیهای Ghost Phisher میتوان به HTTP Server و DNS Server و DHCP Server و ARP Cache Poisoning و … اشاره نمود.

root@kali:~# ghost-phisher

-

دستور golismero :

دستور golismero یک Framework متن باز (Open Source) برای تست امنیت میباشد که در حال حاضر برای امنیت Web آماده شده اما به سادگی میتواند برای انواع اسکن ها توسعه داده شود. از مهمترین ویژگیهای GoLismero میتوان به استفاده آسان، سرعت بالا در مقابل دیگر Framework ها و … اشاره نمود. نمونه ای از نحوه نوشتن دستور golismero:

root@kali:~# golismero scan -i /root/port80.xml -o sub1-port80.html

-

دستور goofile :

از برنامه goofile میتوانید برای پیدا کردن یک نوع خاص از فایلها در یک دامنه مشخص استفاده کنید. مثلا برای پیدا کردن فایلهای pdf سایت tml-manager.ir دستور به شکل زیر میشود:

root@kali:~# goofile -d tml-manager.ir -f pdf

-

دستور hping3 :

Hping یک برنامه تحت خط فرمان میباشد که کار آن بررسی و سر هم کردن پاکت های TCP/IP است. برنامه hping در واقع از برنامه ping الهام گرفته شده است اما قابلیت آن محدود به ارسال ICMP Request نیست بلکه میتواند از پروتکلهای TCP و UDP و ICMP و IP Raw نیز پشتیبانی کند. از کارهای که میتوان با برنامه hping انجام داد بررسی firewall و بررسی پیشرفته پورت ها و بررسی شبکه و پروتکل های متفاوت و … میباشد. نمونه ای از نحوه نوشتن دستور hping3

hping3 –traceroute -V -1 www.example.com

-

دستور ident-user-enum :

ابزار ident-user-enum یک اسکریپت PERL میباشد که هدف آن بررسی سرویس 113/TCP است تا تشخیص دهد مالک Process در سیستم مقصد چه برنامه ای میباشد. با استفاده از این ابزار میتوانید در هنگام نفوذ سرویسی که در اولویت بیشتری قرار دارد را انتخاب کنید. نمونه ای از نحوه نوشتن دستور ident-user-enum

root@kali:~# ident-user-enum 192.168.1.13 22 139 445

-

دستور intrace :

برنامه intrace یک ابزار همانند برنامه traceroute میباشد. کار برنامه intrace شمارش Hop های IP میباشد که از اتصالات TCP موجود سوء استفاده میکنند. نحوه نوشتن دستور intrace به شکل زیر است:

root@kali:~# intrace -h www.example.com -p 80 -s 4

-

دستور ismtp :

با استفاده از دستور ismtp میتوانید کاربران smtp را بشمارید. نحوه نوشتن دستور ismtp به شکل زیر میباشد:

root@kali:~# ismtp -f smtp-ips.txt -e /usr/share/wordlists/metasploit/unix_users.txt

-

دستور lbd :

با استفاده از برنامه lbd میتوانید تشخیص دهید که آیا یک Domain از DNS یا HTTP Load Balancing استفاده میکند یا خیر. نحوه نوشتن دستور lbd به شکل زیر میباشد:

root@kali:~# lbd example.com

-

برنامه Maltego Teeth :

برنامه Maltego یک پلتفرم توسعه داده شده است که هدف آن، انتقال تصویری از تهدیدها به محیط یک سازمان میباشد. ویژگی خاص Maltego نمایش دادن پیچیدگی و شدت خطاها در یک نقطه از خرابی ها به همراه اعتماد روابط که در حال حاظر در یک محدوده از ساختار وجود دارد.

-

دستور masscan :

برنامه masscan یکی از پر سرعت ترین ابزار های میباشد که میتواند کل اینترنت را کمتر از 6 دقیقه بررسی کند. و بیش از 10 ملیون پاکت بر ثانیه را انتقال دهد. نتایج برنامه masscan همانند ابزار nmap میباشد. نحوه استفاده از برنامه masscan به صورت زیر است:

root@kali:~# masscan -p22,80,445 192.168.1.0/24

-

دستور metagoofil :

Metagoofil یک ابزار جمع آوری اطلاعات میباشد که هدف آن استخراج Metadata از اسناد عمومی میباشد. که فرمت این اسناد شامل pdf,doc,xls,docx,pptx,xlsx است. نمونه ای از نحوه نوشتن دستور Metagoofil

root@kali:~# metagoofil -d kali.org -t pdf -l 100 -n 25 -o kalipdf -f kalipdf.html

-

دستور miranda :

برنامه Miranda یک نرم افزار مبنی بر Python میباشد که به صورت Plug and Play عمل میکند. و هدف از طراحی آن کشف کردن و پرس و جو کردن تعامل با دستگاه های UPNP است. از ویژگیهای Miranda میتوان به کشف نمودن دستگاههای فعال و غیر فعال UPNP و کنترل کامل بر تنظیمات برنامه از قبیل آدرس IP و Port ها و Header و … اشاره نمود. دستور miranda به شکل زیر نوشته میشود:

root@kali:~# miranda -i eth0 –v

-

دستور nbtscan-unixwiz :

با استفاده از برنامه nbtscan-unizwiz میتوان NETBIOS Nameserver ها را در شبکه های محلی و راه دور TCP/IP بررسی نمود. و این اولین گام در پیدا کردن Share های باز میباشد. در اصل عملکرد nbtscan-unixwiz مبنی بر عملکرد ابزار استاندارد ویندوز یعنی nbtstat میباشد. اما بجای کارکرد روی یک آدرس روی یک Range وسیعی از آدرسها کار میکند. نحوه استفاده از دستور nbtscan-unixwiz به شکل زیر میباشد:

root@kali:~# nbtscan-unixwiz -n 192.168.0.100-110

-

دستور nmap :

برنامه nmap یا Network Mapper یک ابزار Open Source و رایگان میباشد که هدف آن کشف کردن و بازبینی امنیت شبکه است. خیلی از مدیران شبکه از برنامه nmap به عنوان یک ابزار کمک کنند در زمینه بررسی تجهیزات شبکه – مدیریت بروز رسانی سرویس ها و بازبینی Host ها و بررسی Uptime بودن سرویس ها و … استفاده میکنند. نحوه استفاده از دستور nmap به شکل زیر میباشد:

root@kali:~# nmap -v -A -sV 192.168.1.1

-

دستور ntop :

از ابزار ntop برای نمایش سطح استفاده از شبکه استفاده میشود. همانند آنچه که برنامه top در Unix ارائه میکند. شما میتوانید برنامه ntop را در دو حالت Interactive و Web Based استفاده کنید. نحوه استفاده از دستور ntop به شکل زیر میباشد:

root@kali:~# ntop -B “src host 192.168.1.1”

-

دستور p0f :

برنامه p0f یک ابزار حرفه ای برای بهره گیری از آرایه های پیچیده میباشد. از ویژگی های p0f میتوان به تشخیص سریع سیستم عامل و نرم افزار در هر نقطه پایانی ارتباط Vanilla TCP اشاره نمود. نحوه استفاده از دستور p0f به شکل زیر میباشد:

root@kali:~# p0f -i eth0 -p -o /tmp/p0f.log

-

دستور parsero :

Parsero یک اسکریپت رایگان میباشد که به زبان Python نوشته شده و مخصوص خواند فایل Robots.txt میباشد. همانطور که میدانید فایل Robots.txt در سایت ها مشخص میکند موتورهای جستجو از قبیل Google و Bing و Yahoo نباید کدام بخش های یک سایت را Index کنند. از ویژگیها ابزار parsero میتوان به جستجو در Bing برای Index کردن بدون احراز هویت اشاره نمود. نحوه استفاده از دستور parsero به شکل زیر میباشد:

root@kali:~# parsero -u www.bing.com -sb

-

دستور recon-ng :

ابزار recon-ng یک Framework قدرتمند با ویژگیهای کامل برای شناسایی Web میباشد که به زبان Python نوشته شده است. ابزار recon-ng همانند Metasploit Framework میباشد. اگر قصد نفوذ دارید بهتر است از Metasploit Framework استفاده کنید اما اگر قصد انجام مهندسی اجتماعی (Social Engineering) دارید بهتر است از recon-ng استفاده کنید. نحوه نوشتن دستور recon-ng به شکل زیر میباشد:

root@kali:~# recon-ng

-

دستور setoolkit :

برنامه setoolkit یک Framework متن باز میباشد که هدف آن انجام مهندسی اجتماعی است. دستور setoolkit به شکل زیر نوشته میشود:

root@kali:~# setoolkit

-

-

دستور smtp-user-enum :

-

با استفاده از دستور smtp-user-enum میتوانید سطح یک حساب کاربری را با سرویس ارسال میل SMTP در سیستم عامل Solaris بدست آورید. نحوه نوشتن دستور smtp-user-enum به شکل زیر میباشد:

root@kali:~# smtp-user-enum -h

-

دستور snmp-check :

برنامه snmp-check هم همانند ابزار snmpwalk به شما اجازه میدهد تا دستگاههای SNMP را بشمارید. از کارهای که میتوان با استفاده از دستور snmp-check انجام داد شمارش Contact ها – توضیحات – دستگاه ها – دامنه ها و … اشاره نمود. نحوه نوشتن دستور snmp-check به شکل زیر میباشد:

root@kali:~# snmp-check -t 192.168.1.2 -c public

- دستور sparta :

sparta یک نرم افزار گرافیکی میباشد که به زبان Python نوشته شده است و عمل نفوذ به ساختار شبکه را با کمک مرحله شمارش و بررسی ساده نموده است. برای استفاده از ابزار Sparta کافیست پس از اجرا کردن آن Range آدرس های مورد نظر خود را وارد کنید:

root@kali:~# Sparta

-

دستور sslcaudit :

هدف از پروژه sslcaudit توسعه یک ابزار برای خودکار سازی فرایند تست کردن کلاینت SSL/TLS برای مقاومت در برابر حملات MITM میباشد. نحوه نوشتن دستور sslcaudit به شکل زیر میباشد:

root@kali:~# sslcaudit -l 0.0.0.0:443 -v 1

-

دستور sslsplit :

برنامه sslsplit یک ابزار برای انجام حمله Man In The Middle Attack در برابر شبکه کد گذاری (Encrypted) شده SSL/TLS میباشد. ابزار sslsplit از پروتکل های TCP و SSL و HTTP و HTTPS به همراه هر دو نوع IPV4 و IPV6 پشتیبانی میکند. نحوه نوشتن دستور sslsplit به شکل زیر میباشد:

root@kali:~# sslsplit -D -l connections.log -j /tmp/sslsplit/ -S /tmp/ -k ca.key -c ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

-

دستور sslstrip :

ابزار sslstrip به صورت مخفیانه ترافیک http را در شبکه Hijack میکند سپس Redirect ها و لینک های HTTPS را تماشا میکند و آن لینک ها را همانند لینک های http نگاه میکند. نحوه نوشتن دستور sslstrip به شکل زیر میباشد:

root@kali:~# sslstrip -w sslstrip.log -l 8080

-

دستور sslyze :

شما میتوانید با استفاده از ابزار sslyze که توسط Python نوشته شده است پیکربندی SSL یک سرور را با متصل شدن به آن بدست آورید. از ویژگیهای کلیدی sslyze میتوان به پردازش چند Process و اسکن چند رشته ای اشاره نمود. نحوه نوشتن دستور sslyze به صورت زیر میباشد:

root@kali:~# sslyze –regular www.example.com

-

دستور thc-ipv6 :

thc-ipv6 یک ابزار کامل جهت حمله به ضعفهای ذاتی پروتکل IPV6 و ICMP6 میباشد.

-

دستور theharvester :

از اهداف برنامه theharvester میتوان به جمع آوری ایمیل ها – Subdomain ها – Host ها – نام کارمندان – پورت های باز – Banner ها و … از منابع عمومی مختلف مثل موتور های جستجو اشاره نمود. نحوه نوشتن دستور theharvester به شکل زیر میباشد:

root@kali:~# theharvester -d kali.org -l 500 -b google

-

دستور tlssled :

برنامه tlssled یک اسکریپت shell میباشد که هدف آن ارزیابی امنیت وب سرور SSL/TLS (HTTPS) است. برنامه tlssled مبنی بر sslscan کار میکند. نحوه نوشتن tlssled به صورت زیر است:

root@kali:~# tlssled 192.168.1.1 443

-

دستور twofi :

زمانیکه قصد کرک کردن یک Password را دارید استفاده از فهرست کلمات شخصی سازی شده در کنار دیکشنری های استاندارد بسیار کمک کننده است. نحوه نوشتن دستور twofi به شکل زیر میباشد:

root@kali:~# twofi –h

-

دستور urlcrazy :

تولید و بررسی انواع دامنه های غلط برای Hijack نمودن URL ها و انجام حملات Phishing نحوه نوشتن دستور urlcrazy به صورت زیر میباشد:

root@kali:~# urlcrazy –k dvorak –r example.com

-

برنامه wireshark :

نرم افزار Wireshark یکی از بهترین Protocol Analyzer ها میباشد که سطح بررسی آن همانند میکروسکوپ قوی است. با استفاده از Wireshark میتوانید کلیه ترافیکی که در شبکه رد و بدل میشود را به صورت جزئی تماشا کنید.

root@kali:~# wireshark

-

دستور wol-e :

wol-e شامل یک سری ابزار در زمینه روشن کردن کامپیوتر های متصل به شبکه است. نحوه نوشتن دستور wol-e برای تشخیص دستگاههای Apple در شبکه به صورت زیر است:

root@kali:~# wol-e –f

-

دستور xplico :

هدف استفاده از xplico استخراج برنامه ها از ترافیک Capture شده اینترنت میباشد. مثلا میتوان با استفاده از xplico ایمیل ها از پروتکل های POP و IMAP و SMTP استخراج نمود. نحوه نوشتن xplico به صورت زیر است:

root@kali:~# xplico -m rltm -i eth0

مدیریت سرور، پشتیبانی و کانفیگ سرور – آفاق هاستینگ