هشدار NSA در خصوص تکنیک Fast Flux

آژانس امنیت ملی آمریکا (NSA) اخیرا سندی رو در خصوص تهدیدات Fast Flux و استفاده از این تکنیک، توسط بازیگران تهدید مختلف، منتشر کرده. در این پست نگاهی به این سند انداختیم تا ببینیم که تکنیک Fast Flux چی هستش و چطوری شناسایی میشه و چه اقدامات کاهشی برای پیشگیری از این تهدید میتونیم انجام بدیم.

تکنیک Fast Flux:

معمولا بازیگران تهدید، وقتی به شبکه ای نفوذ میکنن، بدافزاری رو روی اون شبکه اجرا میکنن، تا بتونن عملیات خودشون رو در شبکه هک شده گسترش بدن. این بدافزار معمولا باید با C2 خودش ارتباط برقرار کنه تا وضعیت فعلی رو ارسال و دستورات بعدی رو دریافت کنه. در چنین حالتی، مدافعان شبکه با شناسایی فعالیتهای شبکه ای بدافزار، میتونن اونو شناسایی و مسدود کنن.

برای کاهش ریسک شناسایی، بازیگران تهدید از روش های مختلفی از جمله تکنیکهای Dynamic Resolution استفاده میکنن.

بصورت کلی، منظور از Resolution در DNS، فرایند تبدیل یک دامنه (example.com) به یک آدرس IP (مثلا 1.1.1.1) توسط DNS هستش. در حالت عادی وقتی شما دامنه ای رو در مرورگرتون وارد میکنید، سرویس DNS یک آدرس IP ثابت رو که به اون دامنه متصل هستش رو بر میگردونه. اما در حالت Dynamic Resolution بجای اینکه یک دامنه به یک آدرس IP اشاره کنه، بصورت مداوم تغییر میکنه یا بین چندین آدرس IP جا به جا میشه.

تکنیکهای Dynamic Resolution در سازمانها و شرکتهای مختلف با اهداف مختلف میتونه مورد استفاده قرار بگیره:

- شبکه های CDN: شرکتهای ارائه دهنده ی خدمات CDN مانند Cloudflare و Akamai از این تکنیک برای افزایش سرعت لوود و کاهش تاخیر استفاده میکنن. مثلا اگه شما بخوایین وارد سایت example.com بشید، این تکنیک باعث میشه تا نزدیکترین سرور به لحاظ جغرافیایی برای شما انتخاب و ترافیک شما به اون هدایت بشه.

- لوود بالانسرها (Load Balancers) : در سیستمهای بزرگ مثلا گوگل و آمازون، وقتی تعداد کاربرها بیشتر میشه، از این تکنیک استفاده میکنن تا ترافیک رو بین سرورهای مختلف توزیع کنن. DNS بصورت داینامیک، آدرسهای IPای رو بر میگردونه که ترافیک کمتری روشون هست.

- افزایش پایداری: سازمانها و شرکتها از این تکنیک استفاده میکنن تا در صورتیکه سروری از کار بیافته، ترافیک رو بصورت خودکار به سرورهای دیگه انتقال بده.

- مدیریت منابع ابری: در سرویس های ابری مانند Microsoft Azure یا Google Cloud از این تکنیک برای استفاده بهینه از منابع استفاده میکنن. این کار باعث میشه تا سیستم انعطاف پذیرتر و مقیاس پذیرتر بشه.

با توجه به ویژگیهایی که تکنیکهای Dynamic Resolution ارائه میدن، بازیگران تهدید هم برای مخفی کردن فعالیتهاشون، ازش استفاده میکنن.

یکی از تکینکهای Dynamic Resolution، تکنیک Fast Flux هستش که در این مقاله می خواییم بررسی کنیم.

تکنیک Fast Flux به یک تکنیک مبتنی بر دامنه اشاره میکنه که با تغییر سریع رکوردهای DNS (مانند آدرسهای IP) مرتبط با یک دامنه واحد، مشخص میشه [T1568.001].

انواع Fast Flux:

بازیگران تهدید معمولا از دو روش Fast Flux زیر استفاده میکنن:

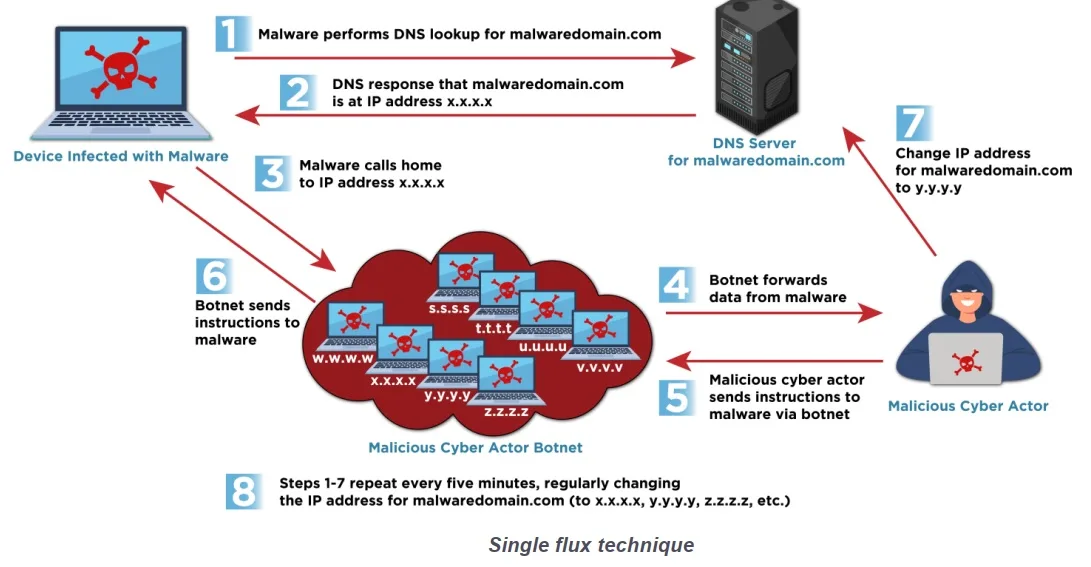

تکنیک Single flux: یک نام دامنه واحد به تعداد زیادی آدرس IP مرتبط میشه که بطور مکرر در پاسخهای DNS تغییر میکنن. این، تضمین میکنه که اگه یک آدرس IP مسدود یا غیرفعال بشه، دامنه از طریق سایر آدرسهای IP همچنان قابل دسترس باقی میمونه.

نکته ای که وجود داره اینه که، این روش همونطور که بالا اشاره کردیم، میتونه استفاده های قانونی هم داشته باشه.

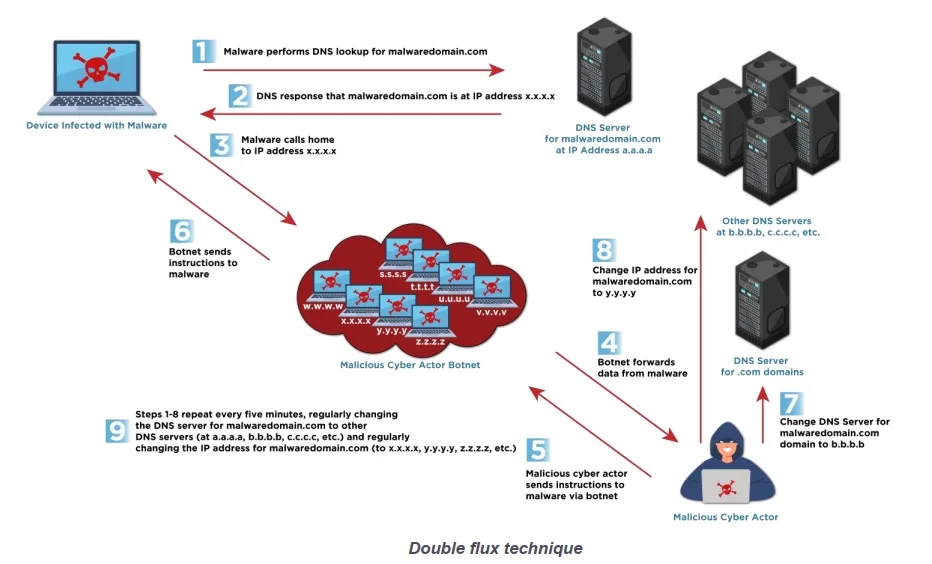

تکنیک Double flux :در این روش علاوه بر تغییر سریع آدرسهای IP مانند روش قبلی، DNS Name Serverها که مسئول تبدیل دامنه هستن هم بطور مکرر تغییر میکنن. این لایه اضافی از افزونگی و ناشناسی رو برای دامنههای مخرب فراهم میکنه. تکنیکهای Double flux با استفاده از رکوردهای Name Server (NS) و Canonical Name (CNAME) DNS مشاهده شدن.

هر دو تکنیک از تعداد زیادی میزبان به خطر افتاده، معمولاً بعنوان یک باتنت از سراسر اینترنت که بعنوان پروکسی یا نقاط رله (Relay Points) عمل میکنن، استفاده میکنن و این امر شناسایی ترافیک مخرب و مسدود کردن یا انجام اقدامات قانونی برای غیرفعال کردن زیرساخت مخرب رو برای مدافعان شبکه دشوار میکنه.

مزایای Fast Flux برای بازیگران تهدید:

- افزایش انعطاف پذیری: از آنجا که یک شبکه Fast Flux به سرعت از طریق دستگاههای باتنت تغییر میکنه، برای اجرای قانون یا اعلانهای سوءاستفاده دشوار است که تغییرات رو به سرعت پردازش کرده و خدمات اونارو مختل کنن.

- کاهش مسدودسازی IP: تغییر سریع آدرسهای IP، مسدودسازی IP رو بیاثر میکنه، چون هر آدرس IP بعد از مسدود شدن، دیگه استفاده نمیشه. این به مجرمان اجازه میده تا عملیاتشون رو حفظ کنن.

- ناشناسی: محققان در ردیابی محتوای مخرب به سورس، از طریق شبکههای Fast Flux با چالشهایی مواجه میشن. این به این دلیل است که باتنتهای C2 بازیگران تهدید در طول تحقیقات بطور مداوم آدرسهای IP مرتبط رو تغییر میدن.

استفاده بازیگران تهدید از تکنیک Fast Flux:

گزارش شده که تعداد زیادی از بازیگران تهدید از تکنیک Fast Flux برای مخفی کردن C2 و ادامه فعالیتهاشون استفاده کردن، از جمله:

- خدمات میزبانی ضدگلوله (Bulletproof hosting (BPH)): ارائه دهندنگان BPH، خدمات میزبانی اینترنتی رو ارائه میدن که درخواستهای اجرای قانون و اعلانهای سوءاستفاده رو نادیده میگیرن یا اونارو دور میزنن. این ارائهدهندگان، محتوا و فعالیتهای مخرب رو میزبانی میکنن و در عین حال ناشناسی رو برای بازیگران تهدید فراهم میکنن. برخی از شرکتهای BPH خدمات Fast Flux رو هم ارائه میدن که به بازیگران تهدید کمک میکنن تا اتصال خودشون رو حفظ کنن و قابلیت اطمینان زیرساخت مخرب خودشون رو بهبود بدن.

- Fast Flux در حملات باجافزار Hive و Nefilim استفاده شده.

- Gamaredon از Fast Flux برای کاهش مسدودسازی IPهاش استفاده میکنه.

Fast Flux نه تنها برای حفظ ارتباطات C2 استفاده میشه، بلکه میتونه نقش مهمی در کمپینهای فیشینگ ایفا کنه تا فرایند مسدود کردن یا غیرفعال کردن سایتهای مهندسی اجتماعی رو سختتر کنه.

فیشینگ اغلب اولین گام در یک نفوذ سایبری بزرگتر و پیچیدهتر هستش. فیشینگ معمولاً برای فریب دادن قربانیان به منظور افشای اطلاعات حساس (مانند رمزهای عبور، شماره های کارت اعتباری و دادههای شخصی) استفاده میشه، اما همچنین میتونه برای توزیع بدافزار یا اکسپلویت آسیب پذیریهای سیستم هم بکار بره.

همچنین Fast Flux برای حفظ دسترسی بالا برای انجمنها و مارکتهای مجرمانه استفاده میشه و اونارو در برابر تلاشهای اجرای قانون برای غیرفعال سازی مقاوم میکنه.

برخی از ارائهدهندگان میزبانی ضدگلوله، Fast Flux رو بعنوان یک ویژگی متمایز تبلیغ میکنن که اثربخشی فعالیتهای مخرب مشتریانشون رو افزایش میده. مثلا، یک ارائهدهنده BPH در یک انجمن دارک وب اعلام کرده که با فعال کردن آسان قابلیت Fast Flux از طریق پنل مدیریت خدمات، مشتریان خودش رو از قرار گرفتن در لیستهای بلاک Spamhaus محافظت میکنه. مشتری فقط باید یک “Dummy Server Interface” اضافه کنه که کوئریهای ورودی رو بطور خودکار به سرور میزبان هدایت میکنه. با این کار، تنها Dummy Server Interface برای سوءاستفاده گزارش و به لیست مسدود Spamhaus اضافه میشن، در حالیکه سرورهای مشتریان BPH ، پاک و بدون مسدود شدن باقی میمونن.

این ارائه دهنده BPH همچنین توضیح داده که فعالیتهای مخرب متعددی فراتر از C2، از جمله مدیریت باتنت، فروشگاههای جعلی، سرقتکنندگان اعتبارنامه ها، ویروسها، ارسالکنندگان ایمیل اسپم و غیره، میتونن از Fast Flux برای جلوگیری از شناسایی و مسدود شدن استفاده کنن.

بعنوان یک مثال دیگه، یک ارائهدهنده BPH که Fast Flux رو بعنوان سرویس ارائه میده، تبلیغ کرده که Name Serverها رو بطور خودکار بروزرسانی میکنه تا از مسدود شدن دامنههای مشتریان جلوگیری کنه. علاوه بر این، این ارائهدهنده استفاده از مجموعههای جداگانه آدرسهای IP برای هر مشتری رو تبلیغ کرده و ثبت دامنههای پراکنده در سطح جهانی رو برای افزایش قابلیت اطمینان ارائه میده.

تکنیکهای شناسایی Fast Flux:

آژانسهایی که در نگارش این سند مشارکت داشتن، توصیه کردن که ارائهدهندگان خدمات اینترنتی (ISPها) و ارائهدهندگان خدمات امنیت سایبری، بویژه PDNSها، رویکرد چندلایه ای رو در هماهنگی با مشتریان، پیادهسازی و از تکنیکهای زیر برای کمک به شناسایی فعالیت Fast Flux استفاده کنن. با این حال، شناسایی سریع فعالیت مخرب Fast Flux و تمایز اون از فعالیتهای قانونی، همچنان چالشی برای توسعه تحلیلهای دقیق، قابل اعتماد و بموقع تشخیص Fast Flux هستش.

- از داده های اطلاعات تهدید و خدمات Reputation استفاده کنید تا دامنههای شناخته شده Fast Flux و آدرسهای IP مرتبط با اونارو در مواردی مانند فایروالها، DNS resolverها و/یا راهحلهای SIEM شناسایی کنید. (Reputation Services به ابزارها یا منابعی گفته میشه که اطلاعات جمعآوریشده درباره اعتبار یا قابل اعتماد بودن چیزایی مثل دامنههای اینترنتی، آدرسهای IP یا حتی ایمیلها رو در اختیارتون میذارن. این خدمات مثل یک دیتابیس بزرگن که به شما میگن یک سایت، آدرس یا منبع خاص “خوب”، “بد” یا “مشکوکه”.)

- سیستمهای تشخیص ناهنجاری رو برای لاگهای کوئری DNS پیادهسازی کنید تا دامنههایی که دارای آنتروپی بالا یا تنوع IP در پاسخهای DNS و تغییر مکرر آدرسهای IP دارن رو شناسایی کنید. دامنههای Fast Flux اغلب، روزانه به دهها یا صدها آدرس IP تغییر میکنن.

- مقادیر TTL در رکوردهای DNS رو تحلیل کنید. دامنههای Fast Flux اغلب دارای مقادیر TTL غیرعادی پایین هستن. یک دامنه Fast Flux معمولی ممکنه هر ۳ تا ۵ دقیقه آدرس IP خودش رو تغییر بده.

- رزولوشن DNS رو برای ناسازگاری جغرافیایی بررسی کنید. دامنههای مخرب مرتبط با Fast Flux معمولاً حجم بالایی از ترافیک رو با اطلاعات IP از مناطق مختلف جغرافیایی رو تولید میکنن.

- از دادههای جریان (Flow Data) استفاده کنید تا ارتباطات در مقیاس بزرگ با تعداد زیادی آدرس IP مختلف در بازههای زمانی کوتاه رو شناسایی کنید.

- الگوریتمهای تشخیص Fast Flux رو توسعه بدید تا الگوهای ترافیک غیرعادی که از رفتار معمول DNS شبکه منحرف میشن رو شناسایی کنن.

- فعالیتهای فیشینگ رو رصد کنید، مانند ایمیلها، سایتها یا لینکهای مشکوک، و این موارد رو با فعالیت Fast Flux مرتبط کنید. Fast Flux ممکنه برای گسترش سریع کمپینهای فیشینگ و نگه داشتن سایتهای فیشینگ آنلاین، علیرغم تلاشها برای مسدودسازی، استفاده بشه.

- شفافیت با مشتریان رو پیادهسازی کنید و اطلاعات مربوط به فعالیت Fast Flux شناساییشده رو به اشتراک بذارید، و اطمینان حاصل کنید که پس از تأیید حضور فعالیت مخرب، مشتریان بهسرعت هشدار دریافت کنن.

اقدامات کاهشی برای همه سازمانها:

برای دفاع در برابر Fast Flux، سازمانهای دولتی و زیرساختهای حیاتی، باید با ارائهدهندگان خدمات اینترنتی، ارائهدهندگان خدمات امنیت سایبری و/یا خدمات Protective DNS خودشون هماهنگ بشن تا اقدامات زیر رو با استفاده از تحلیلهای دقیق، قابل اعتماد و بموقع تشخیص Fast Flux اجرا کنن.

توجه: برخی فعالیتهای قانونی، مانند رفتارهای رایج CDN، ممکنه شبیه فعالیتهای مخرب Fast Flux به نظر برسن. خدمات Protective DNS، ارائهدهندگان خدمات و مدافعان شبکه باید تلاش معقولی انجام بدن، مانند افزودن خدمات CDN مورد انتظار به لیست سفید، تا از مسدود کردن یا اختلال در محتوای قانونی جلوگیری کنن.

مسدود کردن DNS و IP و Sinkholing کردن دامنهها و آدرسهای IP مخرب Fast Flux:

- دسترسی به دامنههایی که از Fast Flux استفاده میکنن رو از طریق پاسخهای DNS غیرقابل مسیریابی (non-routable DNS) یا قوانین فایروال مسدود کنید.

- Sinkholing کردن دامنههای مخرب رو در نظر بگیرید. یعنی ترافیک این دامنهها رو به یک سرور کنترلشده هدایت کنید تا ترافیک رو ضبط و تحلیل کنید و میزبانهای به خطر افتاده در شبکه رو شناسایی کنید.

- آدرسهای IP شناختهشده مرتبط با شبکههای Fast Flux مخرب رو مسدود کنید.

فیلتر کردن بر اساس اعتبار فعالیتهای مخرب Fast Flux:

- ترافیک به/از دامنهها یا آدرسهای IP با اعتبار پایین، بویژه اونایی که در فعالیتهای مخرب Fast Flux شناسایی شدن رو، مسدود کنید.

افزایش نظارت و ثبت:

- ثبت و نظارت بر ترافیک DNS و ارتباطات شبکه رو افزایش بدید تا فعالیتهای جدید یا جاری Fast Flux رو شناسایی کنید.

- مکانیزمهای هشدار خودکار رو پیادهسازی کنید تا به الگوهای Fast Flux شناساییشده، سریع پاسخ بدید.

- برای توصیههای بیشتر درباره ثبت رویدادها، به «بهترین روشها برای ثبت رویداد و تشخیص تهدید» مراجعه کنید.

دفاع مشارکتی و اشتراک اطلاعات

- شاخصهای Fast Flux شناساییشده (مانند دامنهها و آدرسهای IP) رو با شرکای قابل اعتماد و جوامع اطلاعات تهدید به اشتراک بذارید تا تلاشهای دفاعی جمعی رو تقویت کنید. نمونههایی از ابتکارات اشتراک: CISA Automated Indicator Sharing و CTIS و … .

- در برنامه های اشتراک اطلاعات عمومی و خصوصی شرکت کنید تا از تاکتیکها، تکنیکها و رویههای (TTPs) جدید Fast Flux مطلع بشید. همکاری منظم بویژه مهمه، چون بیشتر فعالیتهای مخرب این دامنهها در چند روز اول استفاده از اونا رخ میده. بنابراین، کشف زودهنگام و اشتراک اطلاعات توسط جامعه امنیت سایبری برای به حداقل رسوندن این فعالیتهای مخرب حیاتی هستش.

آگاهی و آموزش درباره فیشینگ

- برنامههای آگاهی و آموزش برای کارکنان اجرا کنید تا به اونا کمک کنید تلاشهای فیشینگ رو شناسایی کرده و بطور مناسب پاسخ بدن.

- سیاستها و رویههایی برای مدیریت و مهار حوادث فیشینگ، بویژه اوناییکه توسط شبکههای Fast Flux تسهیل میشن، تدوین کنید.

- برای اطلاعات بیشتر درباره کاهش فیشینگ، به «راهنمای مشترک فیشینگ: توقف چرخه حمله در فاز اول» مراجعه کنید.

اقدامات کاهشی برای مدافعان شبکه:

آژانسهای مشارکت کننده در این سند، سازمانها رو تشویق میکنن که از خدمات امنیت سایبری و PDNS استفاده کنن که Fast Flux رو شناسایی و مسدود میکنن. با استفاده از ارائهدهندگانی که Fast Flux رو تشخیص میدن و قابلیتهایی برای مسدود کردن DNS و IP و Sinkholing کردن، فیلتر کردن بر اساس اعتبار، نظارت پیشرفته، ثبت و دفاع مشارکتی از دامنهها و آدرسهای IP مخرب Fast Flux پیادهسازی میکنن، سازمانها میتونن بسیاری از خطرات مرتبط با Fast Flux رو کاهش بدن و محیط امنتری داشته باشن.

با این حال، برخی ارائهدهندگان PDNS ممکنه فعالیتهای مخرب Fast Flux رو شناسایی و مسدود نکنن. سازمانها نباید فرض کنن که ارائهدهندگان PDNSاشون، بطور خودکار فعالیت مخرب Fast Flux رو مسدود میکنن و باید با ارائهدهندگان PDNS خودشون تماس بگیرن تا پوشش این تهدید سایبری خاص رو تأیید کنن.

برای اطلاعات بیشتر درباره خدمات PDNS، به «انتخاب یک سرویس PDNS » مراجعه کنید. علاوه بر این، NSA و CISA این خدمات رو بصورت رایگان برای برخی نهادهای آمریکایی ارائه میدن.