Kali Linux 2025.1a منتشر شد

چرا 2025.1a؟

معمولا کالی لینوکس (Kali Linux) هر سه ماه یکبار و با شماره هایی از 1 تا 4 برای اون سال منتشر میشه. مثلا برای سال 2024 آخرین نسخه با 2024.4 منتشر شده بود. برای سال 2025، اولین نسخه منتشر شده 2025.1a هستش. دلیل این امر اینه که تیم کالی بعد از اینکه ایمیج نهایی رو تهیه کرده، متوجه یک باگ در یکی از بسته ها شده و اونو اصلاح کرده. در نتیجه امسال بجای اینکه 2025.1 رو ببینیم، 2025.1a رو میبینیم. اون a مشخص کننده همون اصلاح باگ هستش.

بروزرسانی تم ها:

تیم کالی به رسم هر سال، در اولین نسخه ی هر سال، اقدام به بروزرسانی تم های مختلف کالی میکنه. بصورت کلی تم های بخش لاگین، منوی بوت و والپیپرهای جدیدی به نسخه های جدید کالی و کالی بنفش (Kali Purple) اضافه شده تا تجربه کاربری رو بهبود بدن.

علاوه بر این والپیپرها، یسری والپیپر هم توسط جامعه طراحی شدن که برای دسترسی به اونا، کافی بسته ی kali-community-wallpapers رو نصب کنید.

محیطهای دسکتاپ :

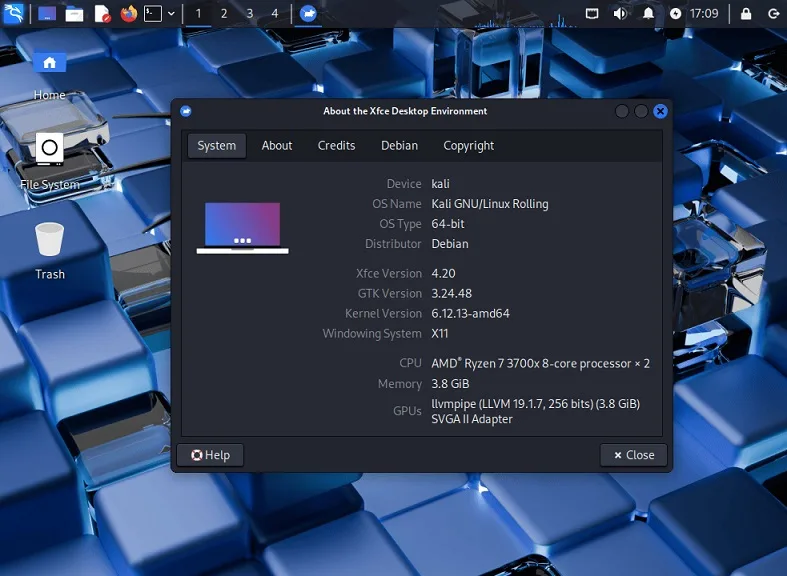

تیم کالی تغییراتی هم در محیطهای دسکتاپ اعمال کرده. از جمله بروزرسانی پلاسما به نسخه ی KDE Plasma 6.2. قبلا نسخه های 5 مورد استفاده قرار میگرفت که باعث کندتر شدن توسعه ی این محیط میشد.

علاوه بر پلاسما نسخه ی Xfce 4.20 رو هم به کالی اضافه کردن. Xfce نسخه ی پیش فرض دسکتاپ برای کالی هستش. نسخه ی 4.18 در سال 2022 عرضه شده بود که بعد از 2 سال تلاش یک نسخه ی پایدار دیگه با ورژن 4.20 در سال 2024 عرضه کردن. حالا این نسخه در کالی 2025.1a هم قابل استفاده هستش.

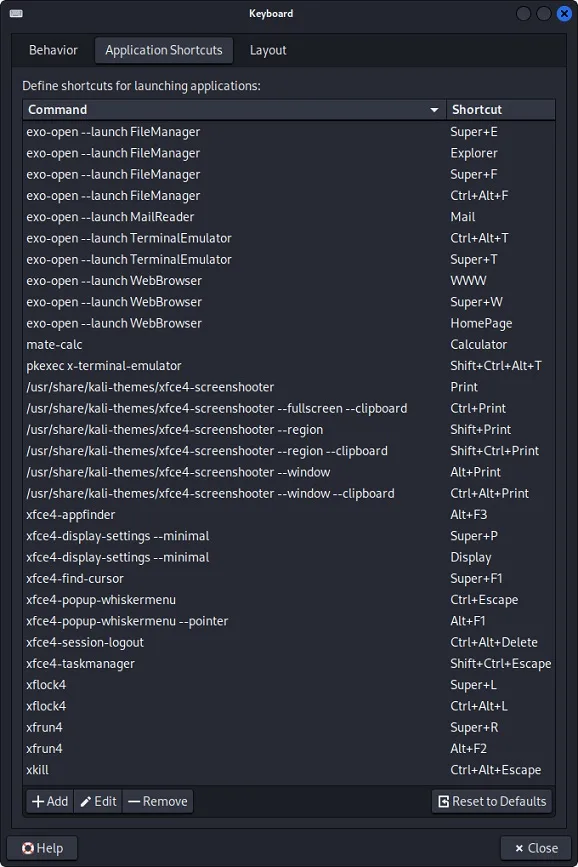

برای بهبود تجربه کاربرانی که از سیستم عاملهای دیگه به کالی مهاجرت میکنن، یسری کلید میانبر هم به این نسخه اضافه کردن:

Ctrl + Alt + F: File Manager

Super + E: File Manager

Super + F: File Manager

Super + R: Run Command (in addition to the previous shortcut Alt + F2)

Super + T: Open Terminal (in addition to the previous shortcut Ctrl + Alt + T)

Super + W: Open Browser

Super + F1: Find Cursor

Super + D: Show Desktop (in addition to the previous shortcut Ctrl + Alt + D)

Super + Shift + Down: Move window to monitor down

Super + Shift + Up: Move window to monitor up

Super + Shift + Left: Move window to monitor left

Super + Shift + Right: Move window to monitor right

Super + KeyPad_1: Tile window down left

Super + KeyPad_3: Tile window down right

Super + KeyPad_7: Tile window up left

Super + KeyPad_9: Tile window up right

لیست همه ی کلیدهای میانبر رو میتونید از طریق تنظیمات کیبورد یا در بخش کیبورد XFWM4 مشاهده کنید.

رزبری پای:

تیم کالی تغییراتی در ایمیج های رزبری پای در کالی 2025.1a اعمال کرده از جمله:

یک بسته جدید بنام raspi-firmware اضافه کردن. حالا کالی از همون بسته ی raspi-firmware که در سیستم عامل رزبری پای مورد استفاده قرار میگیره، استفاده میکنه.

کرنل جدیدی اضافه کردن که مبتنی بر نسخه ی 6.6.74 هستش که از کرنل رزبری پای گرفته شده و در همه ی ایمیج ها اعمال کردن. از Raspberry Pi 5 هم پشتیبانی میکنه.

بسته های کرنل جدید عبارتند از:

linux-image-rpi-2712– arm64 kernel for the Raspberry Pi 5/500linux-image-rpi-v8– arm64 kernel for the Raspberry Pi 02W/2/3/4/400linux-image-rpi-v7l– armhf kernel for the Raspberry Pi 02W/4/400linux-image-rpi-v7– armhf kernel for the Raspberry Pi 2/3linux-image-rpi-v6– armel kernel for the Raspberry Pi 0/0W/1

بستههای هدر مربوطه شامل linux-headers-rpi-2712، linux-headers-rpi-v8، linux-headers-rpi-v7l، linux-headers-rpi-v7 و linux-headers-rpi-v6 هستن. این هدرها بصورت پیشفرض در ایمیجهای رزبری پای نصب شدن. همچنین، ایمیجهای ۶۴ بیتی شامل ۲۷۱۲ و v8 هستن، در حالیکه ایمیجهای ۳۲ بیتی شامل v7l و v7 هستن.

ماژول کرنل Nexmon اکنون با DKMS فعال شده و بصورت brcmfmac-nexmon-dkms در دسترس هستش، که امکان بروزرسانی جداگانه از کرنل رو فراهم میکنه. با این حال، فریمور Nexmon در این نسخه گنجانده نشده. تیم کالی گفته هنوز در حال ارزیابی بهترین روش برای مدیریت بروزرسانیهای فریمور با کمترین اختلال هستن و در بروزرسانی آینده اعمال خواهند کرد.

یک چیدمان پارتیشن جدید معرفی شده که مشابه ایمیج های Raspberry Pi OS هستش. پارتیشن اول (vfat) حالا در /boot/firmware بجای boot مانت میشه. این یعنی اگه نیاز به ویرایش config.txt دارید، باید حالا boot/firmware/config.txt رو ویرایش کنید. به همین ترتیب، برای تغییرات در خط فرمان کرنل، boot/firmware/cmdline.txt رو ویرایش کنید. یک فایل /boot/config.txt بعنوان مرجع گنجانده شده که حاوی هشداریه و به مکان درست اشاره میکنه.

در مورد config.txt، این فایل حالا سادهتر شده، چون فریمور بوت جدید، بسیاری از وظایف رو بصورت خودکار انجام میده.

بروزرسانی Kali NetHunter:

در نسخه جدید، تب CAN Arsenal اضافه شده که امکان هک خودروها رو میده. همچنین امکان اضافه کردن دستگاهها با رزولیشن های مختلف رو دارید.

کرنلهای جدید Kali NetHunter:

- Samsung Galaxy S9 (Exynos9810 – LineageOS 20/Android 13) – Thanks V0lk3n

- Samsung Galaxy S10 (Exynos9820 – LineageOS 21 & LineageOS 22.1) – Thanks V0lk3n

- Xiaomi Redmi Note 6 Pro (Android 11) – Thanks TheKidBaby

ابزارهای جدید کالی:

برای نسخه ی جدید، فقط یک ابزار اضافه شده. ابزار جدید hoaxshell هستش که ابزاری برای ایجاد و مدیریت reverse shell در ویندوز هستش که از پروتکل http(s) استفاده میکنه تا یک reverse shell شبیه به beacon ایجاد کنه.

root@kali:~# hoaxshell -h

usage: hoaxshell.py [-h] [-s SERVER_IP] [-c CERTFILE] [-k KEYFILE] [-p PORT]

[-f FREQUENCY] [-i] [-H HEADER] [-x EXEC_OUTFILE] [-r]

[-o] [-v SERVER_VERSION] [-g] [-t] [-cm] [-lt] [-ng] [-u]

[-q]

options:

-h, --help show this help message and exit

-s, --server-ip SERVER_IP

Your hoaxshell server ip address or domain.

-c, --certfile CERTFILE

Path to your ssl certificate.

-k, --keyfile KEYFILE

Path to the private key for your certificate.

-p, --port PORT Your hoaxshell server port (default: 8080 over http, 443 over https).

-f, --frequency FREQUENCY

Frequency of cmd execution queue cycle (A low value creates a faster shell but produces more http traffic. *Less than 0.8 will cause trouble. default: 0.8s).

-i, --invoke-restmethod

Generate payload using the 'Invoke-RestMethod' instead of the default 'Invoke-WebRequest' utility.

-H, --Header HEADER Hoaxshell utilizes a non-standard header to transfer the session id between requests. A random name is given to that header by default. Use this option to set a custom header name.

-x, --exec-outfile EXEC_OUTFILE

Provide a filename (absolute path) on the victim machine to write and execute commands from instead of using "Invoke-Expression". The path better be quoted. Be careful when using special chars in the path (e.g. $env:USERNAME) as they must be properly escaped. See usage examples for details. CAUTION: you won't be able to change directory with this method. Your commands must include ablsolute paths to files etc.

-r, --raw-payload Generate raw payload instead of base64 encoded.

-o, --obfuscate Obfuscate generated payload.

-v, --server-version SERVER_VERSION

Provide a value for the "Server" response header (default: Microsoft-IIS/10)

-g, --grab Attempts to restore a live session (default: false).

-t, --trusted-domain If you own a domain, use this option to generate a shorter and less detectable https payload by providing your DN with -s along with a trusted certificate (-c cert.pem -k privkey.pem). See usage examples for more details.

-cm, --constraint-mode

Generate a payload that works even if the victim is configured to run PS in Constraint Language mode. By using this option, you sacrifice a bit of your reverse shell's stdout decoding accuracy.

-lt, --localtunnel Generate Payload with localtunnel

-ng, --ngrok Generate Payload with Ngrok

-u, --update Pull the latest version from the original repo.

-q, --quiet Do not print the banner on startup.

Usage examples:

- Basic shell session over http:

hoaxshell -s <your_ip>

- Recommended usage to avoid detection (over http):

# Hoaxshell utilizes an http header to transfer shell session info. By default, the header is given a random name which can be detected by regex-based AV rules.

# Use -H to provide a standard or custom http header name to avoid detection.

hoaxshell -s <your_ip> -i -H "Authorization"

# The same but with --exec-outfile (-x)

hoaxshell -s <your_ip> -i -H "Authorization" -x "C:Users\$env:USERNAME.localhack.ps1"

- Encrypted shell session over https with a trusted certificate:

hoaxshell -s <your.domain.com> -t -c </path/to/cert.pem> -k <path/to/key.pem>

- Encrypted shell session over https with a self-signed certificate (Not recommended):

# First you need to generate self-signed certificates:

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365

hoaxshell -s <your_ip> -c </path/to/cert.pem> -k <path/to/key.pem>

- Encrypted shell session with reverse proxy tunneling tools:

hoaxshell -lt

OR

hoaxshell -ng

سایر بروزرسانی ها:

علاوه بر بروزرسانی های بالا، یسری بروزرسانی در سایت، مستندات و بلاگشون هم انجام دادن.

یسری mirror جدید در آذربایجان، دانمارک، اسپانیا، کره جنوبی، سنگاپور، ژاپن، هلند و نپال برای دسترسی راحتتر به کالی ایجاد کردن.

نسخه ی Kali Linux 2025.1a رو چطوری نصب یا ارتقاء بدیم:

اگه بخوایین یک نسخه ی جدید از کالی رو دانلود و نصب کنید، میتونید فایل ایمیج رو از این لینک دریافت کنید.

همونطور که قبلا هم در سایت اشاره کرده بودیم، تیم کالی هر سه ماه یکبار نسخه ی جدید میده، اما بصورت هفتگی هم نسخه هایی رو منتشر میکنن. البته این نسخه های هفتگی بصورت اتوماتیک بروز میشن.

اگه یک نسخه از کالی رو دارید و صرفا میخوایید اونو بروز کنید، میتونید از دستورات زیر استفاده کنید:

┌──(kali㉿kali)-[~] └─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list [...] ┌──(kali㉿kali)-[~] └─$ sudo apt update && sudo apt -y full-upgrade [...] ┌──(kali㉿kali)-[~] └─$ cp -vrbi /etc/skel/. ~/ [...] ┌──(kali㉿kali)-[~] └─$ [ -f /var/run/reboot-required ] && sudo reboot -f

بعد از این کار، بسته به معماری سیستمتون، باید خروجی اینجوری بشه :

┌──(kali㉿kali)-[~] └─$ grep VERSION /etc/os-release VERSION="2025.1" VERSION_ID="2025.1" VERSION_CODENAME="kali-rolling" ┌──(kali㉿kali)-[~] └─$ uname -v #1 SMP PREEMPT_DYNAMIC Kali 6.12.13-1kali1 (2025-02-11) ┌──(kali㉿kali)-[~] └─$ uname -r 6.12.13-amd64