پلتفرم هکروان تا به امروز بیش از 300 میلیون دلار بانتی داده

هکروان گزارشی با عنوان 2023 Hacker-Power Security Report منتشر کرده که در این پست به بررسی اون پرداختیم.

توجه به این نکاتی که در چنین گزارش هایی وجود داره ، میتونه در مسیرتون کمک کننده باشه. مثلا بعد از خوندن این گزارش جواب سوالات زیر رو میتونید پیدا کنید :

- رو چه آسیب پذیری هایی بیشتر تمرکز کنید.

- هکرها رو کدوم برنامه ها بیشتر تمرکز میکنن.

- آیا باگ بانتی رویافروشی هستش یا نه

- هکرها فول تایم باگ بانتی میکنن یا نه

- فرق تست نفوذ و باگ بانتی

- تاثیر هوش مصنوعی روی صنعت امنیت سایبری

- بعنوان یه توسعه دهنده روی توسعه چه ابزارهایی زمان بزارید

- نحوه ارزیابی تیم های امنیتی

- دلایل عدم رشد باگ بانتی یا صنعت امنیت سایبری در ایران

- و …

پلتفرم هکروان :

HackerOne یه پلتفرم باگ بانتی هستش که در سال 2012 تاسیس شد و کارش اینه که سازمانها و شرکتهارو با یسری هکر اخلاقی مرتبط میکنه تا آسیب پذیری ها و ضعف های برنامه هاشون رو شناسایی و در ازای دریافت بانتی ، گزارش بدن.

متدولوژی گزارش :

قبل از اینکه بریم سراغ گزارش، بهتره در ابتدا روشی که این گزارش و آمارهای اون تهیه شده رو بدونیم .

- گزارش بصورت نظرسنجی سالانه از 2384 هکر که 30 روز قبل نظرسنجی در پلتفرم فعال بودن انجام شده. نظرسنجی بین 25 جولای تا 17 آگوست 2023 برگزار شده.

- داده های جمع آوری شده از ژوئن 2022 تا ژوئن 2023 بوده.

- نظرسنجی مشتریان هم از طریق UserEvidence انجام شده و 42 مشتری بین 23 آگوست تا 14 سپتامبر 2023 انجام شده.

اهمیت باگ بانتی :

طبق این گزارش جرایم سایبری اگرچه در حال رشد هستن، اما با تحقیقی که اوایل سال 2023 انجام شده، یک سوم شرکتها در 12 ماه گذشته بودجه امنیتیشون رو کاهش دادن و یک چهارم اونا هم اعلام کردن که طی 12 ماه آینده میخوان چنین کاری انجام بدن که از این تعداد 40 درصدشون در حال برنامه ریزی برای کاهش تعداد نیروهاشون هستن. اینا یه طرف ماجراست، از طرفی ، 67 درصد متخصصین امنیتی که مورد بررسی قرار گرفتن، معتقدن که این کاهش بودجه و تعدیل نیرو، تاثیر منفی روی توانایی اونا برای مواجهه با رخدادهای امنیتی میزاره.

با این شرایط مزایایی که جامعه بزرگی از هکرهای اخلاقی و با استعداد میتونن روی افزایش امنیت سازمان بزارن رو اگه نادیده بگیریم، بیشتر در معرض خطر قرار میگیریم، در اصل کار نکردن با هکرها ، خطرناکتر هستش. خیلی از شرکتهای بزرگ جهانی به هکرها برای ارائه گزارش های آسیب پذیری تاثیرگذار ،اعتماد دارن.

طبق این گزارش، 96 درصد از مشتریان هکروان، اعلام کردن که سازمانشون با پذیرش گزارش های آسیب پذیری، تونسته موقعیت خوبی به لحاظ امنیتی بدست بیاره و 70 درصدشون هم اعلام کردن که این گزارش ها منجر به جلوگیری از یه رخداد امنیتی مهم شده.

میزان زمان اختصاصی :

طبق این گزارش تنها یک چهارم هکرها بصورت تمام وقت ، هک میکنن. حدود دو سوم از اونها کمتر از 20 ساعت در هفته هک میکنن و تقریبا یک سوم از اونا یه شغل روزانه مرتبط با امنیت سایبری دارن.

انگیزه و برنامه های انتخابی هکرها :

80 درصد هکرها گفتن که با انگیزه مالی هک میکنن، 78 درصد گفتن که برای یادگیری هک میکنن و 47 درصد هم گفتن که برای کمک به امنیت سازمانها و کاربران نهایی این کار میکنن.

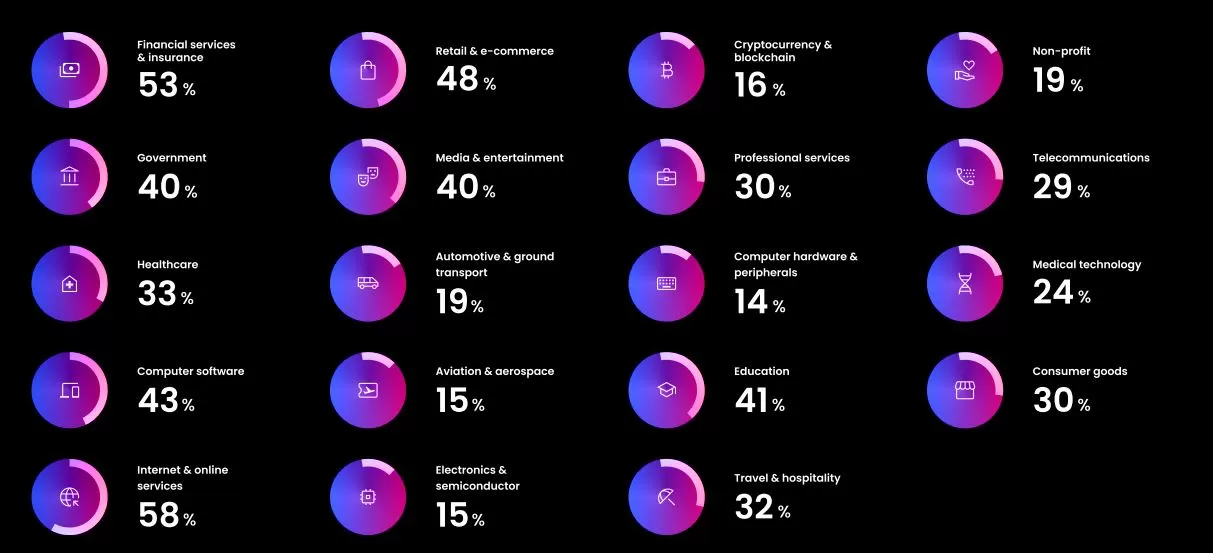

خدمات آنلاین و اینترنت هدف اصلی هکرها هستن و 58 درصد اونا وقتشون رو روی این حوزه میزارن. این حوزه بانتی زیادی رو ارائه میدن و حضور غالبی رو در این پلتفرم دارن و 25 درصد از کل مشتریان هکروان رو تشکیل میدن.

خدمات مالی بخشی هستش که در حال رشد و 53 درصد هکرها تمرکزشون رو در این حوزه میزارن. این مقدار در سال 2022 برابر 44 درصد بود.

40 درصد هکرها ، روی هک کردن سازمانها تمرکز دارن. این رقم برای سال 2022 ، 33 درصد بود.

ارزهای دیجیتال و بلاکچین که سال گذشته ، شاهد افزایش فعالیت هکرها در این حوزه بودیم، امسال کمی کاهشی بوده. سال گذشته 17 درصد هکرها رو این حوزه تمرکز کردن و امسال 16 درصد.

پلتفرمهای خرده فروشی و تجارت الکترونیک ، همچنان محبوب هستن و 48 درصد هکرها زمانشون رو روش میزان، البته این مقدار هم نسبت به سال گذشته که 54 درصد بود، کاهش پیدا کرده. شکل زیر تمرکز هکرها براساس صنعت رو نشون میده :

مهارتهای هکرها :

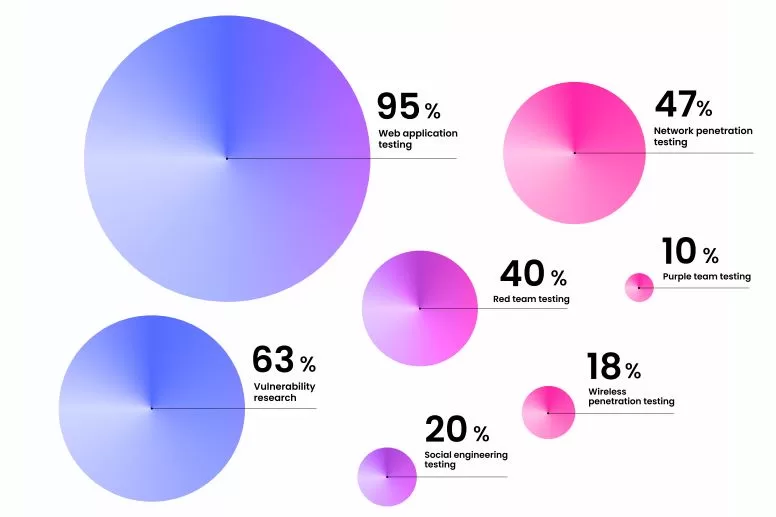

95 درصد هکرها در زمینه تست نفوذ برنامه های وب مهارت دارن. 47 درصدشون در زمینه تست برنامه های شبکه مهارت دارن، 20 درصدشون تجربه مهندسی اجتماعی داشتن و 63 درصدشون در زمینه کشف آسیب پذیری کار کردن.

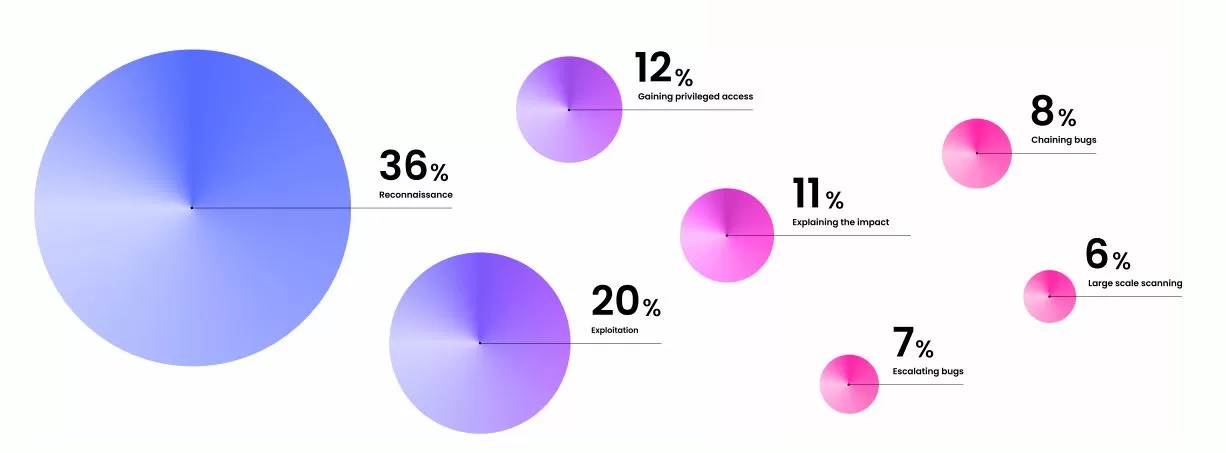

36 درصدشون اعلام کردن که در بخش ریکان استاد هستن و 20 رصدشون گفتن که در بخش اکسپلویت کردن مهارت دارن.

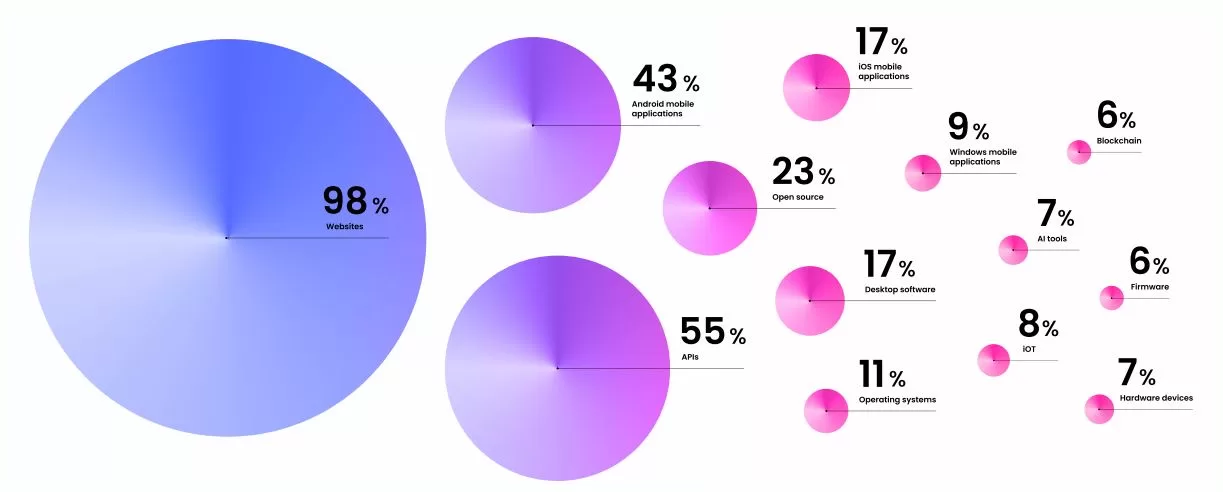

در زمینه فناوریها و برنامه ها، 98 درصد هکرها روی سایتها همچنان کار میکنن ، 17 درصدشون روی برنامه های iOS که نسبت به سال قبل 2 درصد بیشتر شده کار میکنن، 43 درصد روی برنامه های اندروید که نسبت به سال قبل 4 درصد بیشتر شده، کار میکنن. هشت درصد روی IOT متمرکز بودن و با رشد GenAI ، هفت درصد از هکرها روی این ابزارها متمرکز بودن. 6 درصد هکرها روی بلاکچین کار کردن که نسبت به سال قبل 2 درصد کاهشی بوده. البته شاید این کاهش ها، حضور پلتفرم immunefi باشه.

تاثیر هوش مصنوعی :

هکرها تقریبا از سال 2022 از هوش مصنوعی بصورت جدی استفاده کردن و بنابراین تجربیاتی در این خصوص کسب کردن که میشه ازشون استفاده کرد.

- 14 درصد هکرها، GenAI براشون یه ابزار مهم هستش و 53 درصدشون هم ازش استفاده میکنن.

- 66 درصد گفتن که از GenAI برای نوشتن گزارشات بهتر استفاده میکنن یا خواهند کرد و 53 درصد گفتن که ازش برای نوشتن کد استفاده میکنن و 33 درصد هم گفتن که ازش برای کاهش مشکلات زبانشون استفاده میکنن.

- 55 درصدشون معتقدن که خود ابزارهای GenAI در سالهای آتی بعنوان یه هدف اصلی براشون هست و 61 درصد گفتن که ازش برای توسعه ابزارهایی برای کشف آسیب پذیری های بیشتر استفاده میکنن. 62 درصدشون هم اعلام کردن که میخوان روی OWASP Top 10 برای Large Language Models تمرکز کنن.

- نگرانی هکرها نسبت به خطرات GenAI هم اینجوری بوده که 28 درصدشون نگران سوء استفاده مجرمانه از این ابزارها بودن، 22 درصد نگران اطلاعات نادرست و 18 درصد نگران کدهای ناامن.

- 38 درصد هکرها معتدند که GenAI، منجر به کاهش آسیب پذیری در کد میشه و 43 درصد معتقدند که برعکس، منجر به افزایش آسیب پذیری میشه.

ریسکهای امنیتی :

57 درصد مشتریان هکروان معتقدند که بزرگترین ریسکهای امنیتی که سازمانشون رو تهدید میکنه، آسیب پذیری های اکسپلویت شده هستش و 10 درصدشون معتقدن APTها و 22 درصد فیشینگ و 12 درصد گفتن که تهدیدات داخلی.

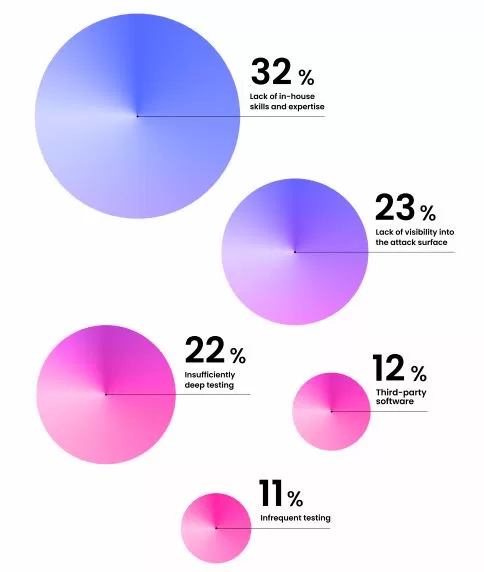

32 درصد هکرها در جواب سوال اینکه سازمانها با چه ریسکهای امنیتی مواجه هستن، گفتن که فقدان نیروی متخصص داخلی بزرگترین چالش اوناست.

91 درصد مشتریان هکروان گفتن که هکرها نسبت به اسکنرها و ابزارهای هوش مصنوعی، گزارشات موثرتری رو ارائه میدن.

جذب و عدم جذب هکرها :

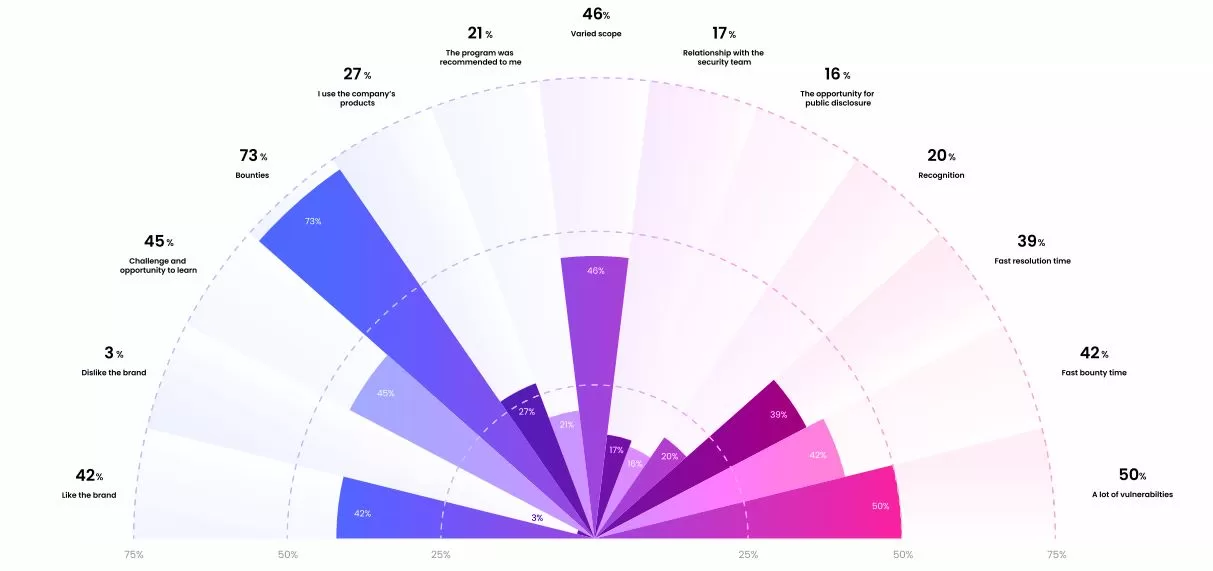

اگه شما در حال اجرای یه برنامه باگ بانتی باشید، یا ارزیابی کد بکنید یا تست نفوذ، قطعا جذب بهترین هکرها براتون میتونه مفید باشه. از هکرها پرسیدن که چی باعث میشه که برید یه برنامه ای رو هک کنید. 73 درصد گفتن بانتیش خوب باشه. 50 درصد گفتن که پیش بینی میکنن که مثلا فلان برنامه باگ زیاد داره. 46 درصد گفتن که دامنه برنامه زیاد باشه. 17 درصد هم گفتن که بدلیل ارتباط با تیم امنیتی سازمان ، رو اون برنامه وقت گذاشتن.

نمودار زیر نشون دهنده دلایل انتخاب یه برنامه توسط هکرهاست.

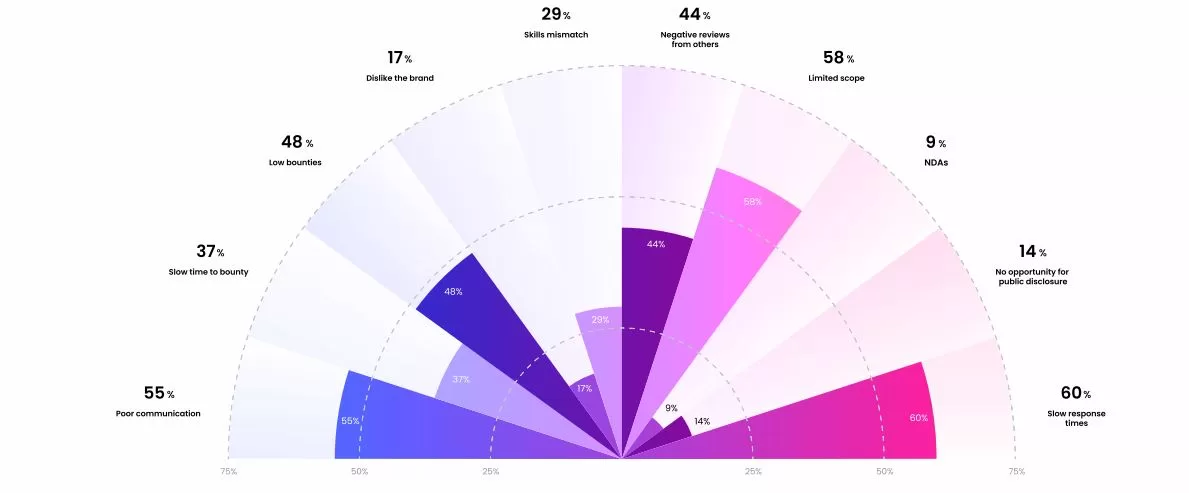

اما چه عواملی باعث بی انگیزه کردن هکرها برای کار روی یه برنامه میشه. جواب این سوال به تجربه هکرها برمیگیرده. 55 درصد ارتباط ضعیف و 60 درصد جوابدهی (response times) کند رو گفتن. 9 درصد NDA ها رو گفتن و 14 درصد ممنوعیت افشای عمومی رو باعث بی انگیزه شدنشون گفتن. البته هر دوی این عددها نسبت به سال قبل کاهشی بوده که نشان دهنده سازگاری هکرها با سازمانهایی هستش که نیاز به NDA و عدم افشا دارن.

بانتی ها :

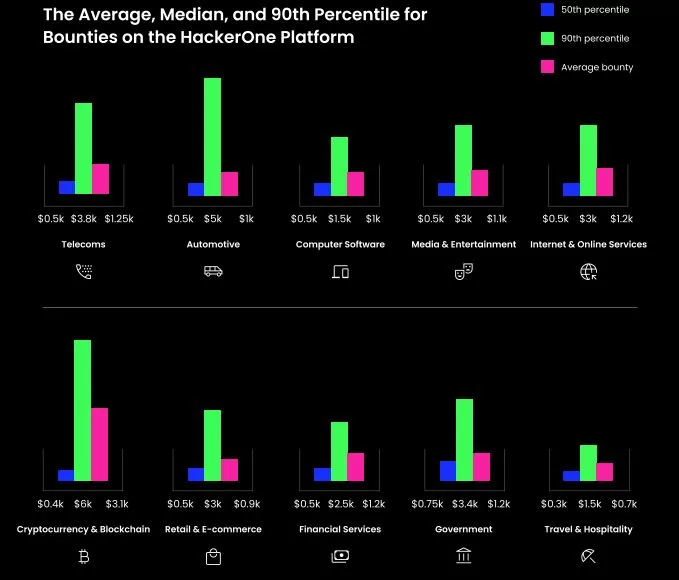

هکروان اعلام کرده که از زمانی که برنامه باگ بانتی رو شروع کرده تا الان ، 300 میلیون دلار ، بانتی به هکرها داده. بطور میانگین، یه باگ در پلتفرم هکروان، 500 دلار پولشه که این مقدار در سال 2022 برابر 400 دلار بود. میانگین بانتی در صدک 90 برابر 3000 دلار بوده . نمودار زیر نشون دهنده میانگین، میانه و صدک 90 براساس هر صنعت هستش. یکی از صنایعی که رشد افزایشی داشته ، صنعت خودرو هستش که به تازگی به پلتفرم هکروان اضافه شده و این نشون دهنده اعتماد مدیران این صنعت به هکرهای اخلاقی هستش. بطور میانگین بانتی برای همه صنایع 1000 دلار هستش.

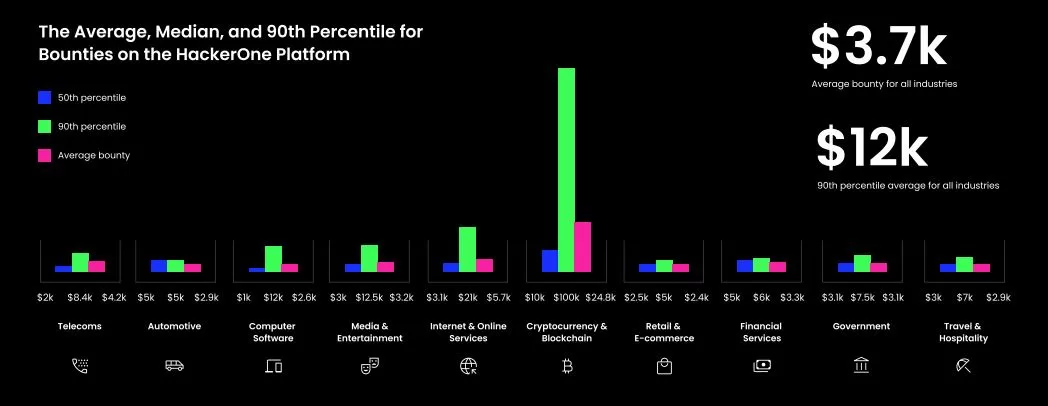

اگه آسیب پذیری ها رو براساس شدت اونا، بحرانی و شدت بالا و میزان بانتی که دریافت کردن بررسی کنیم، موارد جالبی رو مشاهده میکنیم. مثلا حوزه رمزارز و بلاکچین، بالاترین بانتی ها رو پرداخت کردن و بالاترین مبلغی که پرداخت کردن 100,050 دلار بوده. 26 درصد گزارش هایی که برای حوزه خدمات اینترنت و آنلاین بوده، بحرانی و شدت بالا بودن اما این رقم برای حوزه رمزارز و بلاکچین 22 درصد بوده. در مجموع میانگین بانتی برای آسیب پذیری های با شدت بالا و بحرانی 3700 دلار و صدک 90 برای اونا 12 هزار دلار بوده. شکل زیر نشون دهنده میانگین، صدک 90 و میانه بانتی برای آسیب پذیری های بحرانی و شدت بالاست که به تفکیک صنعت گزارش شده. سازمانهایی که به بلوغ امنیت رسیدن میتونن رفتار سخاوتمندانه بیشتری داشته باشن ، چون آسیب پذیری های بحرانی و شدت بالای کمتری دریافت میکنن.

29 هکر در پلتفرم هکروان تونستن بیش از یک میلیون دلار بانتی دریافت کنن و یه هکر بنام Codecancare (سلطان بلامنازع بانتی های نامنظم) تونسته رکورد بشکنه و 4 میلیون بانتی از کل گزارش هاش دریافت کنه.

ارزیابی کد / تست نفوذ / باگ بانتی:

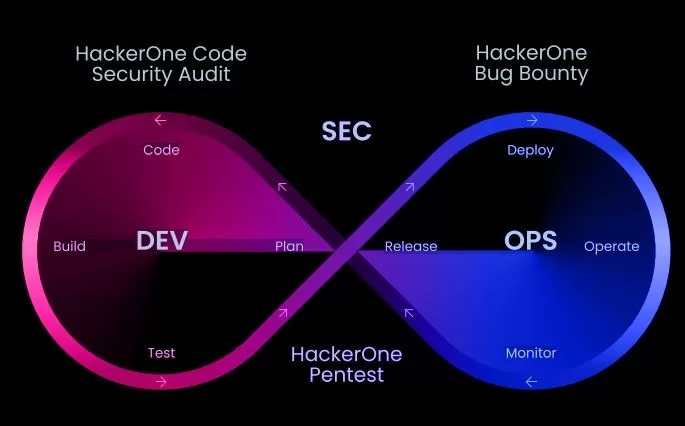

همونطور که میدونید، توسعه نرم افزار در یه چرخه انجام میشه که بهش چرخه عمر توسعه نرم افزار یا SDLC میگن. هکرهای اخلاقی میتونن در بخش های مختلف این چرخه کمک کنن اما فاز توسعه ، جایی هستش که سازمانها میتونن بیشترین باگها رو داشته باشن. بنابراین پلتفرمی مانند هکروان میتونه فراتر از یه پلتفرم باگ بانتی عمل کنه.

در حقیقت باگ بانتی ، آخرین خط دفاعی شماست، چون تمام دارایی ها شما در فاز تولید محصول رو مورد ارزیابی قرار میده. از باگهایی که به فاز تولید رسیدن، میشه برای شناسایی و حل چالش های اساسی در برنامه امنیتی استفاده کرد. خروجی یه برنامه باگ بانتی منجر به بهبود SDLC میشه مثلا :

- آموزش توسعه کدنویسی امن

- تست استاتیک برنامه

- ارزیابی کد توسط انسان

- تست نفوذ های کوچیک و بررسی موارد امنیتی

سال گذشته، یه گروه از جامعه هکروان که شامل مهندسین نرم افزار و کارشناسان امنیت سایبری بودن، بیش از 30 هزار کد رو ارزیابی کردن، هر بررسی بطور میانگین 88 دقیقه طول کشیده و بطور میانگیم 1.2 آسیب پذیری کشف و گزارش شده.

18 درصد اصلاحات امنیتی ناقص هستن و این دلیلی هستش که باعث میشه اونا به ضروری ترین انواع تغییرات برای ارزیابی کد تبدیل بشن.

شکل زیر نشون دهنده عمده آسیب پذیریهایی هستش که ار طریق ارزیابی کد بدست اومده:

در نتیجه کشف این آسیب پذیری ها قبل از انتشار یه محصول، میتونه صرفه جویی بالایی رو داشته باشه.

تست نفوذ مانند باگ بانتی، معمولا کشف و مشخص کردن آسیب پذیری هاست، با این تفاوت که تست نفوذ تمایل به پایبندی یه سازمان به یه استاندارد خاص داره. در حقیقت تست نفوذ از یه روش ساختاری استفاده میکنه که شامل بررسی جامع و محدود به زمان هستش، با تمرکز بر اینکه مجرمین از چه آسیب پذیری هایی میتونن سوء استفاده کنن.

اگه این رویکرد رو با گزارشهای ارائه شده در برنامه باگ بانتی بررسی کنیم،شکل زیر 10 آسیب پذیری که در جریان یه تست نفوذ مشاهده میکنیم و رتبه اون در گزارش های برنامه باگ بانتی رو نشون میده :

همونطور که مشاهده میکنید، آسیب پذیری هایی مانند insufficient session expiration یا violation of secure design principles در زمان تست نفوذ قابل کشف هستن، چون براساس یه استاندارد مورد ارزیابی قرار میگیرن. اما این مدل آسیب پذیریها، چون برای اکسپلویت شدن، نیاز به شرایط خاصی دارن، بنابراین در برنامه های باگ بانتی قرار نمیگیرن چون آسیب پذیری هایی که قابل اکسپلویت شدن هستن، در اولویت قرار میگیرن.

از سال 2022 شاهد افزایش 54 درصدی تست نفوذها و افزایش 16 درصدی در کشف آسیب پذیری ها از طریق تست نفوذ بودن که 15 درصدشون شدت بالا یا بحرانی بودن. بطور متوسط 11 آسیب پذیری در هر تست نفوذ گزارش کردن.

بعد از اینکه یه تست نفوذ کامل و جامع انجام دادید، برای اینکه روند امنیتی پیشگرانه ای رو داشته باشید، بهترین گزینه استفاده از باگ بانتی هستش. در حقیقت طیف وسیعی از هکرهای اخلاقی رو تشویق میکنید تا با مهارتها و خلاقیتهای متنوعی که دارن، به جون محصولتون بیافتن و جدیدترین و دست نیافتنی ترین آسیب پذیری ها رو براتون کشف کنن.

بعد از اینکه یه برنامه باگ بانتی راه اندازی کردید، زمان متوسط برای دریافت اولین گزارش معتبر 20 روز هستش. در سال 2023 شاهد افزایش 13 درصدی برای گزارشهای حیاتی و 15 درصدی برای گزارش های با شدت بالا هستیم. 29 درصد کل گزارشات معتبر، اختصاص به باگ های حیاتی یا شدت بالا بودن.

شکل زیر هم برعکس شکل بالاست، گزارشات ده آسیب پذیری بالا در باگ بانتی رو با رنک تست نفوذ نشون میده :

آسیب پذیری های برتر :

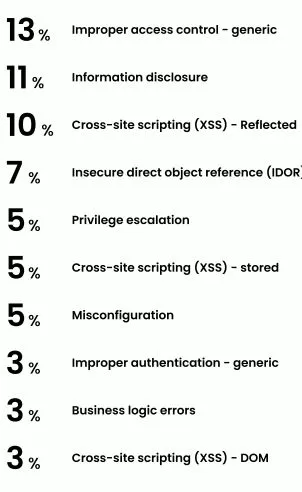

هکروان اومده و 10 آسیب پذیری که بیشترین گزارشات به خودشون اختصاص دادن رو در آورده و محاسبه کردن که چند درصد از کل گزارشها به اونا اختصاص داره:

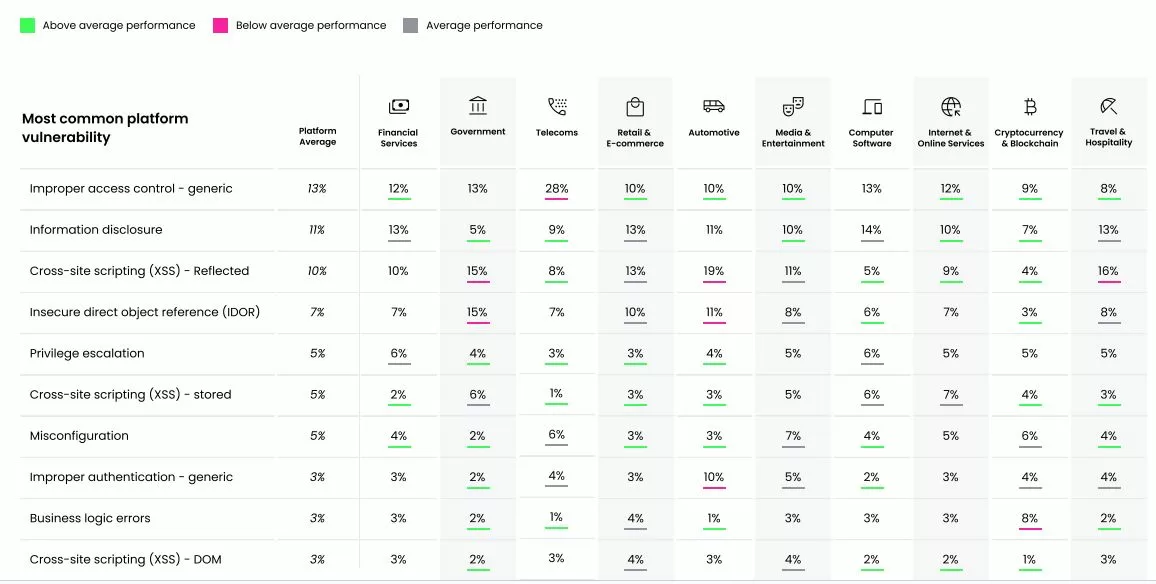

این آسیب پذیریهارو براساس صنعت هم درآوردن :

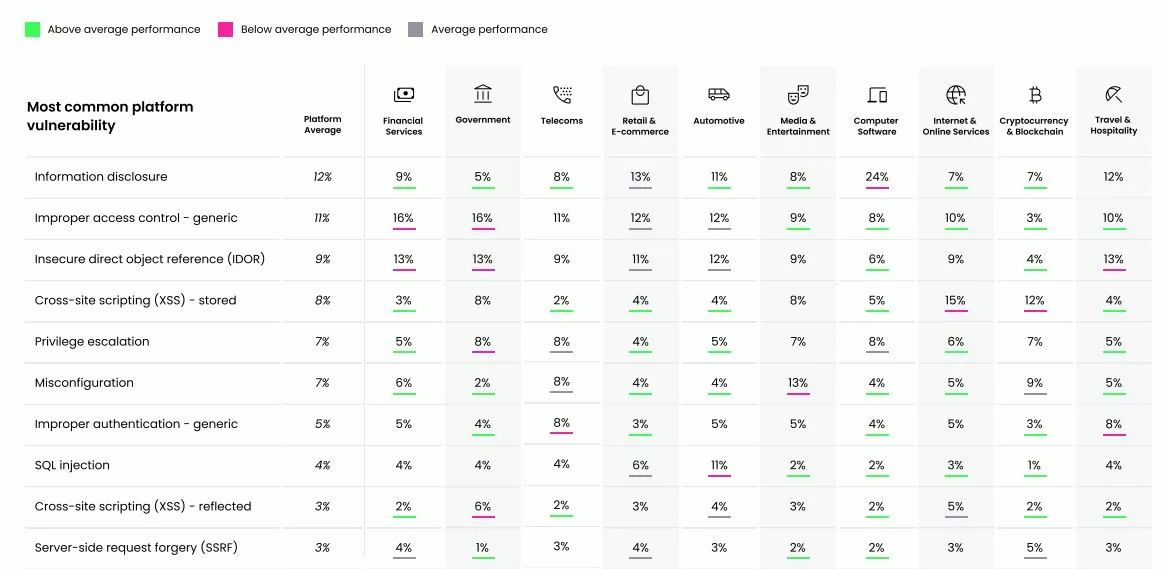

همچنین یه آماری هم از ده آسیب پذیری برتر با شدت بالا و بحرانی منتشر کردن. در این لیست مثلا IDOR رو داریم که اغلب نمیشه با اسکنرها کشفش کرد یا SQL Injection رو داریم که تاثیر قابل توجهی روی سیستم میزارن.

و دوباره این ده آسیب پذیری برتر با شدت بالا و بحرانی رو ،به تفکیک صنعت منتشر کردن :

رفع باگ ها و ارزیابی موفقیت تیم امنیتی :

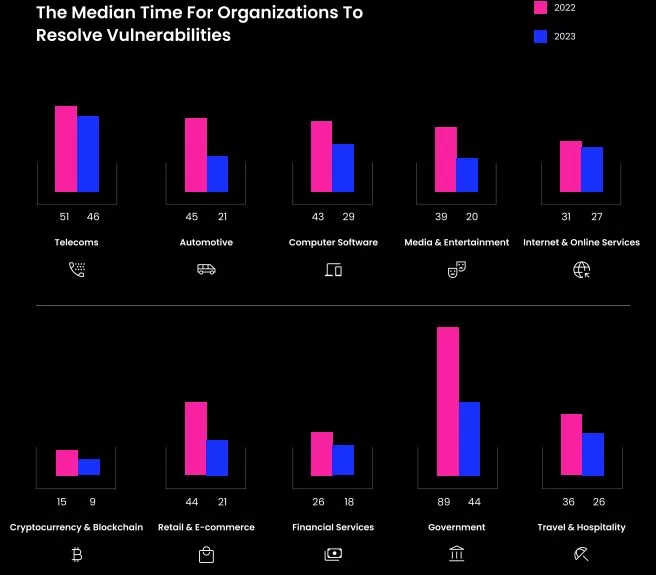

امسال شاهد بهبود 28 درصدی برای اصلاح یه آسیب پذیری گزارش شده ،به پلتفرم هکروان بودیم. سال پیش میانگین این مقدار برابر 35.5 روز بود که امسال به 25.5 روز کاهش یافته. مشتریان حوزه خودرو، سازمانهای دولتی ، سرگرمی و رسانه ها، بیشترین پیشرفت رو برای این بهبود داشتن که حدود 50 درصد نسبت به سال قبل بوده.

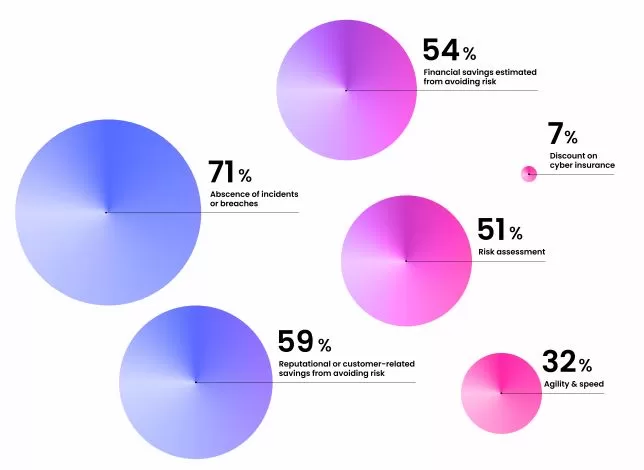

این زمان اصلاح میتونه معیاری برای ارزیابی تیم امنیتی شما باشه که میتونن آسیب پذیریهارو ماهرانه تر و کارآمدتر اصلاح کنن. از مشتریان هکروان پرسیدن که چطوری موفقیت تیم های امنیتیشون رو اندازه گیری میکنن، 71 درصدشون گفتن که با عدم وجود حوادث یا نقض خاص .