چطور LockBit توسط FBI هک و متوقف شد

زمان مطالعه: 3 دقیقه

مجریان قانون از 11 کشور دنیا، طی عملیاتی بنام Operation Cronos ، در فعالیت های گروه باج افزاری لاک بیت اختلال ایجاد کردن.

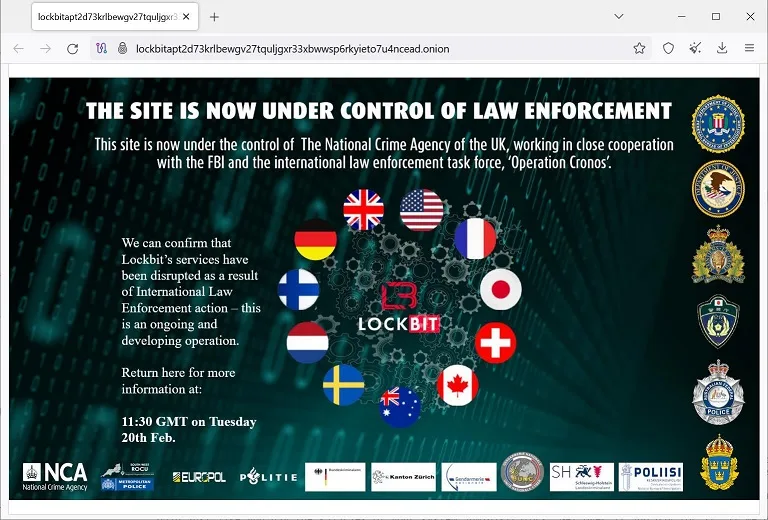

براساس بنری که روی سایت نشت داده این گروه قرار گرفته، این سایت تحت کنترل آژانس جرائم ملی بریتانیا هستش. در این بنر نوشته شده :

این سایت تحت کنترل مجریان قانون هستش. این سایت تحت کنترل آژانس جرائم ملی بریتانیاست، که همکاری نزدیکی با FBI و گروه ویژه اجرای قانون بین المللی Operation Cronos داره. ما میتونیم تایید کنیم که سرویس های لاک بیت در نتیجه ی اقدامات اجرای قانون بین المللی مختل شده. این یک عملیات در حال توسعه و پیشرفت هستش.

اگرچه سایت نشت داده این گروه دردسترس نیست و موقع مراجعه بهش یا بنر توقیف رو نشون میده یا خطای Unable to connect رو، اما سایت های دارک وبی دیگه این گروه از جمله سایتهایی که برای میزبانی داده ها و ارسال پیام خصوصی به این گروه ایجاد شدن، هنوز فعال هستن. سایت مذاکره این گروه هم دچار اختلال شده اما بنر توقیف روش نمایش داده نمیشه.

عملیات گروه باج افزار لاک بیت، توسط یه بازیگر تهدید بنام LockBitSupp اجرا میشه که از طریق سرویس پیامرسان Tox ارتباط برقرار میکنه. در قسمت status این اکانت ، لاک بیت نوشته که FBI از طریق اکسپلویت PHP تونسته سرورهای این گروه رو نقض کنه. در این پیام که به روسی نوشته شده اومده که : FBI از طریق PHP سرورها رو نقض کرده و سرورهای پشتیبان بدون PHP ، تحت تاثیر نبودن.

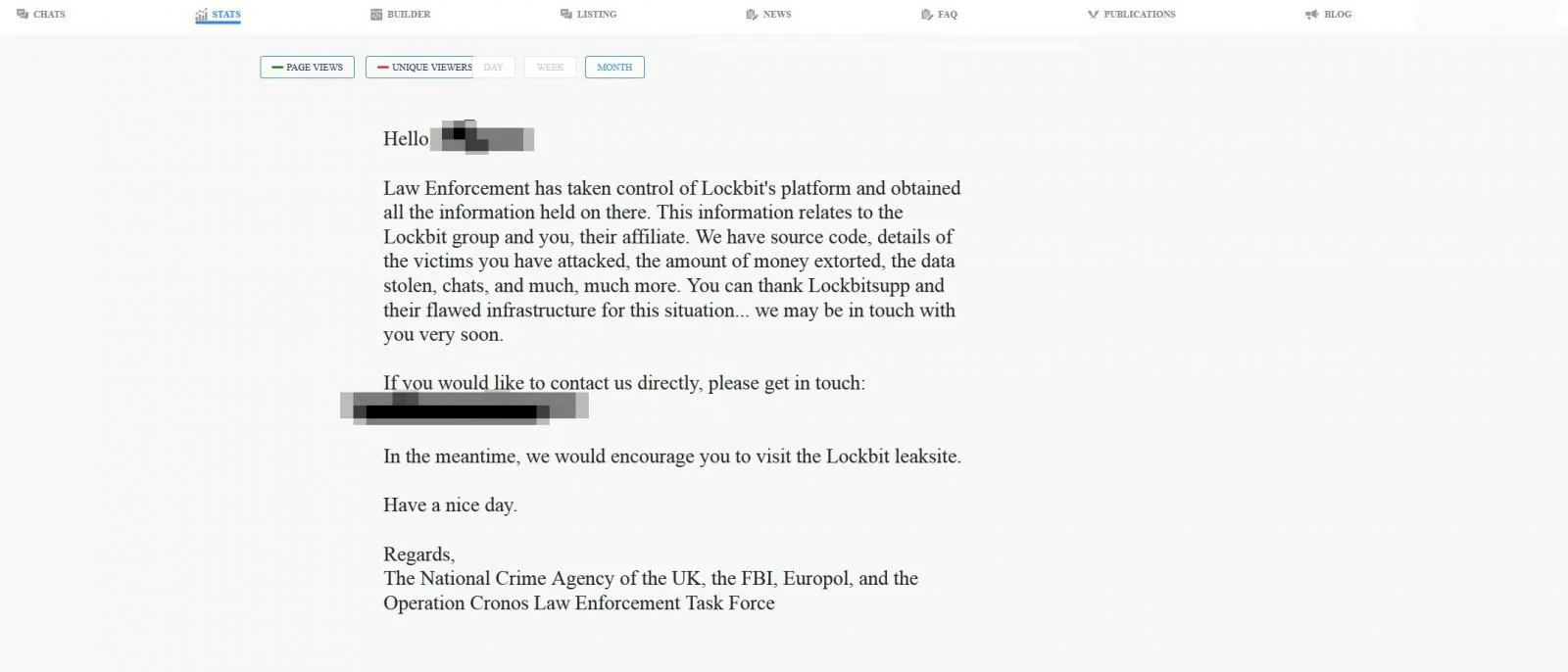

پلیس همچنین سایت افلیت لاک بیت رو هم مختل کرده و پیامی قرار داده که سورس کد ، چت ها و اطلاعات قربانیان رو هم بدست آورده. در این پیام اومده :

نیروهای اجرای قانون، کنترل پلتفرم لاک بیت رو در دست گرفتن و تمام اطلاعات موجود در اون رو بدست آوردن. این اطلاعات مربوط به گروه لاک بیت و شما ، افلیتهای این گروه هستش. ما سورس کد، اطلاعات قربانیانی که بهشون حمله کردید، میزان پولی که اخاذی کردید، داده های به سرقت رفته، چت ها و کلی چیز دیگه رو بدست آوردیم. شما میتونید از Lockbitsupp و زیرساخت معیوبشون برای این وضعیت تشکر کنید. ممکنه به زودی با شما تماس بگیریم، روز خوبی داشته باشید. با احترام آژانس جرائم ملی بریتانیا، FBI ، یوروپل و گروه ویژه اجرای قانون Operation Cronos .

از جمله قربانیان لاک بیت میشه به Royal Mail بریتانیا، City of Oakland، خودروسازی Continental ، سرویس Internal Revenue ایتالیا اشاره کرد.

همچنین اخیرا Bank of America به مشتریاش هشدار داده بود که اطلاعات شخصی اونا بعد از هک شدن Infosys McCamish Systems (IMS) یکی از ارائه دهندگان سرویس هاش، توسط گروه باج افزاری لاک بیت، به خطر افتاده.

مقامات امنیتی در آمریکا و شرکاشون در سراسر جهان، در مشاوره مشترکی در ژوئن ، اعلام کردن که گروه باج افزاری لاک بیت، حداقل 91 میلیون دلار از سازمانهای آمریکایی ، از سال 2020 و طی 1700 حمله ، اخاذی کرده.

سال پیش، مجریان قانون سرورهای باج افزار ALPHV (BlackCat) و سایت نشت و پرداخت TOX گروه باج افزاری Hive رو هم مختل کرده بودن.

در زمان نگارش این پست، LockBitSupp در TOX آفلاین بود.

همچنین گویا آسیب پذیری که ازش تونستن این عملیات رو انجام بدن، CVE-2023-3824 بوده . این آسیب پذیری از نوع stack buffer overflow هستش و هنگام لوود فایلهای phar ، موقع خوندن محتوای دایرکتوری PHAR ، رخ میده. آسیب پذیری منجر به memory corruption یا اجرای کد از راه دور میشه. نسخه آسیب پذیر :

PHP version 8.0.* before 8.0.30, 8.1.* before 8.1.22, and 8.2.* before 8.2.8