بررسی اکسپلویتهای زیرودی در سال 2024 از دید گوگل

گوگل به رسم هر سال، گزارشی در خصوص اکسپلویتهای زیرودی (0day)، در سالی که گذشت و در حملاتی مورد استفاده قرار گرفتن رو منتشر کرده. در این گزارش ترندها و فروشندگان مورد هدف، نوع آسیب پذیری ها و … رو پوشش دادن.

در این پست نگاهی به این گزارش گوگل انداختیم. این گزارش میتونه برای فروشندگان، توسعه دهندگان اکسپلویت، تیم های آبی و قرمز مفید باشه.

نسخه ی 2023 این گزارش رو میتونید از اینجا مطالعه کنید.

دامنه ی تحقیق:

گزارش توسط گروه اطلاعات تهدید گوگل (GTIG) و از تحقیقات داخلی این گروه، منابع و گزارش های عمومی جمع آوری و منتشر شده.

GTIG یک آسیبپذیری زیرودی رو بعنوان آسیبی پذیری تعریف میکنه که پیش از اینکه یک اصلاحیه عمومی براش منتشر بشه، بصورت مخرب در محیط واقعی مورد اکسپلویت قرار گرفته.

این گزارش مبتنی بر آسیبپذیریهای زیرودی شناساییشده و افشاشده ای هستن که توسط GTIG بررسی شدن و شامل همه ی آسیب پذیری های زیرودی نیستن.

تعداد آسیب پذیری های زیرودی کشف شده:

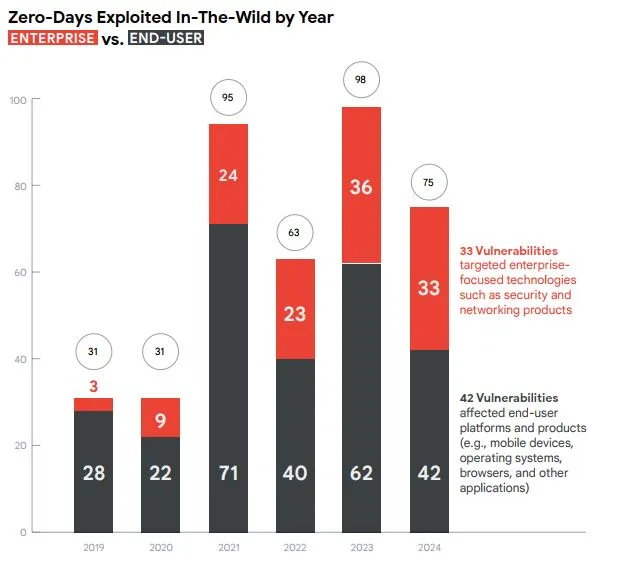

GTIG در سال ۲۰۲۴، ۷۵ آسیبپذیری زیرودی اکسپلویت شده در محیط واقعی که افشا شده بودن رو، ردیابی کرده. این تعداد با روند صعودی که طی چهار سال گذشته مشاهده کردن، سازگار هستش.

پس از جهش اولیه در سال ۲۰۲۱، تعداد سالانه نوسان داشته، اما به تعداد مشاهده شده، قبل از سال 2021 برنگشته.

در حالیکه عوامل متعددی در کشف اکسپلویتهای زیرودی نقش دارن، اما بهبود مستمر و فراگیری قابلیتهای تشخیص، همراه با افشای عمومی مکرر، هر دو منجر به شناسایی تعداد بیشتری از اکسپلویتهای زیرودی نسبت به آنچه پیش از سال ۲۰۲۱ مشاهده شده بود، شده.

همونطور که مشاهده میکنید، بیشتر از هر سال دیگه ای، ۴۴ درصد (۳۳ آسیبپذیری) از آسیبپذیریهای شناسایی شده در سال ۲۰۲۴، فناوریهای سازمانی رو تحت تأثیر قرار دادن. ۴۲ آسیبپذیری زیرودی دیگه، فناوریهای مورد استفاده کاربران نهایی رو هدف قرار دادن.

پلتفرمها و محصولات کاربران نهایی:

در سال ۲۰۲۴، ۵۶ درصد (۴۲ مورد) از آسیب پذیریهای ردیابیشده، پلتفرمها و محصولات کاربران نهایی رو هدف قرار دادن، که GTIG اونارو بعنوان دستگاهها و نرمافزارهایی تعریف میکنه که افراد در زندگی روزمره خودشون استفاده میکنن، هرچند که سازمانها هم اغلب از اینا استفاده میکنن.

تمامی آسیبپذیریهای این دسته برای اکسپلویت مرورگرها، دستگاههای موبایل و سیستمعاملهای دسکتاپ استفاده شدن.

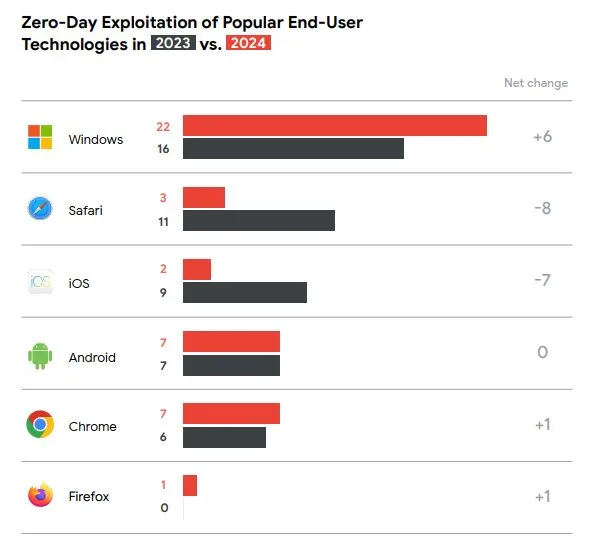

اکسپلویت زیرودی مرورگرها و دستگاههای موبایل بشدت کاهش یافته، بطوریکه برای مرورگرها حدود یک سوم و برای دستگاههای موبایل حدود نصف نسبت به سال گذشته کاهش داشتیم (از ۱۷ به ۱۱ برای مرورگرها و از ۱۷ به ۹ برای موبایل).

کروم در سال ۲۰۲۴ هدف اصلی اکسپلویت زیرودی در مرورگرها بود، که احتمالاً نشون دهنده محبوبیت این مرورگر در میان کاربران هستش.

زنجیره های اکسپلویت متشکل از چندین آسیبپذیری زیرودی همچنان تقریباً بطور انحصاری (~۹۰٪) برای هدف قرار دادن دستگاههای موبایل استفاده میشن.

مولفه های شخص ثالث همچنان در دستگاههای اندرویدی مورد اکسپلویت قرار میگیرن، چیزی که سال گذشته هم داشتیم. در سال ۲۰۲۳، پنج مورد از هفت آسیبپذیری زیرودی اکسپلویت شده در دستگاههای اندرویدی، نقصهایی در مولفه های شخص ثالث بودن. در سال ۲۰۲۴، سه مورد از هفت آسیبپذیری زیرودی اکسپلویت شده در اندروید در مولفه های شخص ثالث یافت شدن. مولفه های شخص ثالث احتمالاً بعنوان اهداف جذاب برای توسعه اکسپلویت تلقی میشن، چون میتونن به مهاجم امکان به خطر انداختن مدلها و برندهای مختلف دستگاهها در اکوسیستم اندروید رو بدن.

در سال ۲۰۲۴، تعداد کل آسیبپذیریهای زیرودی در سیستمعاملهای دسکتاپ افزایش یافته (۲۲ مورد در ۲۰۲۴ در مقابل ۱۷ مورد در ۲۰۲۳)، که نشون میده سیستمعاملها همچنان هدفی بزرگ و قابل توجهی هستن. افزایش نسبی حتی بیشتر بوده، بطوریکه آسیبپذیریهای سیستم عامل در سال ۲۰۲۳ تنها ۱۷ درصد از کل اکسپلویتهای زیرودی رو تشکیل میدادن، در حالیکه در سال ۲۰۲۴ این رقم به نزدیک ۳۰ درصد رسیده.

اکسپلویت ویندوز همچنان افزایش یافته، از ۱۳ آسیبپذیری زیرودی در سال ۲۰۲۲، به ۱۶ در ۲۰۲۳، و به ۲۲ در ۲۰۲۴. تا زمانیکه ویندوز گزینهای محبوب در خانه ها و محیطهای کاری باشه، انتظار میره که همچنان هدفی محبوب برای اکسپلویتهای زیرودی و غیرزیرودی توسط بازیگران تهدید باقی بمونه.

فناوریهای سازمانی:

GTIG در سال ۲۰۲۴، ۳۳ اکسپلویت زیرودی در نرمافزارها و تجهیزات سازمانی رو شناسایی کرده. GTIG محصولات سازمانی رو محصولاتی میدونه که عمدتاً توسط کسبوکارها یا در محیطهای تجاری استفاده میشن. اگرچه تعداد مطلق این آسیبپذیریها کمی کمتر از سال ۲۰۲۳ (۳۶ آسیبپذیری) است، اما نسبت آسیبپذیریهای متمرکز بر سازمانها از ۳۷ درصد در سال ۲۰۲۳ به ۴۴ درصد در سال ۲۰۲۴ افزایش یافته.

بیست مورد از ۳۳ آسیبپذیری زیرودی متمرکز بر سازمانها، محصولات امنیتی و شبکهای رو هدف قرار دادن که نسبت به ۱۸ مورد مشاهده شده در این دسته در سال ۲۰۲۳ افزایش جزئی داشته، اما در مقایسه با کل آسیبپذیریهای زیرودی در سال، ۹ درصد رشد نسبی رو نشون میده.

تنوع محصولات سازمانی هدف قرار گرفته، همچنان در حوزه محصولات امنیتی و شبکهای گسترش یافته، با اهداف قابل توجه در سال ۲۰۲۴ از جمله: Ivanti Cloud Services Appliance، Palo Alto Networks PAN-OS، Cisco Adaptive Security Appliance و Ivanti Connect Secure VPN.

ابزارها و دستگاههای امنیتی و شبکهای برای اتصال گسترده سیستمها و دستگاها با پرمیشنهای بالا برای مدیریت محصولات و سرویسها طراحی شدن، که اونارو به اهدافی بسیار ارزشمند، برای بازیگران تهدید تبدیل میکنه که بدنبال دسترسی کارآمد به شبکه های سازمانی هستن.

EDRها معمولاً برای کار روی این محصولات توسعه داده نشدن و این امر قابلیتهای موجود برای نظارت بر اونارو محدود میکنه. علاوه بر این، زنجیرههای اکسپلویت معمولاً برای اکسپویت این سیستمها لازم نیست، که به آسیبپذیریهای واحد، قدرت گستردهای برای دستیابی به اجرای کد از راه دور یا افزایش امتیاز میده.

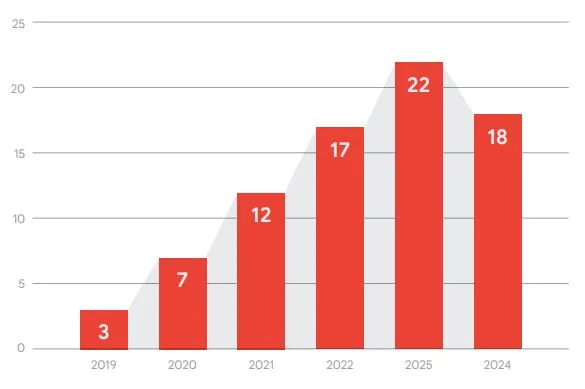

طی چند سال گذشته، GTIG شاهد افزایش کلی فروشندگان سازمانی مورد هدف قرار گرفته بوده. در سال ۲۰۲۴، ۱۸ فروشنده سازمانی منحصربهفرد رو شناسایی کردن که توسط آسیبپذیریهای زیرودی هدف قرار گرفته بودن. اگرچه این تعداد کمی کمتر از ۲۲ مورد مشاهده شده در سال ۲۰۲۳ هستش، اما همچنان بالاتر از تعداد تمام سالهای قبلی است.

در سال ۲۰۲۴، ۱۸ فروشنده سازمانی منحصربهفرد توسط آسیبپذیریهای زیرودی هدف قرار گرفتن. این ۱۸ فروشنده از مجموع ۲۰ فروشندهای بودن که در کل (شامل فروشندگان سازمانی و غیرسازمانی) در سال ۲۰۲۴ هدف قرار گرفته شدن. در سال ۲۰۲۳، ۲۲ فروشنده سازمانی منحصربهفرد هدف قرار گرفتن، اما این تعداد از مجموع ۲۳ فروشنده بود.

نسبت اکسپلویتهای زیرودی در دستگاههای سازمانی در سال ۲۰۲۴، صعودی بوده که نشون میده مهاجمان عمدا محصولاتی رو هدف قرار میدن که بتونن دسترسی گستردهتری فراهم کنن و فرصتهای کمتری برای تشخیص داشته باشن.

اکسپلویت های زیرودی به تفکیک فروشنده:

فروشندگانی که در سال ۲۰۲۴ تحت تأثیر چندین آسیبپذیری زیرودی قرار گرفتن، عموماً در دو دسته قرار میگیرن:

- فناوریهای بزرگ (مایکروسافت، گوگل و اپل)

- فروشندگانی که محصولات متمرکز بر امنیت و شبکه ارائه میدن.

همونطور که انتظار میرفت، فناوریهای بزرگ دو جایگاه برتر رو به خودشون اختصاص دادن، با مایکروسافت در رتبه اول با ۲۶ آسیبپذیری و گوگل با ۱۱ آسیبپذیری در رتبه دوم. اپل در سال جاری به رتبه چهارم از نظر تعداد اکسپلویتها سقوط کرد و تنها پنج آسیبپذیری زیرودی شناسایی شده داشت.

Ivanti با هفت آسیبپذیری زیرودی، سومین فروشندهای بود که بیشترین اکسپلویت رو داشت، که نشون دهنده افزایش تمرکز بازیگران تهدید روی محصولات شبکهای و امنیتی هستش. در بخش بعدی بحث میکنیم که چگونه اکسپلویتهای گروه های تحت حمایت چین به شدت بر فناوریهای امنیتی و شبکهای متمرکز بودن، که یکی از عوامل مؤثر در افزایش هدفگذاری Ivanti هستش.

نکته ای که وجود داره اینه که اکسپلویت لزوماً نشون دهنده وضعیت امنیتی یا فرآیندهای توسعه نرمافزار یک فروشنده نیست، چون فروشندگان و محصولات مورد هدف قرار گرفته، به اهداف و قابلیتهای عوامل تهدید بستگی دارن.

انواع آسیبپذیریهای اکسپلویت شده:

عوامل تهدید همچنان از آسیبپذیریهای زیرودی، عمدتاً برای دستیابی به اجرای کد از راه دور و افزایش امتیاز استفاده کردن. در سال ۲۰۲۴، این پیامدها بیش از نیمی (۴۲ مورد) از کل اکسپلویتهای زیرودی ردیابیشده رو تشکیل دادن.

سه نوع آسیبپذیری بیشترین اکسپلویت رو داشتن. آسیبپذیریهای Use-after-free، سالهاست که محبوب هستن و در سال ۲۰۲۴ هشت مورد از اونا شناسایی شد. این آسیبپذیریها در اهداف مختلفی از جمله سختافزار، نرمافزارهای سطح پایین، سیستمعاملها و مرورگرها یافت میشن.

Command Injection (هشت مورد، شامل OS command injection) و آسیبپذیریهای XSS (شش مورد) در سال ۲۰۲۴ بطور مکرر مورد اکسپلویت قرار گرفتن. آسیبپذیریهای Code Injection و Command Injection تقریباً بطور کامل نرمافزارها و تجهیزات شبکهای و امنیتی رو هدف قرار دادن، که نشون دهنده هدف استفاده از این آسیبپذیریها برای بدست گرفتن کنترل سیستمها و شبکههای بزرگتر هستش. آسیبپذیریهای XSS برای هدف قرار دادن محصولات متنوعی از جمله سرورهای ایمیل، نرمافزارهای سازمانی، مرورگرها و سیستمعامل استفاده شدن.

هر سه نوع این آسیبپذیریها از خطاهای توسعه نرمافزار ناشی میشن و نیازمند رعایت استانداردهای برنامهنویسی بالاتر برای جلوگیری از وقوع اونا هستن. شیوههای کدنویسی ایمن و پیشگیرانه، از جمله و البته نه محدود به بازبینی کد، بروزرسانی کد قدیمی و استفاده از کتابخانه های بروز، ممکن است به نظر برسه که زمانبندی تولید رو مختل میکنن. با این حال، وصلهها نشون میده که این آسیبپذیریهای امنیتی در وهله اول با نیت و تلاش مناسب قابل پیشگیری هستن و در نهایت تلاش کلی برای نگهداری صحیح یک محصول یا کد رو کاهش میدن.

استفاده کنندگان اکسپلویتهای زیرودی :

بدلیل دسترسی مخفیانهای که آسیبپذیریهای زیرودی میتونن در سیستمها و شبکههای قربانیان فراهم کنن، این آسیبپذیریها مورد توجه بازیگران تهدید هستن. GTIG در سال ۲۰۲۴ ردیابی کرد که بازیگران تهدید مختلفی، آسیبپذیریهای زیرودی رو در محصولات مختلف، اکسپلویت کردن، که با مشاهدات قبلیشون مبنی بر تنوع یافتن اکسپلویتهای زیرودی در پلتفرمهای مورد هدف و عاملان اکسپلویت کننده سازگار هستش.

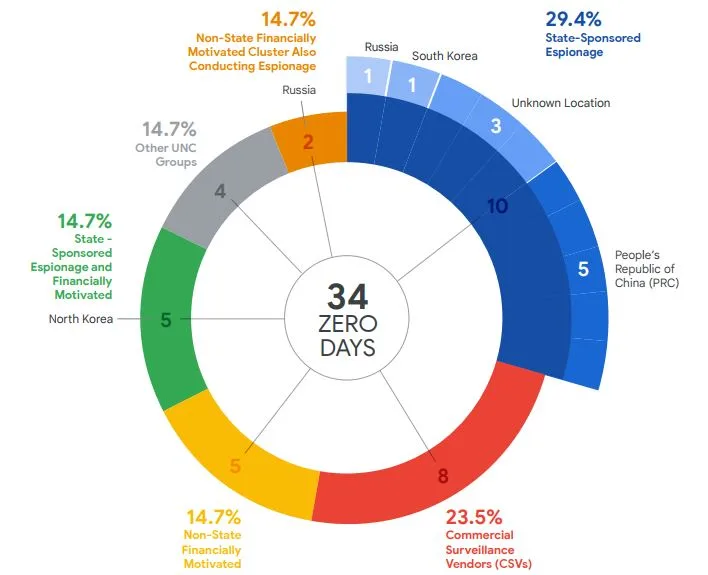

GTIG اکسپلویت ۳۴ آسیبپذیری زیرودی رو در سال ۲۰۲۴ منتسب کرده، که کمی کمتر از نیمی از مجموع ۷۵ آسیبپذیری شناساییشده در این سال است. اگرچه نسبت اکسپلویتهایی که تونستن به یک بازیگر تهدید منتسب کنن، نسبت به تحلیلشون از آسیبپذیریهای زیرودی در سال ۲۰۲۳ کمی کاهش یافته، اما همچنان بطور قابل توجهی بالاتر از حدود ۳۰ درصدی است که در سال ۲۰۲۲ منتسب کردن. این موضوع تأیید میکنه که سرمایهگذاری پلتفرمها در اقدامات کاهش تاثیر اکسپلویت، اکسپلویت کردن آسیبپذیریهای زیرودی رو دشوارتر کرده، اما جامعه امنیتی هم به تدریج در حال بهبود تواناییشون برای شناسایی این فعالیتها و نسبت دادن اونا به بازیگران تهدید هستش.

همراستا با روندهای مشاهدهشده در سالهای گذشته، GTIG بیشترین حجم اکسپلویت زیرودی رو به عوامل جاسوسی قدیمی نسبت داده، که نزدیک به ۵۳ درصد (۱۸ آسیبپذیری) از کل اکسپلویتهای منتسب رو تشکیل میدن. از این ۱۸ مورد، 10 اکسپلویت رو به گروههای تهدید احتمالاً تحت حمایت دولت-ملتها و هشت مورد رو به CSVها (فروشندگان جاسوس افزار تجاری) نسبت دادن.

فروشندگان جاسوس افزار تجاری (CSV):

اگرچه انتظار داریم عوامل تحت حمایت دولتها همچنان نقش تاریخی خودشون رو بعنوان بازیگران اصلی در اکسپلویت زیرودی ادامه بدن، فروشندگان جاسوس افزار تجاری (CSVها) اکنون حجم قابل توجهی از اکسپلویتهای زیرودی رو به خودشون اختصاص دادن. اگرچه تعداد کل و نسبت آسیبپذیریهای زیرودی منتسب به CSVها از سال ۲۰۲۳ به ۲۰۲۴ کاهش یافته، که احتمالاً تا حدی بدلیل تأکید بیشتر اونا بر اقدامات امنیتی عملیاتی است، تعداد در سال ۲۰۲۴ همچنان بطور قابل توجهی بالاتر از سال ۲۰۲۲ و سالهای قبل هستش. نقش اونا نشون دهنده گسترش چشمانداز و افزایش دسترسی به اکسپلویتهای زیرودی هستش که این فروشندگان اکنون برای سایر بازیگران فراهم میکنن.

GTIG در سال ۲۰۲۴، چندین زنجیره اکسپلویت رو مشاهده کرده که از آسیبپذیریهای زیرودی توسعه یافته توسط فروشندگان قانونی استفاده کردن و نیاز به دسترسی فیزیکی به دستگاه داشتن (CVE-2024-53104، CVE-2024-32896، CVE-2024-29745، CVE-2024-29748). این آسیب پذیریها به مهاجمان اجازه میدن با استفاده از دستگاههای USB مخرب سفارشی، دستگاه موبایل هدف رو باز کنن.

برای مثال، GTIG و Amnesty International آسیبپذیری CVE-2024-53104 رو در زنجیرههای اکسپلویت توسعهیافته توسط شرکت قانونی Cellebrite کشف و گزارش کردن که توسط سرویسهای امنیتی صربستان علیه گوشی اندرویدی یک دانشجو و فعال صرب استفاده شده بود. GTIG با اندروید همکاری کرد تا این آسیبپذیریها در بولتن امنیتی فوریه ۲۰۲۵ اندروید اصلاح بشن.

بازیگران تهدید چینی (PRC):

گروههای تهدید PRC در سال ۲۰۲۴ همچنان پایدارترین توسعهدهندگان و کاربران تحت حمایت دولت برای اکسپلویتهای زیرودی بودن. GTIG نزدیک به ۳۰٪ (پنج آسیبپذیری) از اکسپلویتهای زیرودی رو به گروههای PRC نسبت داده، از جمله اکسپلویت آسیب پذیری در تجهیزات Ivanti توسط UNC5221 (CVE-2023-46805 و CVE-2024-21887)، که GTIG بطور گسترده درباره اون گزارش داده.(گزارش 1 و 2)

در این کمپین، UNC5221 چندین آسیبپذیری زیرودی رو به هم زنجیره کرده، که نشون دهنده تمایل این بازیگران به صرف منابع برای دستیابی به اهداف خودشون هستش. اکسپلویت پنج آسیبپذیری که به گروههای PRC نسبت داده شده، منحصراً بر فناوریهای امنیتی و شبکهای متمرکز بود. این روند رو چندین ساله که در تمام عملیات گروههای PRC، نه فقط در اکسپلویتهای زیرودی، مشاهده میکنیم.

بازیگران تهدید کره شمالی:

GTIG اعلام کرده که برای اولین بار از زمانیکه در سال ۲۰۱۲ شروع به ردیابی اکسپلویتهای زیرودی کرده، در سال ۲۰۲۴، بازیگران دولتی کره شمالی با گروههای چینی در بیشترین تعداد کل آسیبپذیریهای زیرودی منتسب (پنج آسیبپذیری)، برابر شدن.

گروههای کره شمالی بدلیل همپوشانی در دامنه هدفگذاری، تاکتیکها، تکنیکها و رویهها (TTPs)، و ابزارهایی که نشون میدن چطوری مجموعه های نفوذ مختلف از عملیات سایر خوشه ها پشتیبانی میکنن و عملیات جاسوسی رو با تلاش برای تأمین مالی رژیم ترکیب میکنن، مشهور هستن. این تمرکز بر اکسپلویتهای زیرودی در سال ۲۰۲۴ نشون دهنده افزایش قابل توجه تمرکز این عوامل بر این قابلیت است. عوامل تهدید کره شمالی دو آسیبپذیری زیرودی در کروم و همچنین سه آسیبپذیری در محصولات ویندوز رو اکسپلویت کردن.

در اکتبر ۲۰۲۴، گزارش شد که APT37، یک آسیبپذیری زیرودی در محصولات مایکروسافت رو اکسپلویت کرده. گزارش شده که بازیگران تهدید یک تبلیغ کننده رو به خطر انداختن تا تبلیغات مخرب به کاربران کره جنوبی ارائه بده که اجرای زیرو کلیک CVE-2024-38178 رو برای تحویل بدافزار فراهم میکرد. اگرچه GTIG، هنوز اکسپلویت CVE-2024-38178 رو طبق گزارشات تأیید نکرده، اما قبلاً مشاهده کرده که APT37 از آسیبپذیریهای زیرودی اینترنت اکسپلورر برای توزیع بدافزار استفاده کردن.

همچنین گزارش شده که بازیگران تهدید کره شمالی از یک آسیبپذیری زیرودی در درایور AppLocker ویندوز (CVE-2024-21338) برای دسترسی به سطح کرنل و غیرفعال کردن ابزارهای امنیتی استفاده کردن. این تکنیک از درایورهای معتبر و قابل اعتماد اما آسیبپذیر که از قبل نصب شدن سوءاستفاده میکنه تا حفاظتهای سطح کرنل رو دور بزنه و به بازیگران تهدید روشی مؤثر برای دور زدن و کاهش اثرات سیستمهای EDR رو ارائه میده.

گروه های غیر دولتی:

GTIG در سال ۲۰۲۴، نزدیک به ۱۵٪ (پنج آسیبپذیری) از آسیبپذیریهای زیرودی منتسب رو به گروههای غیر دولتی با انگیزه مالی مرتبط کرده، از جمله اکسپلویت مشکوک خوشه FIN11 از یک آسیبپذیری زیرودی در چندین محصول انتقال فایل مدیریت شده Cleo ( با شناسه CVE-2024-55956) برای سرقت داده.

این سومین سال در چهار سال گذشته (۲۰۲۱، ۲۰۲۳ و ۲۰۲۴) هستش که FIN11 یا خوشه های مرتبط با اون از یک آسیبپذیری زیرودی در عملیات خودشون استفاده کردن و تقریباً بطور انحصاری در محصولات انتقال فایل.

با وجود تنوع بازیگران تهدید با انگیزه مالی که از آسیبپذیریهای زیرودی استفاده میکنن، FIN11 بطور مداوم منابع رو اختصاص داده و تخصص لازم برای شناسایی، یا بدست آوردن، و اکسپلویت از این آسیبپذیریها از چندین فروشنده مختلف رو نشون داده.

GTIG دو آسیبپذیری زیرودی دیگه در سال ۲۰۲۴ رو به گروههای غیر دولتی با انگیزه های ترکیبی نسبت داده، که در برخی عملیات فعالیت با انگیزه مالی و در برخی دیگه جاسوسی انجام میدادن.

دو آسیبپذیری (CVE-2024-9680 و CVE-2024-49039، که در بخش بعدی توضیح داده شدن) بعنوان زیرودی توسط CIGAR (که بعنوان UNC4895 یا بصورت عمومی بعنوان RomCom گزارش شده) اکسپلویت شدن، گروهی که عملیات با انگیزه مالی رو در کنار جاسوسی، احتمالاً به نمایندگی از دولت روسیه، انجام میدن، که بخشی از اون بر اساس هدف گذاری بسیار خاص متمرکز بر سازمانهای دولتی و دفاعی اوکراین و اروپا هستش.

نگاهی به آسیبپذیریهای زیرودی کشف شده توسط محققای GTIG – (CVE-2024-44308، CVE-2024-44309 و CVE-2024-49039)

شماره ۱: سرقت کوکیها با WebKit

در تاریخ ۱۲ نوامبر ۲۰۲۴، GTIG یک قطعه کد جاوااسکریپت بالقوه مخرب رو شناسایی کرد که در آدرس زیر تزریق شده بود.

https://online.da.mfa.gov[.]ua/wp-content/plugins/contact-form-7/includes/js/index.js?ver=5.4

این کد جاوااسکریپت مستقیماً از صفحه اصلی وبسایت آکادمی دیپلماتیک اوکراین، online.da.mfa.gov.ua، لوود میشد. با آنالیز بیشتر، متوجه شدن که این کد جاوااسکریپت یک زنجیره اکسپلویت WebKit هستش که بطور خاص کاربران macOS با سختافزار اینتل رو هدف قرار داده بود.

این اکسپلویت شامل یک آسیبپذیری اجرای کد از راه دور در WebKit (CVE-2024-44308) بود که از یک خطای منطقی Just-In-Time (JIT) استفاده میکرد و با یک دور زدن ایزوله سازی دادهها (CVE-2024-44309) تکمیل میشد. آسیبپذیری RCE از تکنیکهای اکسپلویت ساده و قدیمی JavaScriptCore که بصورت عمومی مستند شدن، استفاده میکرد، از جمله:

- راهاندازی اولیهی سازوکارهای addrof/fakeobj با استفاده از آسیبپذیری

- افشای StructureID

- ساخت یک TypedArray جعلی برای دستیابی به امکان خواندن/نوشتن دلخواه در حافظه

- کامپایل JIT یک تابع برای دریافت ناحیهای از حافظه با دسترسی RWX (خواندن، نوشتن، اجرا) که در اون بشه شلکد رو نوشت و اجرا کرد.

شلکد مجموعهای از اشارهگرها و vtableها رو پیمایش میکرد تا تابع WebCookieJar::cookieRequestHeaderFieldValue رو پیدا و فراخوانی کنه، با پارامتر firstPartyForCookies خالی، که به بازیگر تهدید اجازه میداد به کوکیهای هر وبسایت دلخواهی که بعنوان پارامتر سوم به cookieRequestHeaderFieldValue منتقل شده بود، دسترسی پیدا کنه.

هدف نهایی این اکسپلویت جمعآوری کوکی های کاربران برای دسترسی به login.microsoftonline.com بود. مقادیر کوکی مستقیماً در یک درخواست GET به آدرس https://online.da.mfa.gov.ua/gotcookie? ارسال میشدن.

این اولین بار نیست که شاهد هستیم عوامل تهدید در محیط مرورگر باقی میمونن تا اطلاعات کاربری کاربران رو جمعآوری کنن. در مارس ۲۰۲۱، یک کمپین هدفمند از یک آسیبپذیری زیرودی علیه WebKit در iOS استفاده کرد تا Same-Origin-Policy رو غیرفعال کرده و کوکیهای احراز هویت رو از چندین وبسایت محبوب جمعآوری کنه. در آگوست ۲۰۲۴، یک حمله Watering Hole در وبسایتهای مختلف مغولستانی از اکسپلویت غیر زیرودی کروم و سافاری برای استخراج اطلاعات کاربری کاربران استفاده کرد.

حمله Watering Hole نوعی حمله سایبری هدفمند هستشکه در اون مهاجم سایتهایی رو که گروه خاصی از کاربران (مثل کارکنان یک سازمان یا اعضای یک صنعت خاص) بطور منظم بازدید میکنن، آلوده میکنن. هدف این حمله، نفوذ به سیستمهای کاربران از طریق سوءاستفاده از اعتماد اونا به سایتهای معتبر هستش. مثلا قبلا هکرها از این تکنیک برای آلوده کردن سایت سفارش غذا استفاده کرده بودن که کارمندان یک شرکت ازش، غذا سفارش می دادن.

اگرچه مشخص نیست چرا این رویکرد کوتاهشده بجای استقرار زنجیرههای بهرهبرداری کامل انتخاب شده، اما GTIG چندین احتمال رو شناسایی کرده، از جمله:

- بازیگر تهدید نتونسته تمام قطعات لازم برای یک زنجیره اکسپلویت کامل رو بدست بیاره. در این مورد، اکسپلویت احتمالاً فقط پلتفرم MacIntel رو هدف قرار داده بود چون اونا دور زدن Pointer Authentication Code (PAC) رو برای هدف قرار دادن کاربران دستگاههای اپل سیلیکون نداشتن. دور زدن PAC برای انجام فراخوانیهای دلخواه برای دور زدن ایزوله سازی دادهها لازمه.

- هزینه یک زنجیره اکسپلویت کامل بیش از حد گرون بوده، بویژه زمانیکه زنجیره برای استفاده در مقیاس نسبتاً بزرگ طراحی شده باشه. این بویژه شامل حملات watering hole هستش، جاییکه احتمال شناسایی بالاست و ممکنه آسیبپذیری زیرودی و اکسپلویت بسرعت از بین بره.

- سرقت اطلاعات کاربری برای عملیات اونا و اطلاعاتی که میخواستن جمعآوری کنن کافی بود.

این روند همچنین فراتر از محیط مرورگر مشاهده میشه، جایی که برنامههای موبایل شخص ثالث (مانند برنامههای پیامرسان) هدف قرار میگیرن و بازیگران تهدید فقط اطلاعاتی رو که در برنامه هدف قابل دسترس هستش، سرقت میکنن.

شماره 2: افزایش امتیاز محلی CIGAR

در اوایل اکتبر ۲۰۲۴، GTIG بصورت مستقل یک زنجیره اکسپلویت کاملاً آماده برای مرورگرهای فایرفاکس و TOR کشف کرد که توسط CIGAR استفاده میشد. CIGAR یک بازیگر تهدید با انگیزه های دوگانه مالی و جاسوسی هستش که ارزیابی میشه هر دو نوع کمپین رو بصورت موازی و اغلب بطور همزمان اجرا میکنه.

در سال ۲۰۲۳، مشاهده کردن که CIGAR از یک زنجیره اکسپلویت در مایکروسافت آفیس (CVE-2023-36884) بعنوان بخشی از یک کمپین جاسوسی با هدف قرار دادن شرکتکنندگان در کنگره جهانی اوکراین و اجلاس ناتو استفاده کرده. اما در کمپین اکتبر ۲۰۲۴، استفاده از اکسپلویت فایرفاکس به نظر بیشتر با انگیزههای مالی این گروه همراستاست.

تحلیل GTIG، که بطور کلی با یافتههای ESET مطابقت داشت، نشون داد که اکسپلویت RCE مرورگر از یک آسیبپذیری Use-After-Free در Animation Timeline استفاده کرده. این آسیبپذیری، که بعنوان CVE-2024-9680 شناخته میشه، در زمان کشف توسط GTIG یک آسیبپذیری N-day بود.

با تحلیل بیشتر، متوجه شدن که دور زدن سندباکس، که بعنوان افزایش امتیاز محلی به NT/SYSTEM هم استفاده میشد، از یک آسیبپذیری تازه کشف شده استفاده میکرد. GTIG این آسیبپذیری رو به موزیلا و مایکروسافت گزارش داد و بعداً شناسه ی CVE-2024-49039 رو بهش اختصاص داد.

فایرفاکس از سندباکس برای ایجاد یک مرز امنیتی اضافی و کاهش اثرات کد مخربی که به اجرای کد در پروسس های اجرای محتوای وب سایت دست پیدا میکنه، استفاده میکنه. بنابراین، برای دستیابی به اجرای کد روی میزبان، فرار از سندباکس لازم است.

اکسپلویت CVE-2024-49039 در محیط واقعی، که شامل رشته PDB بصورت C:etalonPocLowIL@OutputPocLowIL.pdb بود، میتونست هم فرار از سندباکس و هم افزایش امتیاز رو انجام بده. این اکسپلویت از دو ضعف امنیتی مجزا برای افزایش امتیاز از Low Integrity Level به SYSTEM استفاده میکرد:

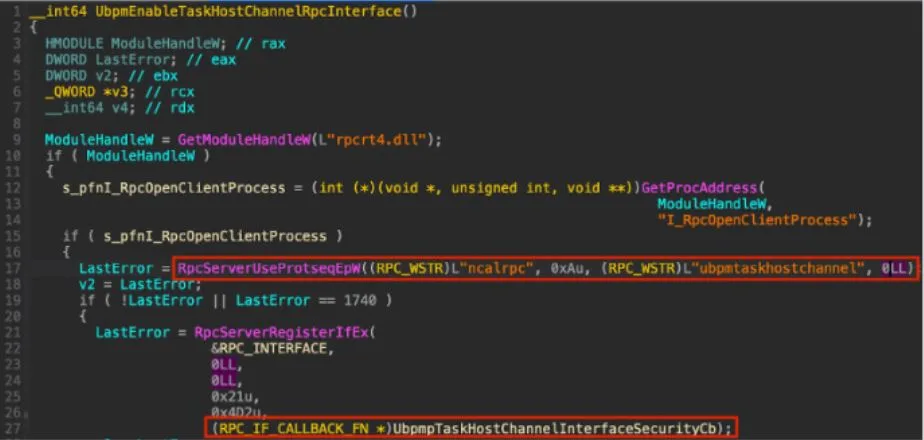

- ضعف اول این امکان رو میداد که اکسپلویت به اینترفیس RPC سرویس WPTaskScheduler (با UUID برابر {33d84484-3626-47ee-8c6f-e7e98b113be1}) دسترسی پیدا کنه. در حالیکه این اینترفیس معمولاً از طریق یک پروسس اجرای محتوای مرورگر Firefox که در سندباکس اجرا میشه، قابل دسترس نیست. این دسترسی از طریق یک نقطه پایانی با امنیت کم بنام ubpmtaskhostchannel که در فایل ubpm.dll ایجاد شده، فراهم میشد.

- ضعف دوم ناشی از بررسی ناقص لیست کنترل دسترسی (ACL) در سرور RPC فایل WPTaskScheduler.dll بود، که به یک کاربر بدون امتیاز اجازه میداد scheduled taskها رو با سطح دسترسی SYSTEM ایجاد و اجرا کنه.

همانطور که در «چگونه یک سرور RPC ویندوز را ایمن کنیم و چگونه این کار را نکنیم» توضیح داده شد، سه روش برای ایمنسازی یک سرور RPC وجود دارد و هر سه در WPTaskScheduler استفاده شده بودن:

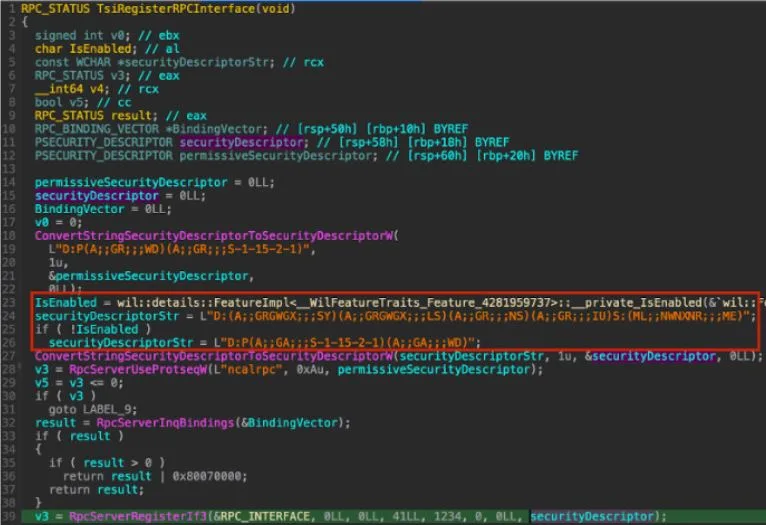

1- ایمنسازی نقطه پایانی: در تابع WPTaskScheduler::TsiRegisterRPCInterface، آرگومان سوم به RpcServerUseProtseq یک Security Descriptor (SD) غیر NULL است.

این SD باید از دسترسی پروسس Content فایرفاکس به نقطه پایانی RPC WPTaskScheduler جلوگیری کنه.

اما یک ویژگی کمتر شناخته شده در سیستم RPC ویندوز اینه که نقاط پایانی RPC بصورت multiplex شده مدیریت میشن. به این معنی که اگه در همان پروسس، یک نقطه پایانی دیگه با سطح امنیتی پایینتر وجود داشته باشه، ممکن بتونه بصورت غیرمستقیم از طریق اون به یک اینترفیس دیگه دسترسی پیدا کنه.

این همون کاری هستش که اکسپلویت انجام میده: بجای دسترسی به RPC با استفاده از پورت ALPC که WPTaskScheduler.dll تنظیم میکنه، اینترفیس رو بصورت غیرمستقیم از طریق ubpmtaskhostchannel فراهم میکنه. فایل ubpm.dll هنگام راهاندازی این رابط از SD NULL استفاده میکنه و بررسی های ACL رو به callback تابع UbpmpTaskHostChannelInterfaceSecurityCb واگذار میکنه.

2- ایمنسازی اینترفیس: در همون تابع WPTaskScheduler::TsiRegisterRPCInterface، یک SD بدون محدودیت رو بعنوان آرگومان به RpcServerRegisterIf3 استفاده کرده. همانطور که در شکل زیر میبینیم (نسخه ی اصلاح شده WPTaskScheduler.dll)، وصله CVE-2024-49039 این مشکل رو با معرفی یک SD محدودتر اصلاح کرده.

3-امنیت موردی: تابع CallerHasAccess در WPTaskScheduler.dll پیادهسازی شده و قبل از فعال سازی یا اجرای هر Scheduled Task فراخوانی میشه. این تابع بررسی میکنه که آیا کاربر فراخواننده در حال تلاش برای اجرای تسکی است که توسط خودش ایجاد شده یا تسکی که باید به اون دسترسی داشته باشه، اما بررسیهای اضافی برای جلوگیری از فراخوانیهای ناشی از یک کاربر بدون امتیاز رو انجام نمیده.

CVE-2024-49039 این مشکل رو با اعمال یک ACL محدودتر به اینترفیس اصلاح میکنه. با این حال، مشکل مربوط به نقطه پایانی که در ایمنسازی نقطه پایانی توضیح داده شد، همچنان باقیه و یک پروسس با توکن محدود همچنان میتونه به نقطه پایانی دسترسی پیدا کنه.

علاوه بر CIGAR، محققای GTIG گروه دیگه ای رو کشف کردن، که احتمالاً با انگیزه مالی فعالیت میکنن، که دقیقاً از همون اکسپلویت (البته با پیلود مفید متفاوت) استفاده میکردن، در حالیکه CVE-2024-49039 هنوز یک آسیبپذیری زیرودی بود. این عامل از یک حمله watering hole در یک وبسایت خبری ارز دیجیتال قانونی و به خطر افتاده استفاده کرده که به دامنهای تحت کنترل مهاجم هدایت میشد و همون اکسپلویتهای CVE-2024-9680 و CVE-2024-49039 رو میزبانی میکرد.

چشمانداز و پیامدها

دفاع در برابر اکسپلویت آسیبپذیریهای زیرودی همچنان یک رقابت استراتژیک و اولویتبندیشده است. آسیبپذیریهای زیرودی نه تنها براحتی قابل دسترس شدن، بلکه مهاجمانی که از انواع جدید فناوری استفاده میکنن ممکنه فروشندگان کم تجربه رو تحت فشار قرار بدن. در حالیکه سازمانها بطور سنتی مجبور بودن فرآیندهای وصله رو بر اساس تهدیدات شخصی یا سازمانی و سطوح حمله اولویتبندی کنن، روندهای گستردهتر میتونن رویکردی خاصتر رو در کنار درسهای آموخته شده از تلاشهای کاهشدهنده فروشندگان بزرگ ارائه بدن.

GTIG انتظار داره که آسیبپذیریهای زیرودی همچنان برای بازیگران تهدید جذابیت خودشون رو حفظ کنن، چون فرصتهایی برای مخفی کاری، پایداری و فرار از شناسایی فراهم میکنن. در حالیکه روندهایی در مورد بهبود وضعیت امنیتی فروشندگان و کاهش تعداد در برخی محصولات محبوب – بویژه موبایل و مرورگرها – مشاهده شده، پیشبینی میشه که اکسپلویت آسیبپذیریهای زیرودی بطور پیوسته افزایش پیدا کنه. با توجه به فراگیری سیستمعاملها و مرورگرها در استفاده روزانه، فروشندگان بزرگ فناوری بطور مداوم اهداف با علاقه بالا هستن و انتظار میره این روند ادامه پیدا کنه. تلفنها و مرورگرها تقریباً بطور قطع اهداف محبوبی باقی خواهند موند، اگرچه نرمافزارها و تجهیزات سازمانی احتمالاً شاهد افزایش مداوم اکسپلویت های زیرودی خواهند بود.

شرکتهای بزرگ فناوری قبلاً قربانی اکسپلویت زیرودی بودن و همچنان هدف قرار خواهند گرفت. این تجربه، در کنار منابع مورد نیاز برای ساخت محصولات امن تر و شناسایی آسیبپذیریها به شیوهای مسئولانه، به شرکتهای بزرگتر اجازه میده تا با آسیبپذیریهای زیرودی بعنوان مشکلی قابل مدیریت تر برخورد کنن. برای فروشندگانی که جدیدا مورد هدف قرار گرفتن و اونایی که محصولاتی در حوزه رو به رشد محصولات سازمانی مورد هدف قرار گرفته دارن، شیوه ها و رویههای امنیتی باید تکامل پیدا کنه تا چگونگی دور زدن مکانیزمهای حفاظتی معمول در صورت اکسپلویت موفق از این محصولات رو در نظر بگیرن.

جلوگیری از اکسپلویت موفق به شدت به توانایی این فروشندگان در اجرای شیوههای کدنویسی صحیح و ایمن وابسته خواهد بود. GTIG همچنان شاهد اکسپلویت انواع مشابهی از آسیبپذیریها در طول زمان هستش، که نشون دهنده الگوهایی در ضعفهایی است که مهاجمان به دنبال اونا هستن و اکسپلویتشون اونارو سودمند میکنه. ادامه وجود و اکسپلویت مسائل مشابه، آسیبپذیریهای زیرودی رو آسونتر میکنه. بازیگران تهدید میدونن چه چیزی رو جستوجو کنن و ضعفهای قابل اکسپلویت کجا شایعتر هستن.

فروشندگان باید این تغییر در فعالیت تهدید رو در نظر بگیرن و شکافها در پیکربندیها و تصمیم گیریهای معماری که میتونن امکان اکسپلویت از یک محصول واحد رو برای ایجاد خسارت جبران ناپذیر فراهم کنن، برطرف کنن. این موضوع بویژه برای ابزارهای بسیار ارزشمند با دسترسی مدیر و/یا دسترسی گسترده در سراسر سیستمها و شبکهها صادق هستش.

بهترین شیوهها همچنان حداقل آستانه استانداردهای امنیتی رو نشون میده که یک معماری باید از اون برخوردار باشه، از جمله اصول Zero Trust مانند دسترسی با حداقل امتیاز و تقسیم بندی شبکه.

نظارت مستمر باید در جاییکه ممکن است انجام بشه تا دسترسی غیرمجاز رو بسرعت محدود و متوقف کنه، و فروشندگان باید برای فناوریهایی که در حال حاضر فاقد قابلیتهای EDR هستن (مانند بسیاری از محصولات امنیتی و شبکهای) این قابلیتها رو در نظر بگیرن.

GTIG آگاهی دقیق از سطح تهدید و انجام بررسیهای لازم رو برای دفاع در برابر چشمانداز تهدید زیرودی امروزی توصیه میکنه. اکسپلویت آسیبپذیریهای زیرودی در نهایت توسط تصمیمگیریهای فروشندگان و توانایی اونا در مقابله با اهداف و پیگیریهای بازیگران تهدید تعیین خواهد شد.