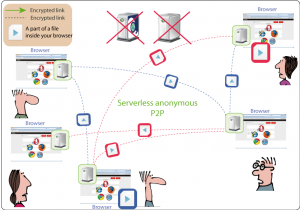

سیستم ارتباطی ناشناسP2P یا (Anonymous P2P)

شبکه های نظیر به نظیر شبکه هایی هستند که اجازه می دهند کاربران بدون نیاز به سرورهای خارجی منابع خود را با یکدیگر به اشتراک بگذارند. نوع کارکرد این شبکه ها که معمولا برای اشتراک گذاری فایل به کار می روند باعث شده است تا دائما مورد تهاجم افراد قرار گیرند. مهمترین این چالشهای امنیتی که با ذات این شبکه ها عجین شده عبارتند از:

- حمله به زیر ساختهای شبکه

- گمنامی

- توزیع عادلانه منابع

حمله به زیر ساختهای شبکه به این معنی است که شبکه باید به گونه ای طراحی شود تا به راحتی نتوان کل شبکه را از کار انداخت.

گمنامی برای حفظ حریم خصوصی کاربران دارای اهمیت است. روش های اصلی که برای حفظ گمنامی کاربران پیشنهاد شده عبارتند از:

1-روش های مبتنی بر تونل زدن

2- رمزنگاری پخشی

3-گمنامی از طریق ایجاد سیستم فایل گسترده

4- روش f2f

هدف از برقراری عدالت در این است که تا حد ممکن جلوی سوء استفاده برخی از کاربران گرفته شده و زیرساختها را به گونه ای تغییر داد تا کاربران را به اشتراک گذاری منابع خود در ازای استفاده از منابع دیگران ترغیب کند. برای برقراری عدالت در شبکه های نظیر به نظیر از دو روش عمده می توان بهره جست.

روش اول استفاده از مشوق هایی است تا بوسیله آنها کاربران را به اشتراک گذاری منابع خود تشویق کند. روش دوم استفاده از سیستم های مدیریت اعتماد خواهد بود.

هدف اصلی از ارائه یک مدل جامع امنیتی است که هر سه مورد از موارد امنیتی ذکر شده را در بر گرفته و در عین حال منعطف و پرسرعت باقی بماند. بنابراین نو آوری های پایان نامه شامل سه دسته بندی اساسی خواهند بود که هر یک بصورت مجزا مطرح شده اما در دیدگاه کلی مکمل یکدیگر هستند. برای جلوگیری از حمله به زیرساخت های شبکه طرح مربوطه از دو زیر بخش بصورتf2f و یک شبکه توزیعی با سیستم فایل گسترده تشکیل می شود. برای گمنامی نیز زیرساخت به گونه ای ایجاد شده است تا کاربران قابلیت انکار داشته باشند.در برقراری انصاف دو زیر طرح ارائه خواهیم داد. در زیر طرح اول یک سیستم مدیریت اعتماد نوین و در زیر طرح دوم با استفاده از رمزنگاری و ارائه آن بصورت مشوق های نوع پیش گیری قبل از درمان، به برقراری انصاف در شبکه کمک خواهیم کرد.

سیستم ارتباطی P2P ناشناس

سیستم ارتباطی P2Pناشناس یک برنامه توزیع شده نظیر به نظیر است که در آن nod هایی که برای اشتراک منابع استفاده می شوند ناشناس و یا با نام مستعار هستند. ناشناس بودن شرکت کنندگان موجب پنهان شدن مسیریابی مکان فیزیکی هر گره را از سایر شرکت کنندگان می شود

دلایل زیادی برای استفاده از فناوریP2P ناشناس وجود دارد. اکثر آنها عمومی هستند و برای همه اشکال گمنامی آنلاین متصور است . از جمله دلایلی که کاربرانP2P مایل به ناشناس ماندن را دارند ای است که نمی خواهند به عنوان ناشر (فرستنده) یا خواننده (گیرنده) اطلاعات شناخته شوند. دلایل رایج عبارتند از:

- سانسور در سطح محلی ، سازمانی یا ملی

- تنظیمات برگزیده حریم شخصی مانند جلوگیری از ردیابی یا فعالیت های داده کاوی

- داده یا توزیع آن توسط شنوندگان احتمالی غیرقانونی تلقی می شود یا موجب جرم است

- مطالب قانونی است اما از نظر اجتماعی مورد آزار واقع شده است ، در جهان اجتماعی فرد شرم آور یا مشکل ساز است

- ترس از مجازات (علیه افشاگران افشاگری ، نشت های غیررسمی و فعالانی که اعتقادی به محدودیت اطلاعات و دانش ندارند)

دولت ها نیز به فناوری P2P ناشناس علاقه مند هستند. نیروی دریایی ایالات متحده تحقیقات اصلی مسیریابی پیاز را که منجر به توسعه شبکه Tor شد ، تأمین کرد که بعداً توسط بنیاد الکترونیکی مرز تأمین اعتبار شد و اکنون توسط سازمان غیر انتفاعی The Tor Project ، Inc توسعه یافته است.

استدلالهای موافق و مخالف ارتباط P2P ناشناس

اگرچه سیستم های P2P ناشناس توانایی محافظت از گفتار نامطبوع را داشته باشند ، اما ممکن است از فعالیت های غیرقانونی مانند کلاهبرداری ، افترا ، تبادل پورنوگرافی غیرقانونی ، کپی غیر مجاز از آثار دارای حق چاپ یا برنامه ریزی فعالیت های مجرمانه نیز محافظت کنند. منتقدان سیستم های P2P ناشناس معتقدند که این معایب بیش از مزایای ارائه شده توسط چنین سیستم هایی است و سایر کانال های ارتباطی برای گفتار غیرمردمی کافی هستند.

طرفداران سیستم های P2P ناشناس بر این باورند که همه محدودیت های آزادی بیان در خدمت منافع اقتدارگرایانه است ، اطلاعات از نظر اخلاقی خنثی هستند و این افراد هستند که بر اساس اطلاعات عمل می کنند که می توانند خوب یا بد باشند. درک خوب و بد نیز می تواند تغییر کند . به عنوان مثال ، اگر شبکه های ناشناس نظیر به نظیر در دهه 1950 یا 1960 وجود داشت ، ممکن بود این شبکه ها برای حمل اطلاعات مربوط به حقوق مدنی یا آنارشیسم مورد هدف قرار گیرند.

برخی از نظریه ها به راحتی قابلیت دسترسی به شبکه های P2P ناشناس را به عنوان دموکراتیزه سازی فناوری رمزگذاری می دانند که به مردم دسترسی عمومی به کانال های ارتباطی ایمن را می دهد که قبلاً توسط دولت ها استفاده می شده است. طرفداران این دیدگاه ، مانند فیل زیمرمن ، استدلال می کنند که فن آوری های ضد نظارت به برابری قدرت بین دولت ها و مردم آنها کمک می کند ،که دلیل اصلی ممنوعیت آنها است. جان پیلگر عقیده دارد که نظارت بر مردم به مهار تهدیدهای “نظر متقابل اقتدار مستقر” یا تهدیدهای بر تداوم ساختارهای قدرت و امتیاز کمک می کند.

آزادی بیان

برخی ادعا می کنند آزادی واقعی بیان ، به ویژه در موضوعات بحث برانگیز ، دشوار یا غیرممکن است ، مگر اینکه افراد بتوانند به صورت ناشناس صحبت کنند. اگر ناشناس بودن امکان پذیر نباشد ، فرد می تواند به دلیل ابراز نظر مورد تهدید یا انتقام قرار گیرد. این یکی از دلایلی است که رای گیری در بسیاری از کشورهای دموکراتیک با رای گیری مخفی انجام می شود. اطلاعات جنجالی که یک طرف می خواهد آن را مخفی نگه دارد ، مانند جزئیات مربوط به مسائل فساد ، اغلب به صورت ناشناس منتشر یا درز می کند.

سانسور از طریق نام دامنه های اینترنتی

در اینترنت غیر ناشناس ، نام دامنه ای مانند “example.com” کلید دستیابی به اطلاعات است. سانسور وب سایت ویکی لیکس نشان می دهد که نام دامنه ها به شدت در معرض سانسور هستند. برخی از ثبت کنندگان دامنه حتی در صورت عدم صدور حکم دادگاه ، نام دامنه مشتریان را به حالت تعلیق درآورده اند.

برای مشتری آسیب دیده ، مسدود کردن نام دامنه یک مشکل بسیار بزرگتر از ثبت نام کننده است که از ارائه خدمات خودداری می کند. به طور معمول ، ثبت کننده کنترل کامل نام دامنه مورد نظر را کنترل می کند. در مورد یک آژانس مسافرتی اروپا ، بیش از 80 وب سایت .com بدون هیچ گونه دادرسی بسته شده و از آن زمان در اختیار ثبت کننده قرار گرفت. بجای آن آژانس مسافرتی مجبور شد سایتهای تحت دامنه سطح بالا .net را بازسازی کند.

از طرف دیگر ، شبکه های ناشناس به ثبت نام دامنه اعتماد نمی کنند. به عنوان مثال ، سرویس های مخفی Freenet ، I2P و Tor URL های مقاوم در برابر سانسور را بر اساس رمزنگاری کلید عمومی پیاده سازی می کنند: فقط شخصی که کلید خصوصی صحیح دارد می تواند URL را به روز کند یا آن را پایین بیاورد.

کنترل ردیابی آنلاین

P2P ناشناس همچنین در ارتباطات عادی روزانه دارای ارزش است. هنگامی که ارتباط ناشناس باشد ، تصمیم به افشای هویت طرفهای ارتباطی به عهده طرفین درگیر می باشد و برای شخص ثالث در دسترس نیست. اغلب احتیاج و تمایل طرفین ارتباطی برای فاش کردن هویت آنها وجود ندارد. به عنوان یک مسئله آزادی شخصی ، بسیاری از مردم به طور پیش فرض نمی خواهند فرآیندهایی وجود داشته باشد که اطلاعات غیرضروری را تأمین کند. در برخی موارد ، چنین داده هایی می توانند در تاریخچه فعالیت های آنها گردآوری شوند.

به عنوان مثال ، اکثر سیستم های تلفنی فعلی اطلاعات شناسه تماس گیرنده را به طور پیش فرض به طرف تماس گرفته شده منتقل می کنند (اگرچه این کار را می توان برای یک تماس یا برای همه تماسها غیرفعال کرد). اگر شخصی تماس بگیرد تا در مورد یک محصول یا زمان یک فیلم سال کند ، طرف تماس گرفته سابقه شماره تلفن تماس را ثبت کرده و ممکن است بتواند نام ، آدرس و سایر اطلاعات تماس گیرنده را بدست آورد. این اطلاعات در مورد شخصی که وارد فروشگاه می شود و تحقیق مشابهی انجام می دهد در دسترس نیست.

اثرات نظارت بر فعالیت های قانونی

نظارت آنلاین ، مانند ثبت و نگهداری جزئیات ترافیک وب و ایمیل ، ممکن است بر فعالیت های قانونی تأثیر بگذارد. ممکن است افراد از دستیابی یا ارتباط با اطلاعات حقوقی منصرف شوند زیرا آنها از نظارت احتمالی اطلاع دارند و معتقدند که چنین ارتباطی مشکوک تلقی می شود. به گفته استاد حقوق دانیل جی سولوو ، چنین تأثیراتی “به جامعه آسیب می رساند ، زیرا ، از جمله ، دامنه دیدگاه ها و میزان آزادی فعالیت سیاسی را کاهش می دهد.”

دسترسی به مطالب سانسور شده و دارای حق چاپ

اکثر کشورها انتشار برخی از کتابها و فیلم ها و انواع خاصی از مطالب را ممنوع یا سانسور می کنند. داشتن سایر مواد قانونی است اما توزیع آنها قانونی نیست. به عنوان مثال ، قوانین حق چاپ و حق چاپ و اختراع نرم افزار ممکن است توزیع آن را ممنوع کند. اجرای این قوانین در شبکه های P2P ناشناس دشوار یا غیرممکن است.

پول آنلاین ناشناس

با پول ناشناس ، ایجاد بازارهای ناشناس امکان پذیر است که در آن می توان تقریباً هر چیزی را به صورت ناشناس خرید و فروش کرد. می توان از پول ناشناس برای جلوگیری از جمع آوری مالیات استفاده کرد. با این حال ، هرگونه انتقال کالاهای فیزیکی بین دو طرف می تواند ناشناس بودن را به خطر بیندازد.

طرفداران استدلال می کنند که پول نقد متعارف نوع مشابهی از بی هویتی را فراهم می کند ، و قوانین موجود برای مبارزه با جرایمی مانند فرار مالیاتی که ممکن است در نتیجه استفاده از پول نقد ناشناس ، به صورت آنلاین یا آفلاین حاصل شود ، کافی است.

عملکرد Anonymous P2P گمنامی و نام مستعار

برخی از شبکه هایی که معمولاً به آنها “P2P ناشناس” گفته می شود ، واقعاً ناشناس هستند ، به این معنا که nod های شبکه هیچ شناسه ای ندارند. برخی دیگر در واقع نام مستعار هستند: nod ها به جای شناسایی توسط آدرس IP آنها ، با نام های مستعار مانند کلیدهای رمزنگاری شناسایی می شوند. به عنوان مثال ، هر nod در شبکه MUTE یک آدرس روکش دارد که از کلید عمومی آن گرفته شده است. این آدرس همپوشانی به عنوان یک اسم مستعار برای nod عمل می کند ، اجازه می دهد پیام ها به آن خطاب شوند. از طرف دیگر ، در Freenet ، پیام ها با استفاده از کلیدهایی هدایت می شوند که داده های خاص را به جای nod های خاص شناسایی می کنند. خود nod ها ناشناس هستند.

اصطلاح ناشناس برای توصیف هر دو نوع شبکه استفاده می شود زیرا تعیین اینکه nod ای که پیام را ارسال می کند منشا پیام بوده یا اینکه پیام شخص دیگری را ارسال می کند ، دشوار است اگر غیرممکن نباشد. هر nod در شبکه P2P ناشناس به عنوان فرستنده جهانی و گیرنده جهانی برای حفظ ناشناس بودن عمل می کند.

اگر یک گره فقط گیرنده باشد و ارسال نکند ، گره های همسایه می دانند که اطلاعاتی که درخواست می کند فقط مربوط به خود او بوده و هرگونه انکار پذیری قابل قبول از دریافت کننده (و مصرف کننده) اطلاعات را از بین می برد. بنابراین ، برای اینکه ناشناس بمانند ، گره ها باید اطلاعات را برای دیگران در شبکه حمل کنند.

حملات هرزنامه و DoS در شبکه های ناشناس

در ابتدا ، شبکه های ناشناس توسط جوامع کوچک و دوستانه توسعه و اداره می شدند. با افزایش علاقه به P2P ناشناس و افزایش پایگاه کاربر ، کاربران مخرب ظاهر شده و حملات مختلفی را امتحان کردند. این شبیه اینترنت است ، جایی که استفاده گسترده توسط موج های هرزنامه و حملات توزیع شده است. چنین حملاتی ممکن است به راه حل های مختلفی در شبکه های ناشناس نیاز داشته باشد. به عنوان مثال ، لیست سیاه آدرس های شبکه مبدأ کار نمی کند زیرا شبکه های ناشناس این اطلاعات را پنهان می کنند. این شبکه ها به دلیل پهنای باند کمتر ، در برابر حملات DoS آسیب پذیرتر هستند ، همانطور که در مثالها در شبکه Tor نشان داده شده است.

توطئه ای برای حمله به یک شبکه ناشناس را می توان هک رایانه ای مجرمانه دانست ، اگرچه ماهیت این شبکه پیگرد قانونی را بدون به خطر انداختن بی هویتی داده ها در شبکه غیرممکن می کند.

انواع شبکه Opennet و darknet

دوست به دوست

مانند شبکه های معمولی P2P ، شبکه های P2 P ناشناس می توانند از نوع شبکه opennet یا darknet )که اغلب با عنوان دوست به دوست نامیده می شود) پیاده سازی شوند. این شيوه چگونگی انتخاب گره های مشابه توسط یک گره در شبکه را توصیف می کند:

در شبکه opennet گره های همتا به طور خودکار کشف می شوند. هیچ پیکربندی مورد نیاز نیست اما کنترل کمی وجود دارد که بر روی آن گره ها مشابه ايجاد شوند.

در یک شبکه darknet ، کاربران به صورت دستی با گره هایی که توسط افرادی که می شناسند ارتباط برقرار می کنند Darknet. معمولاً برای راه اندازی به تلاش بیشتری احتیاج دارد اما یک گره فقط به عنوان نظیر از گره های قابل اعتماد برخوردار است.

برخی از شبکه ها مانند Freenet به طور همزمان از هر دو نوع شبکه پشتیبانی می کنند (یک گره می تواند برخی از گره های نظیر darknet دستی و برخی از همتایان opennet را که به طور خودکار انتخاب کند)

در شبکه دوست به دوست یا F 2 ، کاربران فقط با افرادی که می شناسند ارتباط مستقیم برقرار می کنند. بسیاری از شبکه های F2 F از ارتباطات ناشناس یا نام مستعار غیر مستقیم بین کاربرانی که یکدیگر را نمی شناسند یا به آن اعتماد ندارند پشتیبانی می کنند. به عنوان مثال ، یک گره در یک پوشش دوست به دوست می تواند به طور خودکار یک پرونده (یا درخواست یک پرونده) را به طور ناشناس بین دو “دوست” ارسال کند ، بدون اینکه نام یا آدرس IP دیگری را بگوید. این “دوستان” می توانند همان پرونده (یا درخواست) را به “دوستان” خودشان و غیره ارسال کنند. کاربران در یک شبکه دوست به دوست نمی توانند بفهمند چه کسی فراتر از حلقه دوستان خود در آن شرکت می کند ، بنابراین شبکه های F2F می توانند بدون اینکه نام خانوادگی کاربران آنها را به خطر بیندازند ، اندازه خود را افزایش دهند.

برخی از شبکه های دوست به دوست به کاربر اجازه می دهند نوع داده هایی را که می تواند با “دوستان” در گره رد و بدل شود ، کنترل کند تا از تبادل پرونده هایی که کاربر آنها را تأیید نمی کند ، جلوگیری کند.

مشتریان P2 P عمومی

Classified-ads یک برنامه پیام رسان و پیام صوتی غیرمتمرکز مبتنی بر DHT به کاربران اجازه می دهد جزئیات شخصی را در معرض دید قرار ندهند اما آدرس شبکه گره ها را پنهان نمی کند.

DigitalNote XDN یک سیستم پیام رسان رمزنگاری نشده و ناشناس منبع باز مبتنی بر فناوری بلاکچین

Freenet سیستم پرونده توزیع شده مقاوم در برابر سانسور برای انتشار ناشناس (منبع باز ، نوشته شده در جاوا(

GNUnet – یک چارچوب P2P ، شامل به اشتراک گذاری فایل ناشناس به عنوان برنامه اصلی آن (پروژه GNU ، نوشته شده در C ، وضعیت آلفا)

MuWire [16] – یک نرم افزار اشتراک فایل ، با اتاق گفتگو. حتی اگر در داخل شبکه I2P در حال اجرا باشد ، به آن “مشتری I2P” نمی گویند زیرا دارای یک روتر I2P است ، بنابراین این کار آن را به یک نرم افزار مستقل تبدیل می کند.

Perfect Dark – یک مشتری اشتراک فایل ژاپنی که از Share استفاده شده است

Ticiousr – یک مشتری BitTorrent منبع باز. گره ها پرونده ها را در داخل شبکه هدایت می کنند ، اما فقط آدرس IP گره خروجی می تواند با یک فایل مرتبط شود.

ZeroNet – یک شبکه غیرمتمرکز شبیه به اینترنت از کاربران نظیر به نظیر. دسترسی به ترافیک HTTP را از طریق Tor امکان پذیر می کند.

مشتری های I2P

I2P – یک شبکه کاملاً غیرمتمرکز برای ناشناس ماندن شدید و رمزگذاری انتها به انتها ، با بسیاری از برنامه ها (P2P ، مرور ، پست الکترونیکی ناشناس ، پیام فوری ، IRC ، …) که در بالای آن اجرا می شود (رایگان / آزاد منبع ، مستقل از سیستم عامل)

I2P-Bote یک برنامه پستی بدون سرور ناشناس ، ایمن (از آخر به پایان رمزگذاری شده) و بدون سرور با قابلیت بازسازی برای شبکه I2P

I2P-Messenger یک پیام رسان فوری بدون سرور و ناشناس ، امن (از پایان به پایان) و بدون سرور برای شبکه I2P

I2PSnark – یک مشتری BitTorrent ناشناس برای شبکه I2P

I2Phex – مشتری Gnutella است که به طور ناشناس از طریق I2P ارتباط برقرار می کند

iMule – یک پورت aMule است که تحت شبکه I2P اجرا می شود

Robert (نرم افزار P2P) – سرویس گیرنده BitTorrent ناشناس دیگری برای شبکه I2P

I2P-Tahoe-LAFS – یک سیستم فایل توزیع شده مقاوم در برابر سانسور برای انتشار ناشناس و به اشتراک گذاری فایل (منبع باز ، نوشته شده در پایتون ، وضعیت قبل از آلفا)

Vuze (Azureus سابق) – مشتری BitTorrent با امکان استفاده از I2P یا Tor (منبع باز ، نوشته شده در جاوا)

اهداف PET

هدف PETs محافظت از داده های شخصی و اطمینان از استفاده کنندگان فناوری است که اطلاعات آنها محرمانه است و مدیریت محافظت از داده ها در اولویت سازمان هایی است که مسئولیت هر PII را حفظ نمی کنند – به کاربران اجازه می دهد یک یا چند اقدام زیر را انجام دهند به اطلاعات شخصی آنها که ارائه دهندگان خدمات آنلاین ، بازرگانان یا سایر کاربران به آنها ارسال و استفاده کنند.

هدف از فن آوری های افزایش حریم خصوصی شامل افزایش کنترل اطلاعات شخصی ارسال شده و استفاده شده توسط ارائه دهندگان خدمات آنلاین و بازرگانان (یا سایر کاربران آنلاین) (تعیین سرنوشت). PET با هدف به حداقل رساندن داده های شخصی جمع آوری شده و استفاده شده توسط ارائه دهندگان خدمات و بازرگانان ، استفاده از نام های مستعار یا اطلاعات داده های ناشناس برای ارائه ناشناس بودن و تلاش برای دستیابی به رضایت آگاهانه در مورد دادن داده های شخصی به ارائه دهندگان خدمات آنلاین و بازرگانان. [3] در مذاکرات حریم خصوصی ، مصرف کنندگان و ارائه دهندگان خدمات سیاست های حفظ حریم خصوصی را به عنوان توافقات شخصی از طریق انتخاب مداوم در میان گزینه های خدمات ایجاد ، حفظ و اصلاح می کنند ، بنابراین امکان مذاکره در مورد شرایط و ضوابط ارائه داده های شخصی به ارائه دهندگان خدمات آنلاین و بازرگانان (مدیریت داده ها) / سیاست حفظ حریم خصوصی مذاکره). در مذاکرات خصوصی ، شرکای معامله می توانند علاوه بر این ، طرح های جمع آوری و پردازش اطلاعات شخصی را با پاداش های پولی یا غیر پولی همراه داشته باشند. [4]

PET ها امکان کنترل از راه دور اجرای این شرایط و ضوابط را در ارائه دهندگان خدمات و بازرگانان آنلاین فراهم می کنند (اطمینان) ، به کاربران امکان می دهد وارد سیستم شوند ، بایگانی شوند و از انتقال اطلاعات شخصی خود ، از جمله داده هایی که منتقل شده اند ، در چه زمانی استفاده کنند. به چه کسی و تحت چه شرایطی ، و استفاده از حقوق قانونی آنها در بازرسی ، اصلاح و حذف داده ها را تسهیل کند. PET همچنین این امکان را برای مصرف کنندگان یا افرادی که می خواهند از حریم خصوصی محافظت کنند ، مخفی می کنند تا هویت شخصی خود را پنهان کنند. این فرایند شامل پوشاندن اطلاعات شخصی فرد و جایگزینی آن اطلاعات با یک شبه داده یا یک هویت ناشناس است.

فناوری های افزایش حریم خصوصی

فناوری افزایش حریم خصوصی (PET) روشی برای محافظت از داده ها است. PET به کاربران آنلاین این امکان را می دهد تا از حریم خصوصی اطلاعات قابل شناسایی شخصی خود (PII) ارائه شده توسط سرویس ها یا برنامه ها محافظت کنند. PETs بدون از دست دادن عملکرد سیستم اطلاعاتی ، از تکنیک هایی برای به حداقل رساندن اطلاعات شخصی استفاده می کنند. به طور کلی ، PET ها را می توان به عنوان فناوری های حفظ حریم خصوصی سخت و نرم دسته بندی کرد.

مسیریابی پیازی چه گونه کار میکند؟

برای این که مفهوم مسیریابی پیازی را بهتر متوجه شوید اجازه دهید با پروکسی سرور ها شروع کنیم. شما وقتی به یک پروکسی سرور متصل میشوید، از طریق ان سرور به مرور وب خواهید پرداخت و اگر کسی سعی به ردیابی کردن شما بکند به جای پیدا کردن ادرس خانه ی شما، ای پی سرور را به دست خواهد اورد.

اما پروکسی سرور ها امن نیستند، پروکسی سرور ها اطلاعات شما را برروی سرور های خود ذخیره میکنند و اگر لازم باشد میتوانند شما را شناسایی کنند. پروکسی سرور ها قادر نیستند تا از هویت شما در اینترنت محافظت کند و شما به راحتی قابل ردیابی کردن هستید.

مسیریابی پیازی همانند یک نسخه پیشرفته تر از مسیریابی از طریق یک پروکسی سرور است. در این روش به جای این که اطلاعات شما از طریق یک سرور ناامن منتقل شوند، از طریق یک شبکه از Node ها که در هر مرحله اطلاعات شما را رمز گذاری میکنند منتقل میشود.

تنها Node پایانی قادر خواهد بود تا اطلاعات رمزنگاری شده رو پردازش کند. با استفاده از این روش پیدا کردن منبع اصلی فرستنده ان اطلاعات تقریبا غیر ممکن خواهد بود. اجازه بدهید که مقاله رو با یک مثال ادامه بدهیم.

یک مثال ساده …

فرض کنید شما برروی کامیپوتر خود از یک Client مسیریابی پیازی استفاده میکنید. کامپیوتر شما داده ها را رمز گذاری خواهد کرد و به Node A ارسال خواهد کرد. Node A نیز اطلاعات رمز گذاری شده را دوباره رمز گذاری خواهد کرد و به Node B ارسال خواهد کرد.

Node B نیز دوباره اطلاعات رمز گذاری شده توسط کامیپوتر شما و Node A را رمز گذاری خواهد کرد و به Node C ارسال خواهد کرد. Node C تمامی اطلاعات ارسال شده را از حالت رمز نگاری شده خارج میکند و به مقصد مورد نظر شما ارسال میکند.

تمامی این مراحل در هنگام دریافت اطلاعات نیز انجام میشوند اما با این تقاوت که به جای Node C، کامیپوتر شما اطلاعات رمزگذاری شده رو از حالت رمزگذاری شده خارج و پردازش خواهد کرد. البته در این مثال سعی شده است تا این پروسه به ساده ترین شکل ممکن توضیح داده شود و الگوریتم اصلی خیلی پیچیده تر از این مثال توضیح داده شده است.

مسیریابی پیازی چه سودی برای من دارد؟

دلیل اصلی استفاده از این فناوری، پنهان کردن هویت شما در اینترنت است! اگر نمیخواهید تا کمپانی های بزرگی همانند گوگل و امازون به اطلاعات شما دسترسی داشته باشند شما میتوانید از این فناوری استفاده کنید تا در اینترنت به صورت ناشناس باقی بمانید. در مقالات بعدی دیفوراف به چگونگی راه اندازی یک Client برای استفاده از TOR خواهیم پرداخت.

البته کاربرد های مسیریابی پیازی تنها به این مورد خلاصه نمیشوند، برای مثال شما میتوانید وبسایت خود را تنها برای کاربرانی که از این فناوری استفاده میکنند در دسترس قرار بدهید. شاید این کار کمی غیر عادی به نظر برسد اما قرار دادن وبسایت برروی یک شبکه رمزنگاری شده زیاد هم فکر بدی نیست.

نتیجه گیری

همان طور که پیش از این نیز بدان اشاره کردم، استفاده از مسیریابی پیازی نیز ۱۰۰ درصد ایمن نیست و هرچه قدر هم که امنیت یک شبکه زیاد باشد، احتمال هک شدن ان وجود دارد. برای اطلاعات بیشتر درباره فناوری مسیریابی پیازی میتوانید عبارت Onion Routing رو در گوگل جست و جو کنید.

مدیریت سرور، پشتیبانی و کانفیگ سرور – آفاق هاستینگ